Управление пользователями IAM

Создание пользователя IAM

Примечание

При создании нового пользователя IAM:

- По умолчанию пользователь не имеет прав и доступов к сервисам S3. После создания пользователя IAM сгенерируйте для него ключ доступа к S3 и выдайте ему необходимые права.

- IAM-пользователям не разрешается входить в консоль. Для доступа к хранилищу пользователям IAM потребуется другое клиентское приложение S3.

Вы можете создать одного или нескольких пользователей IAM (Identity and Access Management) под своей учетной записью пользователя. Это позволит указанным пользователям использовать хранилище без предоставления им учетных данных доступа к S3, прав и доступов, связанных с вашей корневой учетной записью.

Обратите внимание, что использование ресурсов сервиса пользователями IAM под вашей учетной записью будет учитываться в счет лимитов вашей учетной записи.

Чтобы создать нового пользователя IAM под своей учетной записью, сделайте следующее:

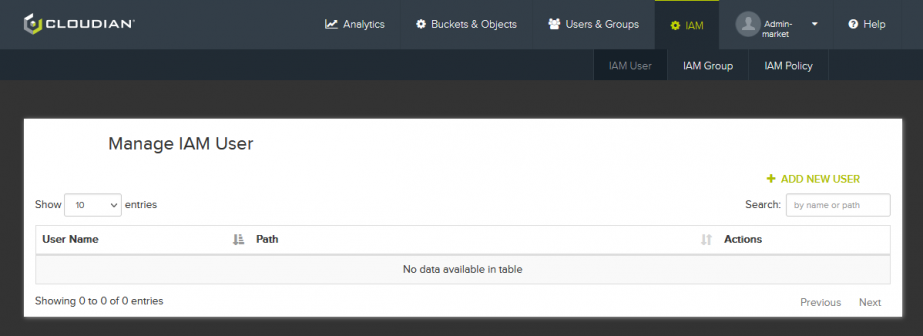

1. Перейдите в раздел IAM → Manage IAM User.

2. Нажмите Add New User.

3. В открывшемся окне заполните информацию о пользователе:

- User Name (обязательное)

- Разрешены только буквы, цифры, тире и знаки подчеркивания.

- Каждый пользователь IAM под одной родительской учетной записью должен иметь уникальное имя.

- Path (необязательное)

- Путь - это необязательный способ идентификации положения пользователя в организационной структуре. Например, вы можете указать такой путь, как "/MyCompany/London/".

- Указание пути не включает пользователя в IAM-группу (вы должны сделать это вручную, независимо от того, указан путь для пользователя или нет) и не влияет на привилегии пользователя. Это просто способ определить положение пользователя в организации.

4. Нажмите кнопку Save.

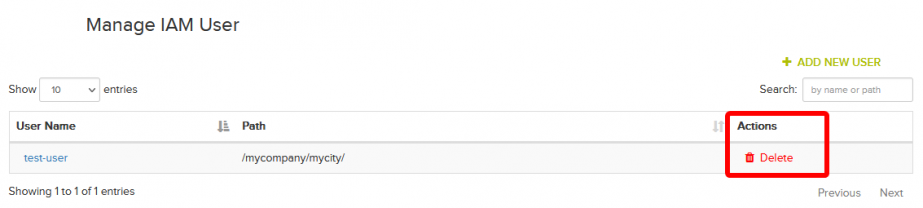

Управление существующими пользователями IAM

На странице Manage IAM User по умолчанию все ваши пользователи IAM перечислены в алфавитном порядке. Одновременно на странице будут отображаться 10 пользователей. Вы можете перемещаться по алфавитному списку, по 10 пользователей за раз, используя кнопки Next и Previous в правом нижнем углу.

Также вы можете использовать поле Search для поиска конкретного пользователя IAM или отфильтрованного списка пользователей. Чтобы найти только одного конкретного пользователя, введите его имя. Чтобы искать среди имен или путей пользователей (если вы их указывали), введите часть имени или пути в поле.

Когда нужный пользователь отобразится в списке, щелкните его имя. Откроется окно управления этим пользователем.

На этой странице вы можете управлять ключами доступа S3 пользователя IAM, управлять членством пользователя IAM в группах или управлять разрешениями пользователя IAM.

Примечание

Вы также можете изменить имя или путь пользователя, нажав Edit User.

Управление ключами доступа к S3 пользователя IAM

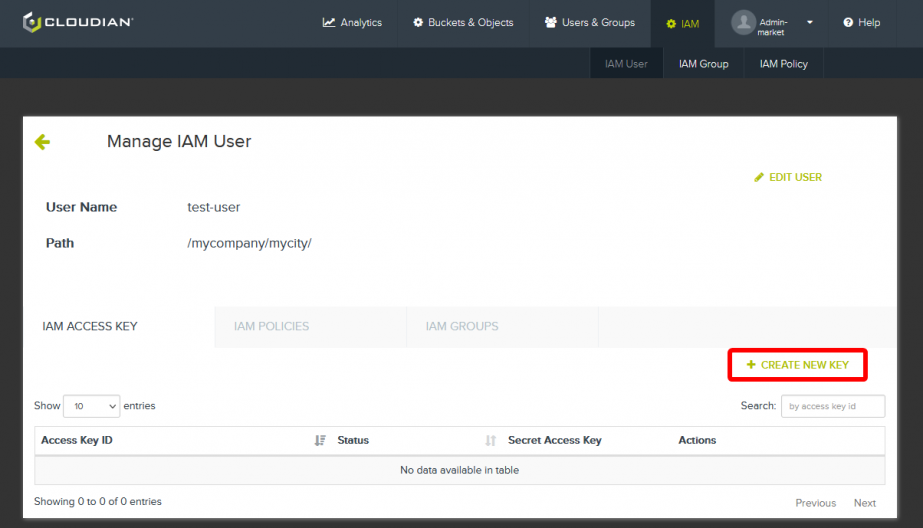

Когда вы только создали нового пользователя IAM, у него еще нет ключей доступа к S3 (идентификатора ключа доступа и соответствующего секретного ключа), которые необходимы, чтобы получить доступ к хранилищу.

В нижней половине окна Manage IAM User по умолчанию отображается вкладка IAM Access Key. Чтобы создать новый ключ доступа к S3, нажмите кнопку Create New Key. После этого вам будет показан только что созданный секретный ключ.

Скопируйте секретный ключ и сохраните его в безопасное место. Затем нажмите кнопку OK. Идентификатор ключа доступа появится в общем списке ключей.

ВАЖНО!

Убедитесь, что вы надежно сохранили секретный ключ, если вы этого еще не сделали. Если вы обновите страницу или покинете ее, а затем вернетесь на нее, вы больше не сможете просмотреть секретный ключ. Вы сможете просмотреть только идентификатор ключа доступа.

По умолчанию каждому пользователю IAM разрешено не более двух ключей доступа к S3 (каждый из которых состоит из идентификатора ключа доступа и соответствующего секретного ключа).

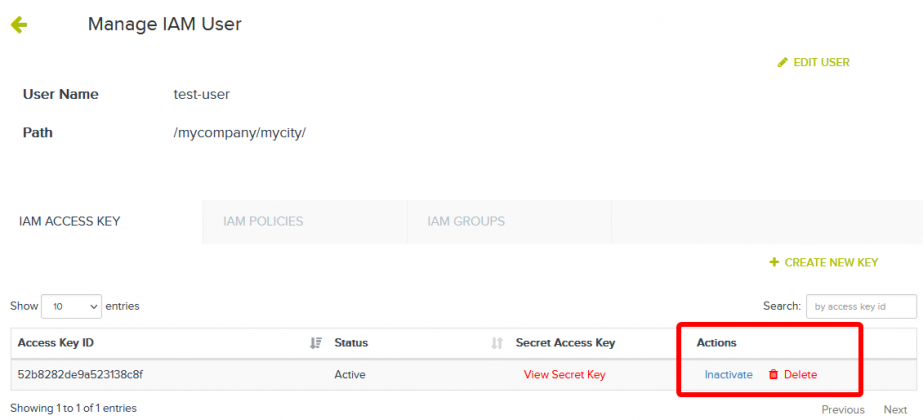

Наряду с созданием ключей, вкладка IAM Access Key поддерживает следующие действия:

- Чтобы сделать ключ доступа неактивным, в столбце Actions для ключа нажмите Inactivate. Обратите внимание, что неактивные ключи учитываются при подсчете максимального количества ключей, разрешенных каждому пользователю IAM.

Примечание

Если у пользователя IAM нет активного ключа доступа, он не сможет получить доступ к хранилищу. Чтобы временно отстранить пользователя IAM от хранилища, вы можете деактивировать все его ключи.

- Чтобы активировать неактивный ключ доступа, в столбце Actions для ключа нажмите Activate.

- Чтобы удалить ключ доступа, в столбце Actions для ключа нажмите Delete.

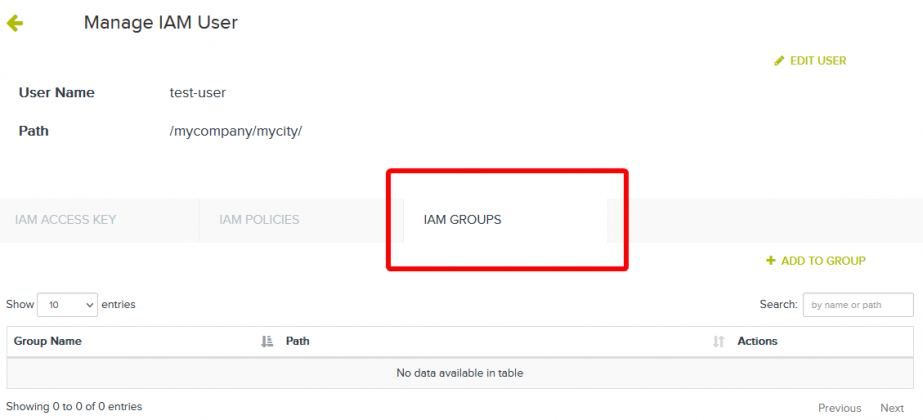

Управление членством пользователя IAM в группах

Пользователь IAM может принадлежать к одной или нескольким созданным вами группам IAM. Когда пользователь IAM входит в группу, он наследует разрешения, связанные с этой группой. Вы можете управлять членством пользователя в группе либо в окне Manage IAM User, либо в окне Manage IAM Group.

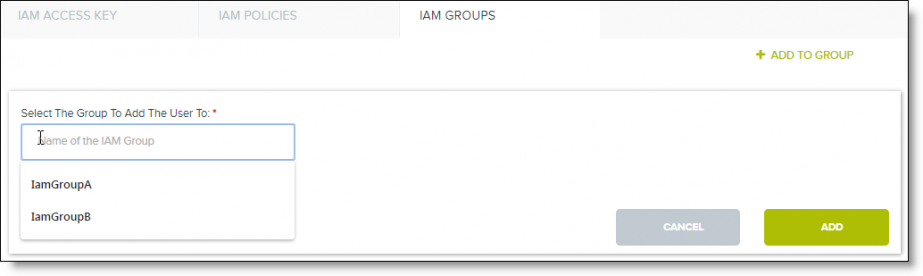

Чтобы управлять членством пользователя в группе в окне Manage IAM User, перейдите на вкладку IAM Groups.

Чтобы добавить пользователя в группу IAM, созданную под вашей учетной записью, нажмите Add To Group. Затем щелкните в поле Name of the IAM Group и выберите группу из появившегося выпадающего списка. В списке отображаются все группы IAM, в которые пользователь еще не входит.

Если под вашей учетной записью много IAM-групп и вы хотите отфильтровать выпадающий список, введите что-нибудь в поле. Это сократит выпадающий список, ограничив его группами, названия которых совпадают с введенным текстом.

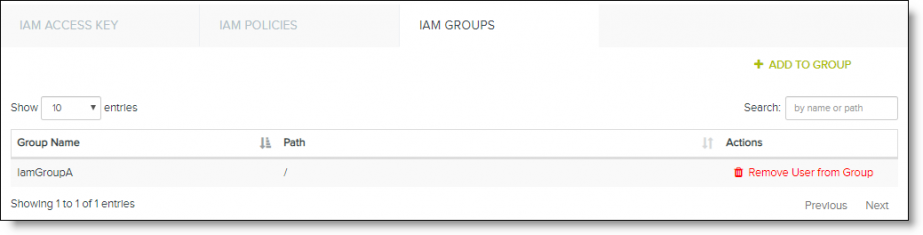

После выбора группы из списка нажмите кнопку Add. После этого группа появится в списке групп, к которым принадлежит пользователь.

Чтобы удалить пользователя из группы IAM, в списке групп, к которым принадлежит пользователь, в колонке Actions для группы нажмите Remove User from Group.

Управление правами пользователя IAM

Пользователи IAM по умолчанию не имеют никаких прав - им не разрешается выполнять ни действия, связанные со службой хранения объектов (например, создавать бакеты, загружать и просматривать объекты), ни действия, связанные со службой IAM (например, создавать других пользователей или группы IAM). Пользователь IAM получает разрешения только с помощью "политик" IAM, которые либо прикреплены к группе, в которую входит пользователь, либо прикреплены непосредственно к пользователю.

Чаще всего правами пользователей IAM управляют с помощью прикрепления политик к группам IAM. После чего члены групп наследуют все права, выданные тем группам IAM, к которым они принадлежат.

Система также поддерживает прикрепление одной или нескольких политик непосредственно к отдельному пользователю IAM, как описано ниже. Если с пользователем связано несколько политик (напрямую или через членство в группах), то пользователь наследует разрешения и запреты всех политик. Если в политиках существуют конфликты, например, одна политика разрешает определенное действие, а другая политика его запрещает, то приоритет имеет запрет, и пользователю не разрешается выполнять это действие.

При добавлении политики непосредственно к пользователю, вы можете либо прикрепить существующую управляемую политику (многоразовую политику, которую вы уже создали на странице Manage IAM Policy) к пользователю, либо создать встроенную политику для пользователя (политику специально для этого пользователя, которая “встраивается” в его учетную запись). Встроенная политика может пригодиться, если вы хотите создать политику только для конкретного пользователя и быть уверенным, что никакая другая группа или пользователь никогда не будут использовать эту политику.

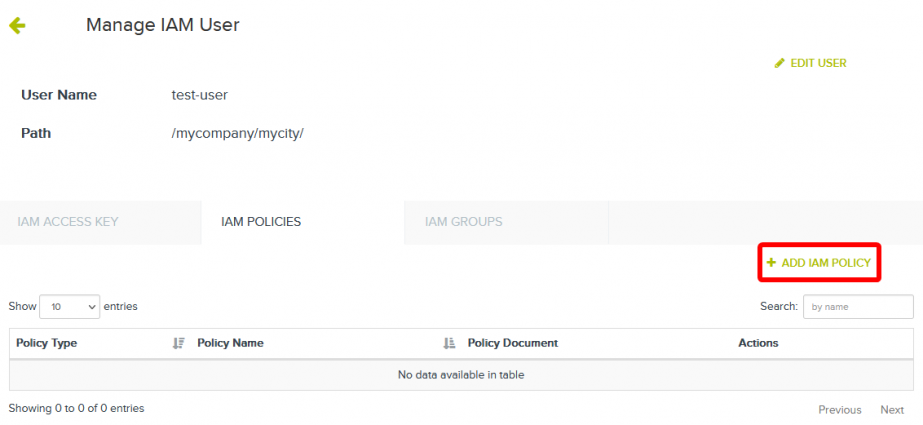

Чтобы добавить политику для пользователя IAM, сделайте следующее:

1. В окне Manage IAM User перейдите на вкладку IAM Policies и нажмите Add IAM Policy.

2. В открывшемся окне выберите, какую политику прикрепить к пользователю.

- Прикрепить существующую управляемую политику к пользователю: выберите Managed Policy, щелкните в поле Name of the IAM Policy, выберите политику из раскрывающегося списка и нажмите Add.

- Создать новую встроенную политику для пользователя: выберите Inline Policy, укажите имя политики, а затем щелкните в поле Policy Document, чтобы открыть редактор создания политики. Подробнее о работе с этим редактором см. в разделе Создание управляемой политики IAM. Хотя этот шаг взят из инструкции по созданию управляемой политики, функциональность редактора встроенной политики такая же.

После того, как вы прикрепите управляемую или встроенную политику к пользователю, пользователь получит разрешения, определенные этой политикой.

Редактирование встроенной политики пользователя

На вкладке IAM Policies в окне Manage IAM User отображается список политик, которые в настоящее время связаны с пользователем. Чтобы отредактировать встроенную политику, справа от названия политики нажмите View Document. Откроется окно IAM Policy Document Detail с описанием политики.

Чтобы отредактировать политику, щелкните в поле Policy Document, внесите свои правки, затем нажмите Save. Разрешения пользователя будут обновлены в соответствии с внесенными изменениями.

Примечание

Система не поддерживает редактирование управляемых политик. Редактирование поддерживается только для встроенных политик.

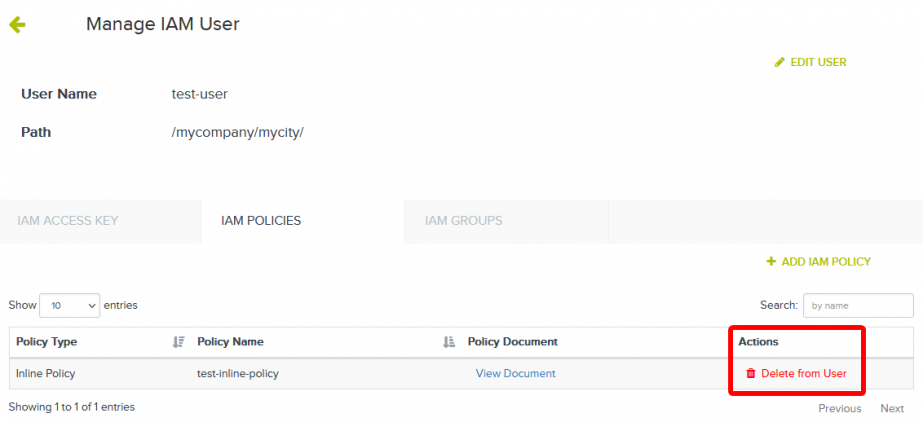

Удаление политики для пользователя

На вкладке IAM Policies в окне Manage IAM User отображается список политик, которые в настоящее время связаны с пользователем. Чтобы удалить политику, в столбце Actions нажмите Detach from User (для управляемой политики) или Delete from User (для встроенной политики).

При откреплении политики пользователя IAM пользователь теряет все разрешения, которые были определены в ней.

Удаление пользователя IAM

Обратите внимание:

- Перед удалением пользователя IAM вы должны удалить его учетные данные S3 и удалить его из всех групп IAM, в которых он состоит.

- Удаление пользователя IAM не удалит из хранилища его бакеты и объекты. Считается, что данные S3 принадлежат родительской учетной записи пользователя.

Чтобы удалить пользователя IAM, сделайте следующее:

1. Найдите пользователя в разделе Manage IAM User. При необходимости используйте поиск по имени/пути пользователя.

2. В столбце Actions напротив пользователя, которого вы хотите удалить, нажмите Delete.

3. Подтвердите, что вы хотите удалить пользователя.