Как подключить виртуальную машину к Интернету?

Для того чтобы предоставить ВМ доступ в интернет, она должна быть подключена к сети типа Routed или Direct (Direct-сеть должна содержать публичные адреса).

I. Direct-сеть:

1. Подключаем vApp и ВМ к Direct-сети , назначаем ВМ публичный IP-адрес из доступного диапазона или настраиваем сетевые параметры в гостевой ОС.

II. Routed-сеть:

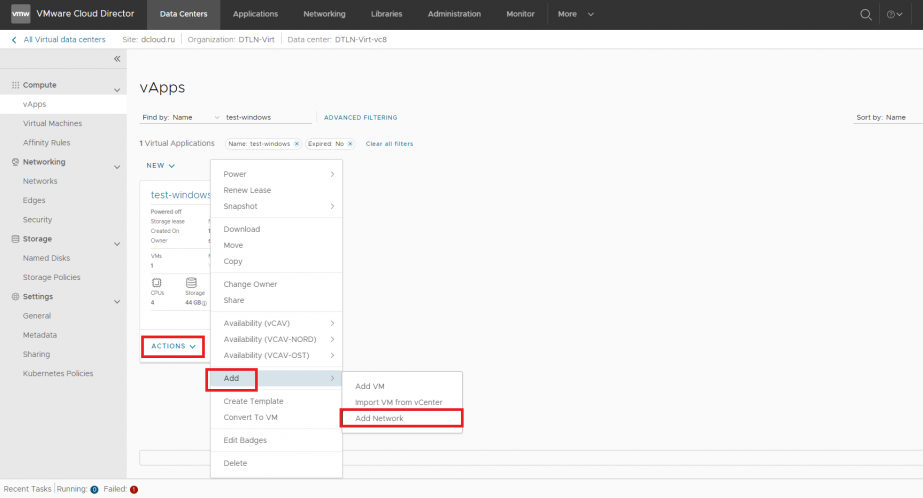

1. Подключаем vApp к выбранной сети. Для этого выбираем необходимый vApp, нажимаем кнопку Action, нажимаем Add и выбираем пункт Add Network.

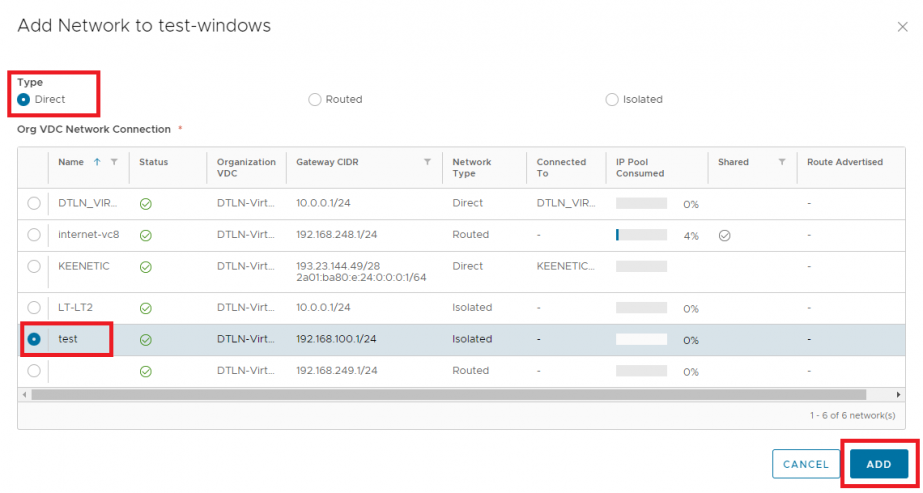

2. В появившемся окне выбираем тип сети Direct. Из выпадающего списка ниже выбираем необходимую сеть и нажимаем кнопку Add.

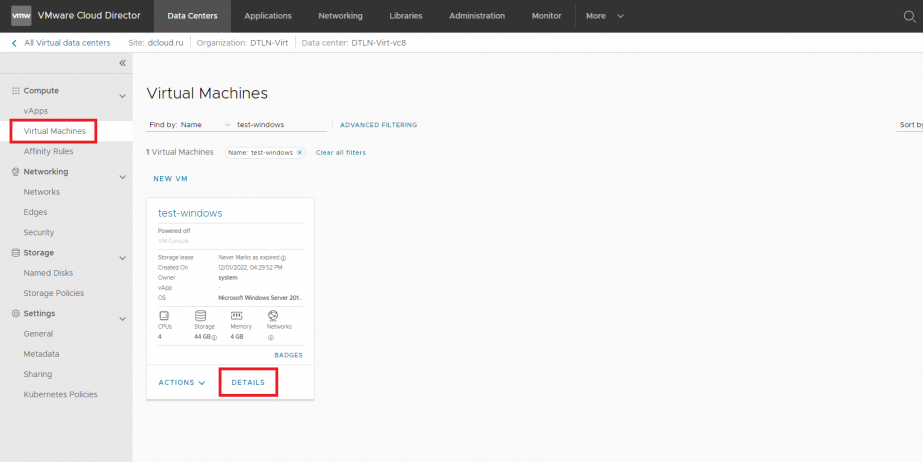

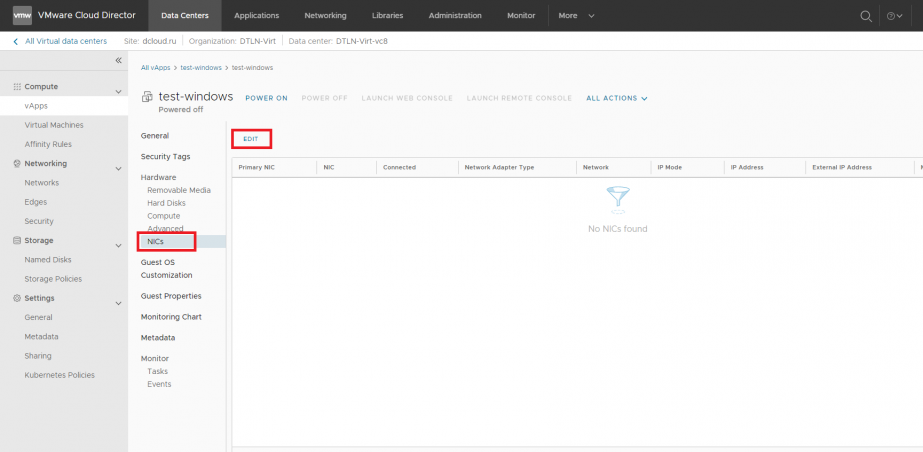

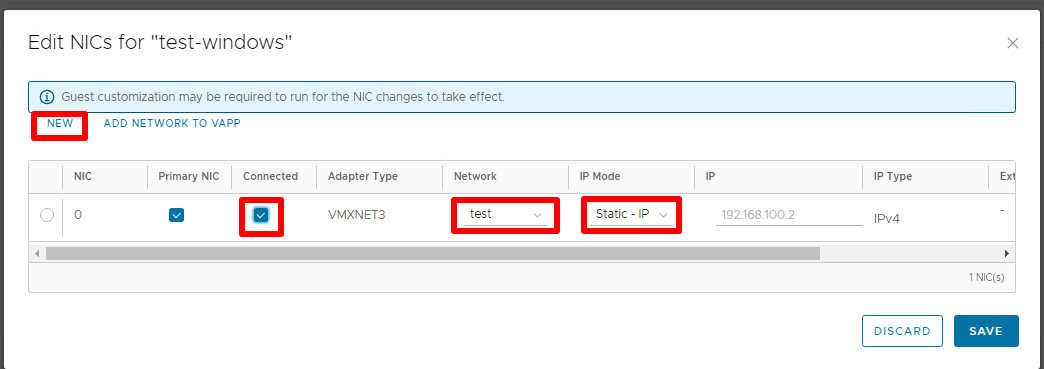

3. Подключаем ВМ к выбранной сети. Для этого выбираем необходимую ВМ, нажимаем кнопку Details.

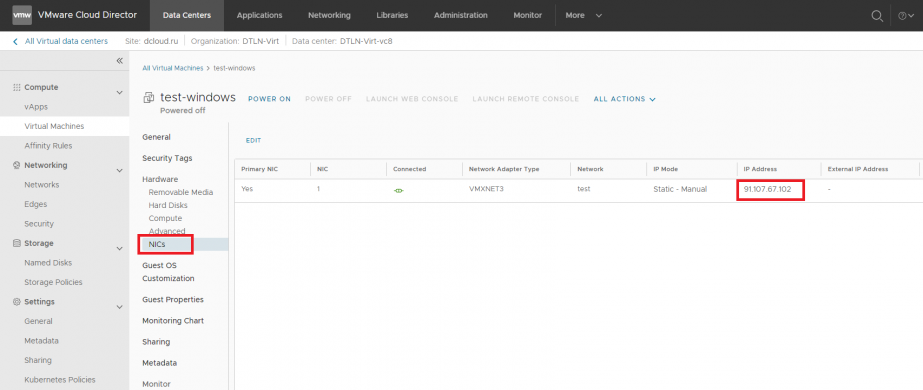

4. Переходим на вкладку Hardware, в разделе NICs в пункте Network выбираем сеть, ранее подключенную в vApp, выбираем режим назначения IP-адреса IP Mode и назначаем IP-адрес (в случае если выбран режим Static – Manual). Cтавим галочку в поле Connected. Нажимаем кнопку Save. После этого может потребоваться рекастомизация ВМ. Запоминаем выбранный для ВМ IP-адрес, в нашем случае это 192.168.100.5.

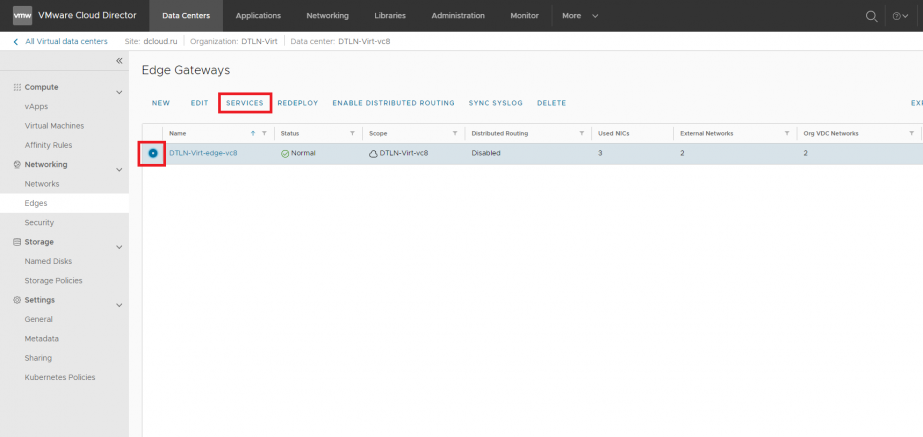

5. Далее необходимо настроить правила NAT и Firewall на NSX Edge, подключенном в выбранную ранее Routed-сеть. Переходим в раздел Networking, пункт Edges.

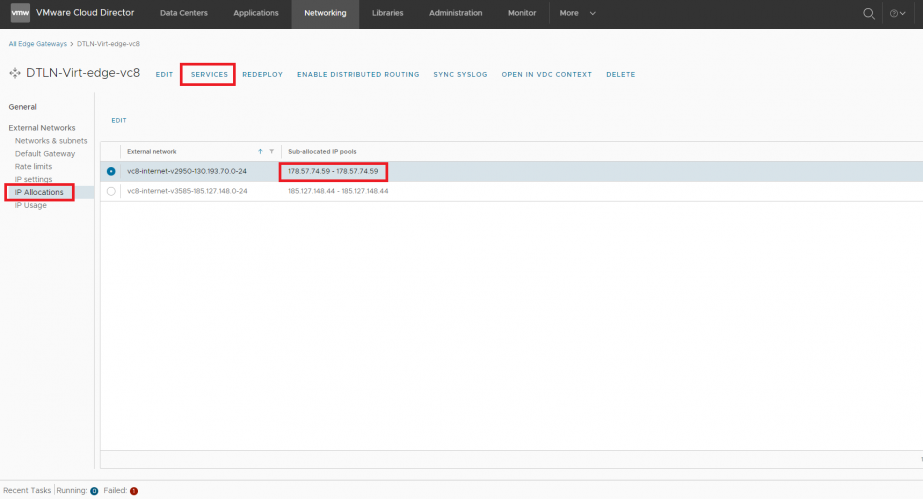

6. Выбираем необходимый NSX Edge. Ниже отобразятся его основные свойства. В разделе Sub-allocated IP Addresses выбираем адрес, через который будет осуществляться выход в интернет, и запоминаем его. В нашем случае это 178.57.74.59.

7. Теперь нам необходимо настроить правила NAT и Firewall. Для этого выбираем необходимый NSX Edge и нажимаем кнопку Configure Services.

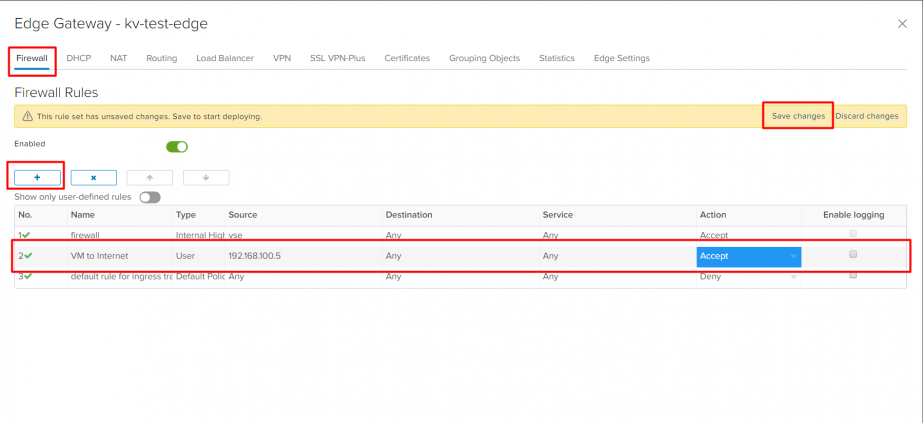

8. В открывшемся окне выбираем вкладку Firewall, нажимаем кнопку + для создания нового правила. Заполняем необходимые поля и нажимаем Save changes.

- Name – имя правила.

- Source – источник трафика. Нажимаем кнопку IP и вводим IP-адрес ВМ, присвоенный на шаге d. В данном поле можно также выбрать объект, нажав кнопку + (виртуальная машина, сеть и т.д.).

- Destination – назначение трафика. В данном случае мы хотим, чтобы был доступен весь интернет, поэтому оставляем Any.

- Service – выбираем разрешенные протоколы трафика, а также порты источника и получателя. В нашем случае оставляем Any.

- Action – предпринимаемое действие (принять или отклонить), если условия трафика совпадают с правилом. В данном случае Accept.

- Enable logging – сохранять ли применение данного правила в лог-файл NSX Edge.

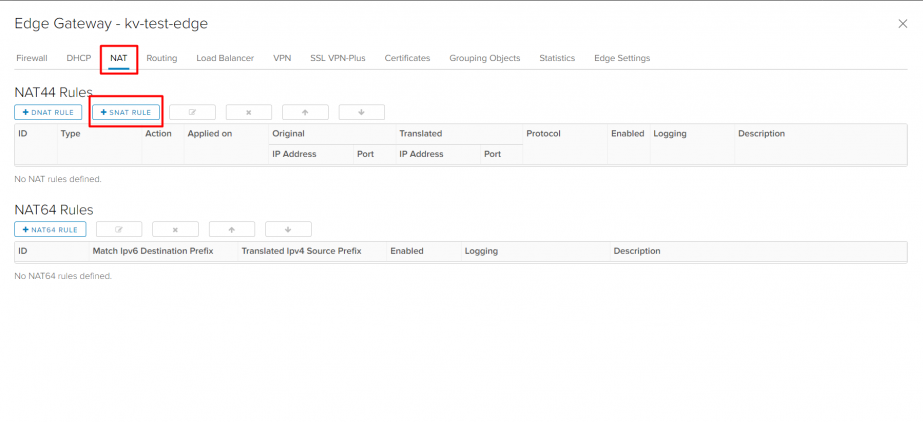

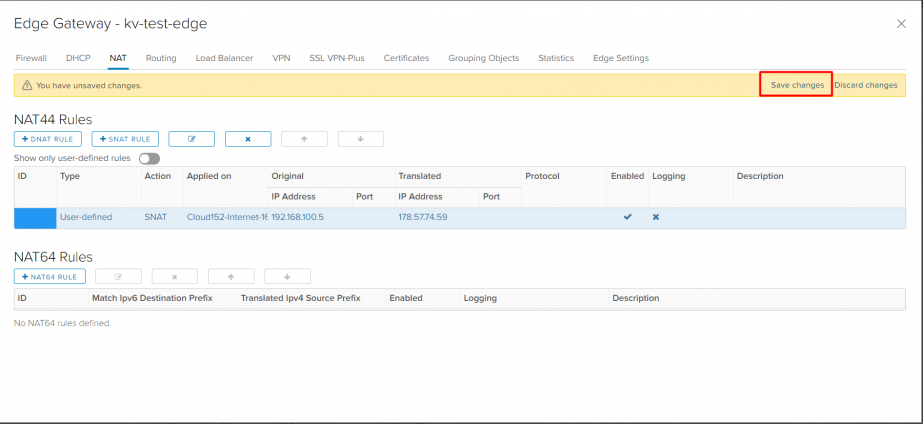

9. Переходим на вкладку NAT. В разделе NAT44 Rules нажимаем кнопку + SNAT RULE.

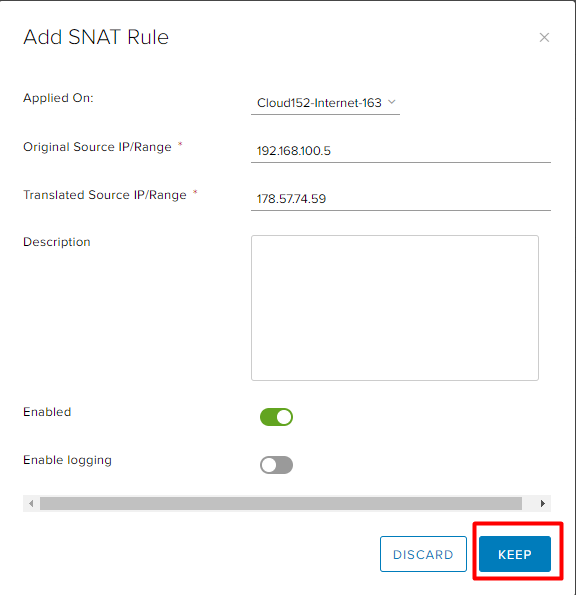

10. Заполняем параметры правила в появившемся окне и нажимаем кнопку KEEP.

11. После того как окно закроется, нажимаем Save changes.

- Applied On – интерфейс, на котором будет происходить трансляция. В нашем случае это внешний интерфейс NSX Edge.

- Original Source IP/Range – адрес виртуальной машины, назначенный на шаге d.

- Translated Source IP/Range – внешний адрес NSX Edge который мы определили на шаге f.

- Description – описание правила.

- Enabled – переключатель для возможности включения или отключения правила.

- Enable logging – сохранять ли применение данного правила в лог-файл NSX Edge.

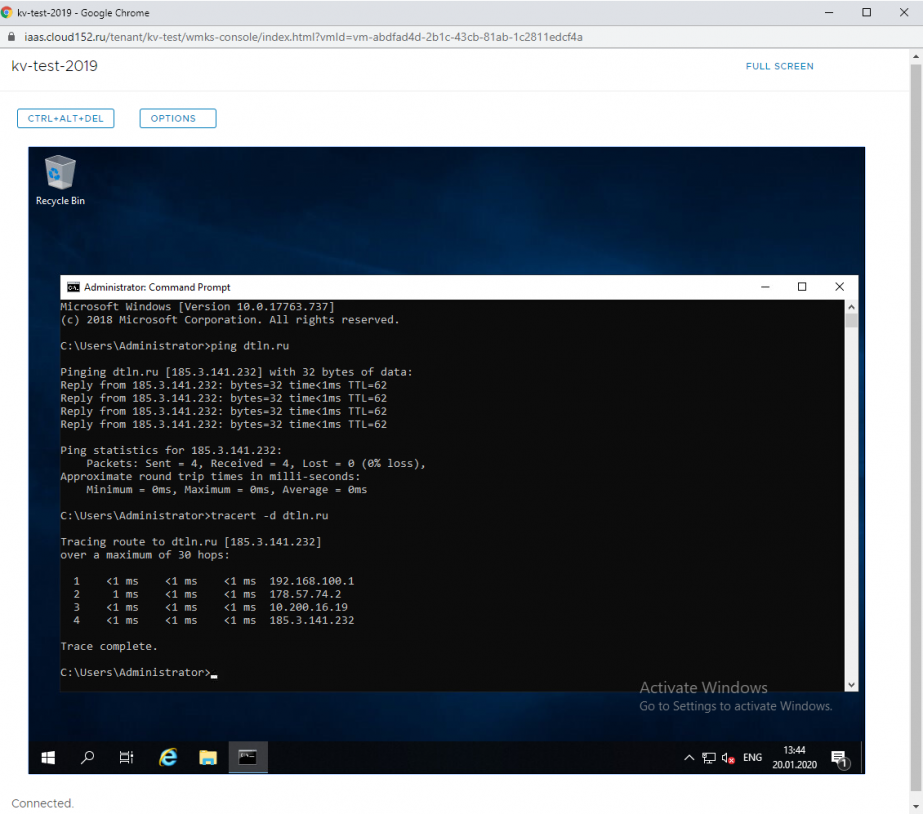

III. Проверим. Открываем web или vmrc-консоль ВМ, выполняем команды ping или tracert для какого-либо адреса в интернете. Если нет сообщений об ошибках, значит все настроено и работает корректно.