Настройка SSL VPN

SSL VPN-Plus – один из вариантов Remote Access VPN. Он позволяет отдельным удаленным пользователям безопасно подключаться к частным сетям, находящимся за шлюзом NSX Edge. Зашифрованный туннель в случае SSL VPN-plus устанавливается между клиентом (Windows, Linux, Mac) и NSX Edge.

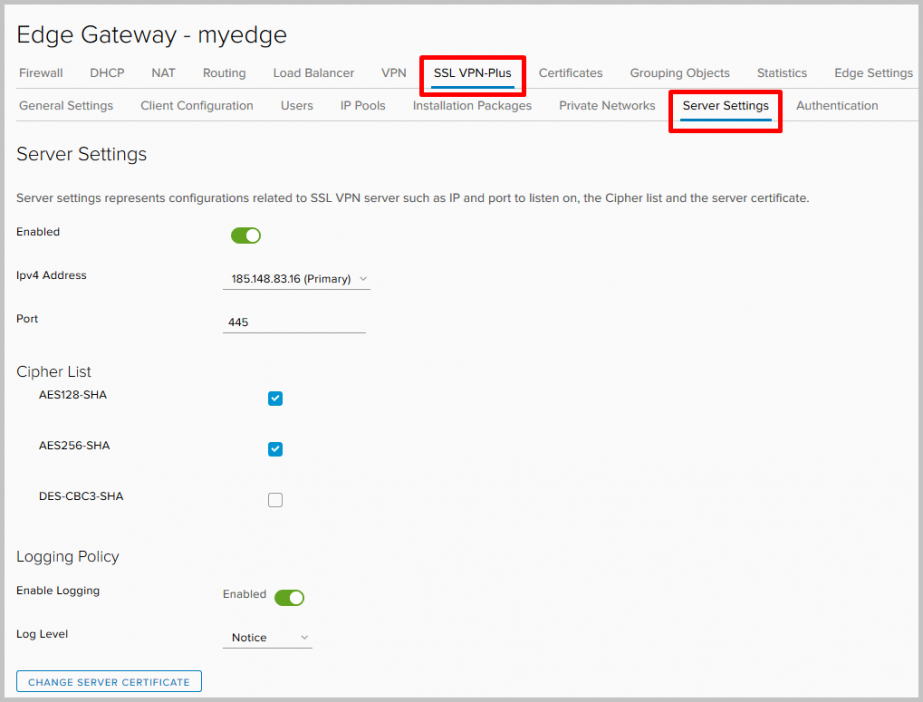

- Приступим к настройке. В панели управления сервисами Edge Gateway переходим во вкладку SSL VPN-Plus, затем к Server Settings. Выбираем адрес и порт, на котором сервер будет слушать входящие соединения, включаем логирование и выбираем необходимые алгоритмы шифрования.

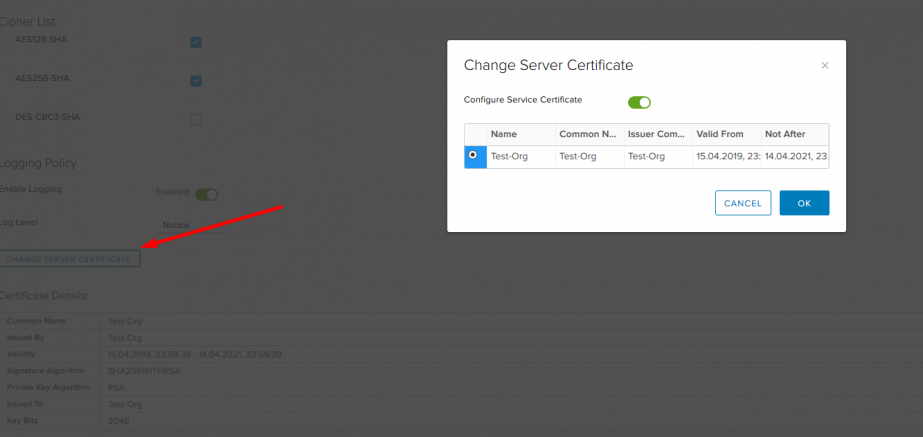

Здесь же можно изменить сертификат, который будет использовать сервер.

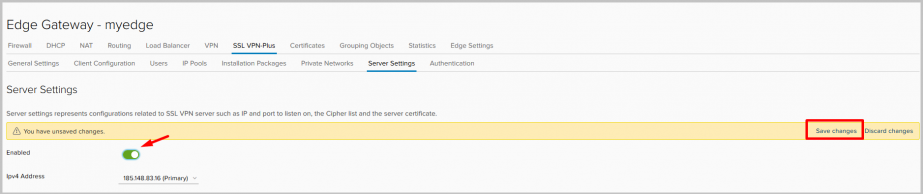

- После того как все готово, включаем сервер и не забываем сохранить настройки.

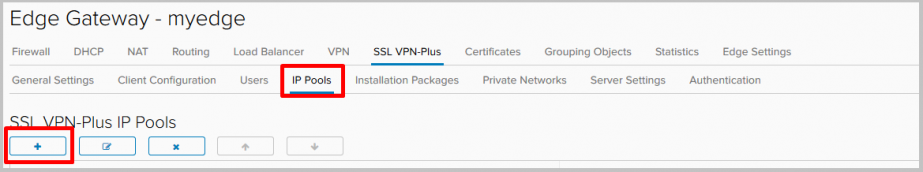

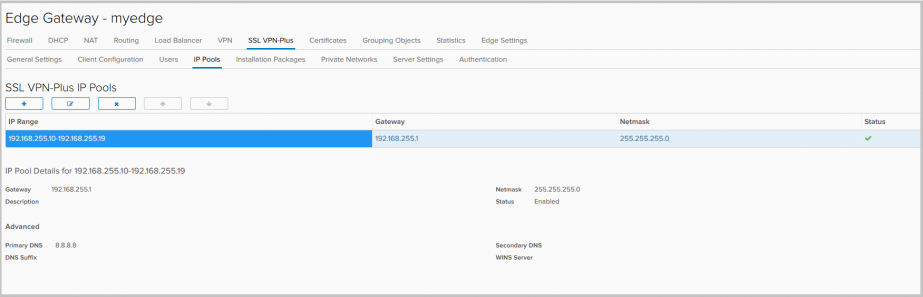

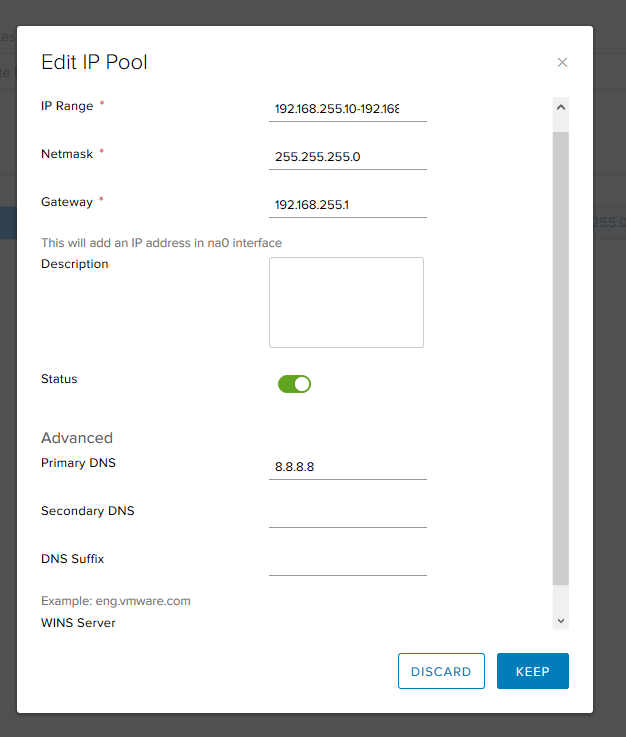

- Далее нам необходимо настроить пул адресов, которые мы будем выдавать клиентам при подключении. Эта сеть отделена от любой существующей подсети в вашей среде NSX, ее не нужно настраивать на других устройствах в физических сетях, за исключением маршрутов, которые на нее указывают.

Переходим во вкладку IP Pools и жмем +.

- Выбираем адреса, маску подсети и шлюз. Здесь же можно изменить настройки для DNS и WINS серверов.

- Получившийся пул.

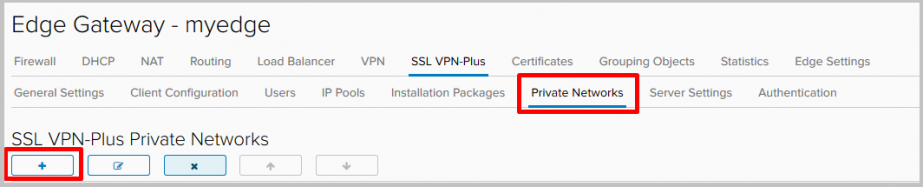

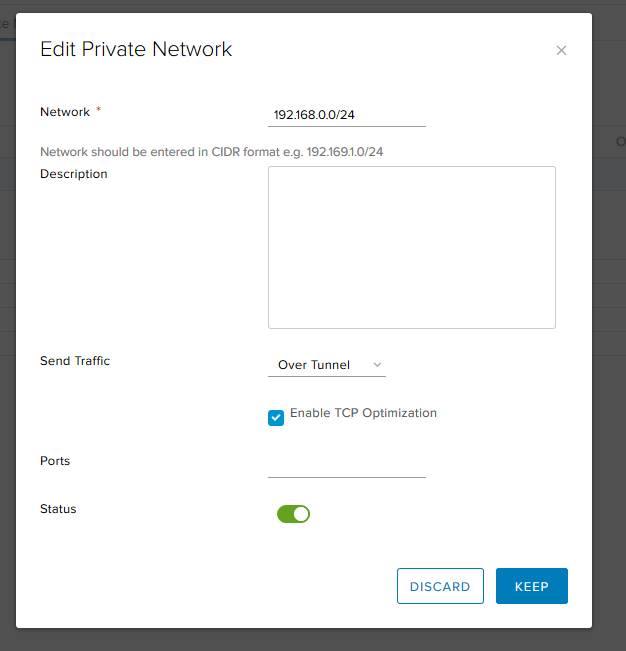

- Теперь добавим сети, доступ к которым будет у подключающихся к VPN пользователей. Перейдем во вкладку Private Networks и нажмем +.

- Заполняем:

- Network — локальная сеть, к которой будет доступ у удаленных пользователей.

- Send traffic, у него два варианта:

— over tunnel – отправлять трафик к сети через туннель,

— bypass tunnel – отправлять трафик к сети напрямую в обход туннеля.

- Enable TCP Optimization – отмечаем, если выбрали вариант over tunnel. Когда оптимизация включена, можно указать номера портов, для которых необходимо оптимизировать трафик. Трафик для оставшихся портов этой конкретной сети не будет оптимизирован. Если номера портов не указаны, трафик для всех портов оптимизируется. Подробнее об этой функции читайте здесь.

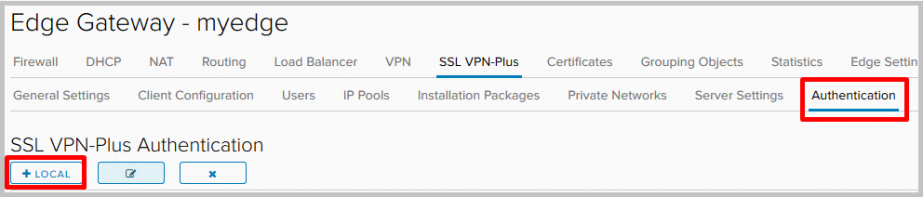

- Далее переходим на вкладку Authentication и жмем +. Для аутентификации будем использовать локальный сервер на самом NSX Edge.

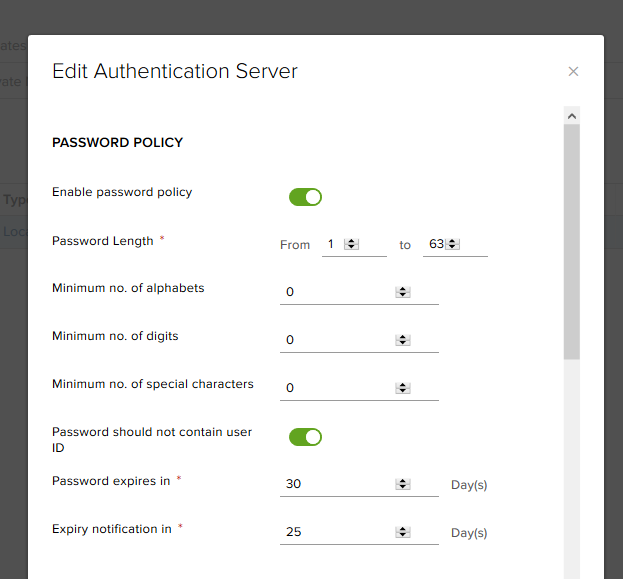

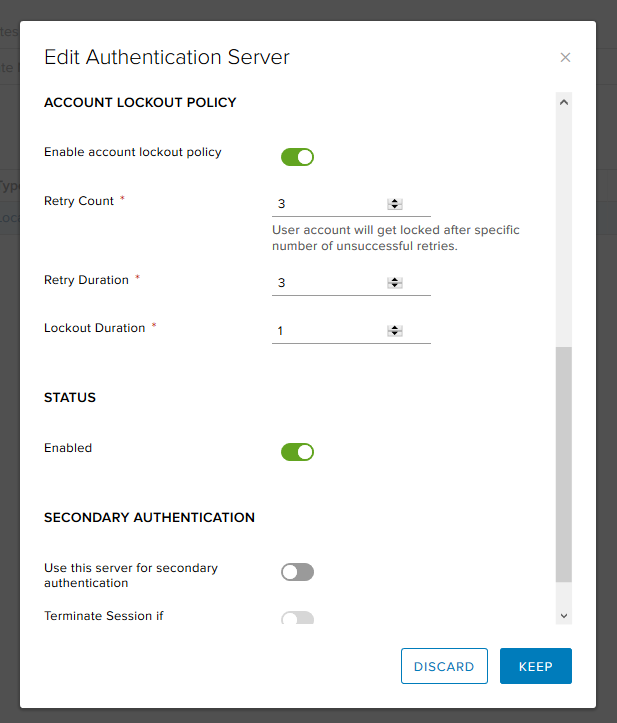

- Здесь мы можем выбрать политики для генерирования новых паролей и настроить опции по блокировке пользовательских аккаунтов (например, количество повторных попыток при неправильном вводе пароля).

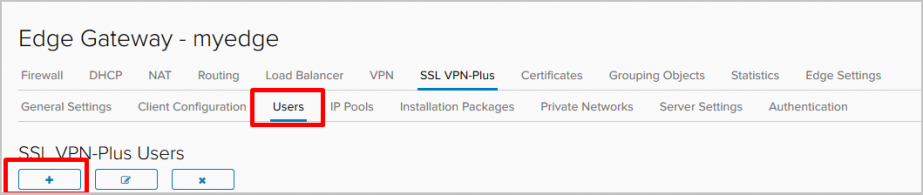

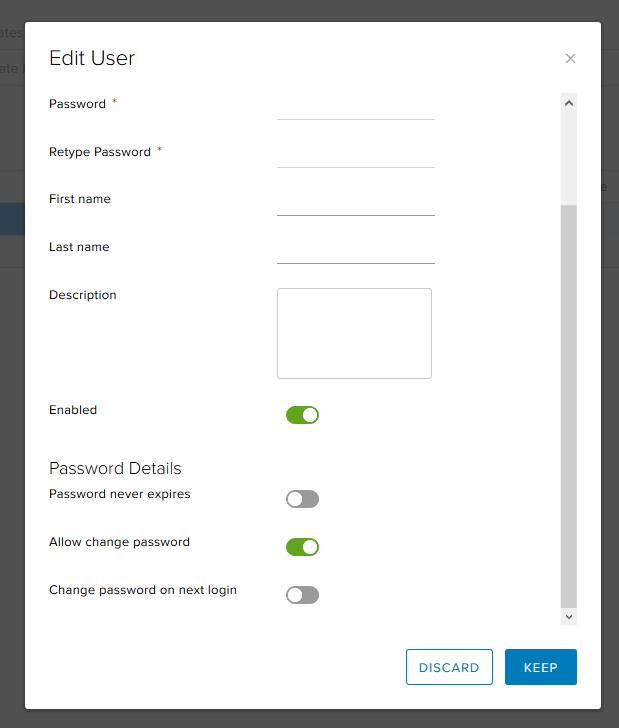

- Так как мы используем локальную аутентификацию, необходимо создать пользователей.

- Помимо базовых вещей вроде имени и пароля, здесь можно, например, запретить пользователю изменять пароль или, наоборот, заставить его поменять пароль при следующем входе.

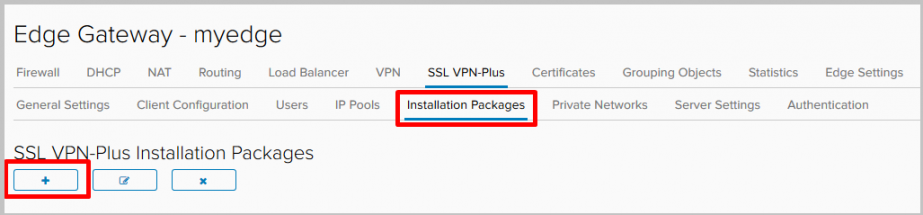

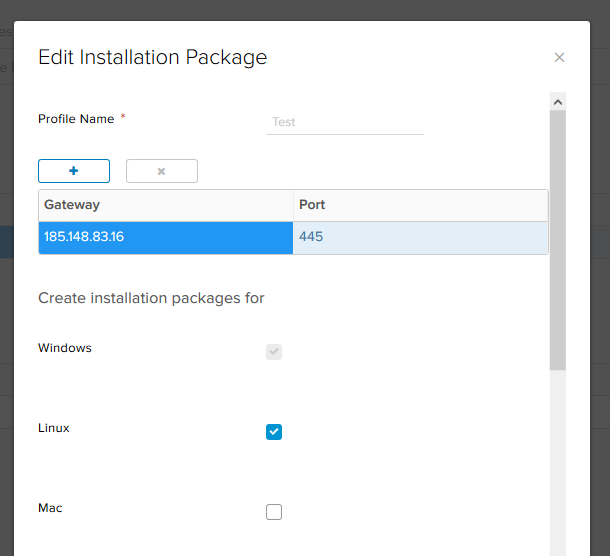

- После того, как все необходимые пользователи добавлены, перейдем на вкладку Installation Packages, нажмем + и создадим сам инсталлятор, который скачает для установки удаленный сотрудник.

- Нажимаем +. Выбираем адрес и порт сервера, к которому будет подключаться клиент, и платформы, для которых нужно сгенерировать установочный пакет.

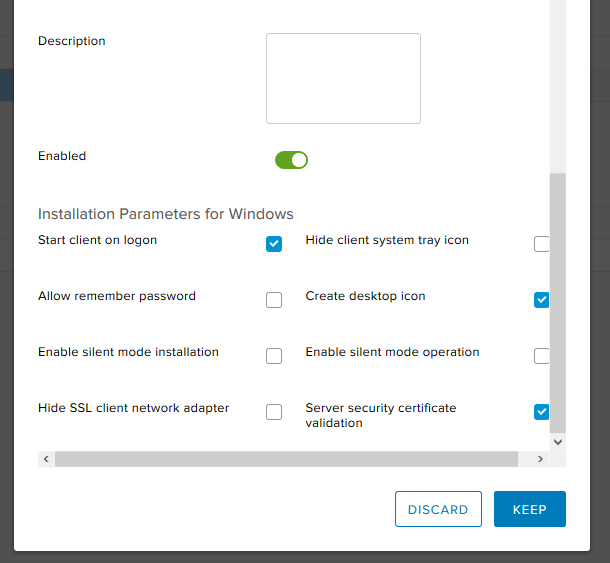

Ниже в этом окне можно указать параметры клиента для Windows. Выбираем:

- start client on logon – VPN-клиент будет добавлен в автозагрузку на удаленной машине;

- create desktop icon – создаст иконку VPN-клиента на рабочем столе;

- server security certificate validation – будет валидировать сертификат сервера при подключении.

Настройка сервера завершена.

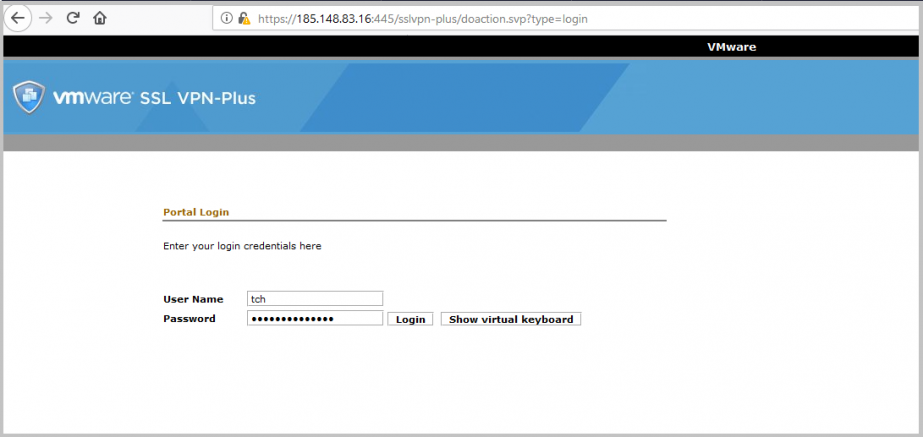

- Теперь скачаем созданный нами в последнем шаге установочный пакет на удаленный ПК. При настройке сервера мы указывали его внешний адрес (185.148.83.16) и порт (445). Именно по этому адресу нам необходимо перейти в веб-браузере. В моем случае это 185.148.83.16:445.

В окне авторизации необходимо ввести учетные данные пользователя, которого мы создали ранее.

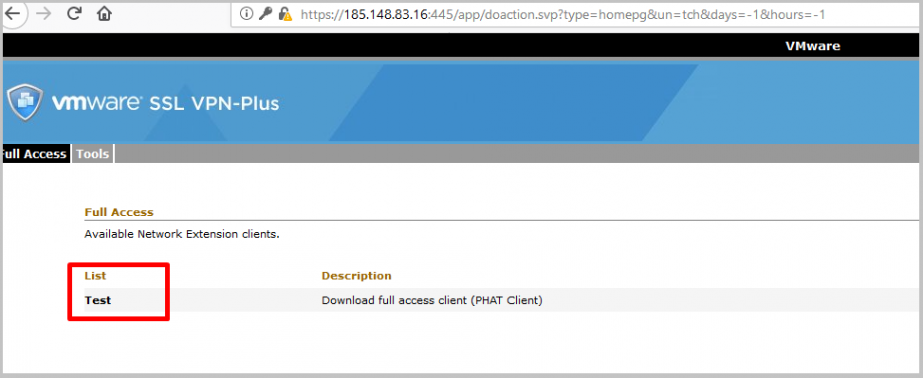

- После авторизации перед нами появляется список созданных установочных пакетов, доступных для загрузки. Мы создали только один – его и скачаем.

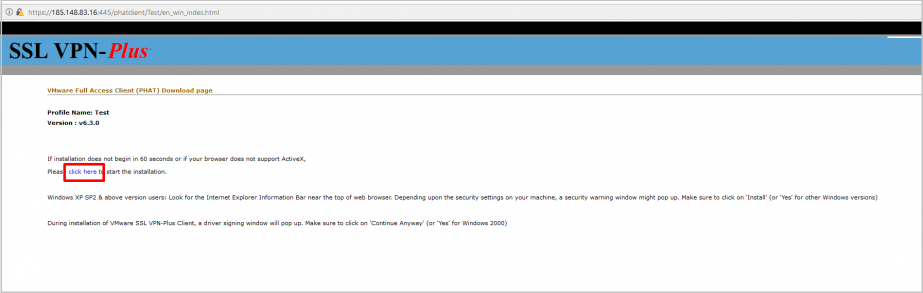

- Кликаем по ссылке, начинается скачивание клиента.

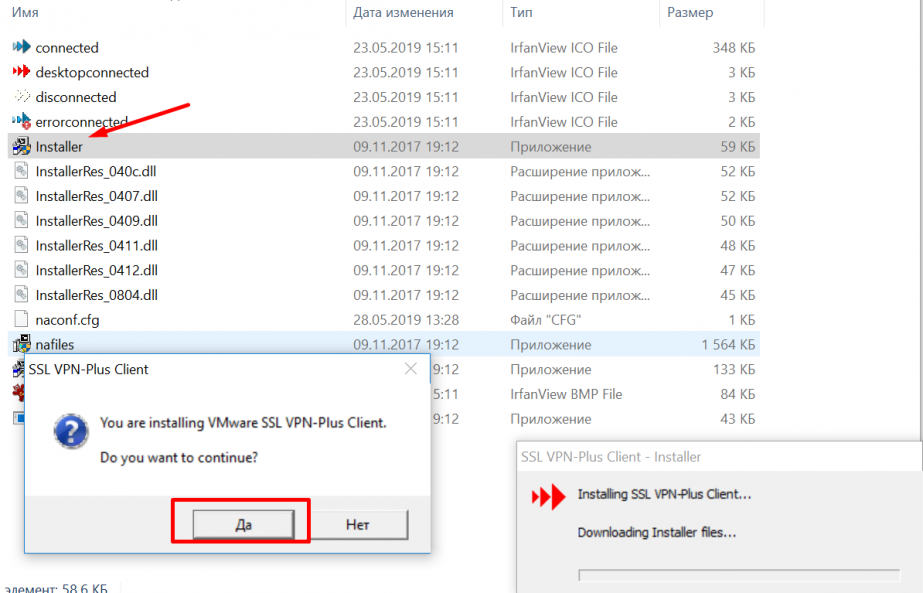

- Распаковываем скачанный архив и запускаем инсталлятор.

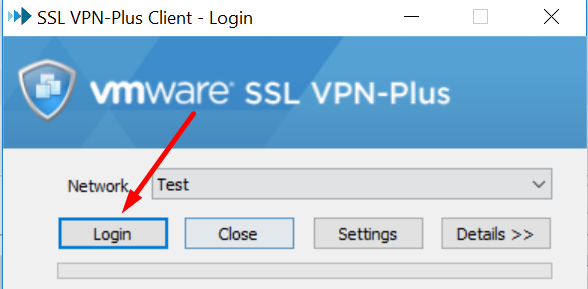

- После установки запускаем клиент, в окне авторизации нажимаем Login.

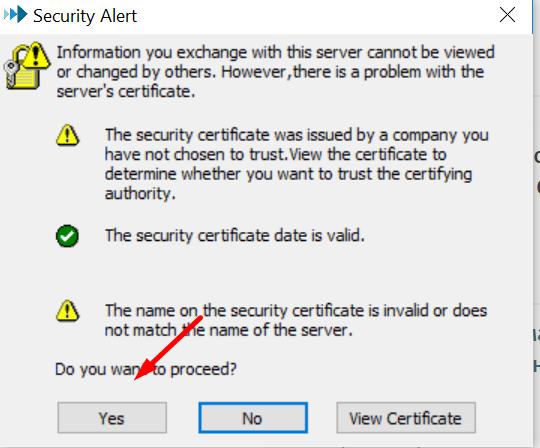

- В окне проверки сертификата выбираем Yes.

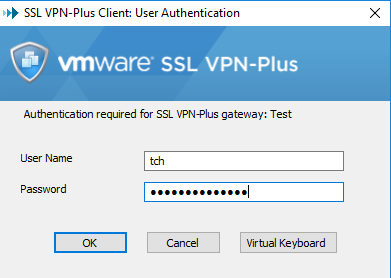

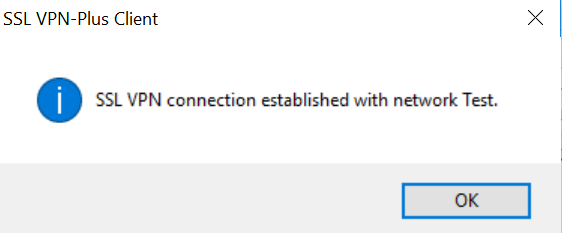

- Вводим учетные данные для ранее созданного пользователя и видим, что подключение завершено успешно.

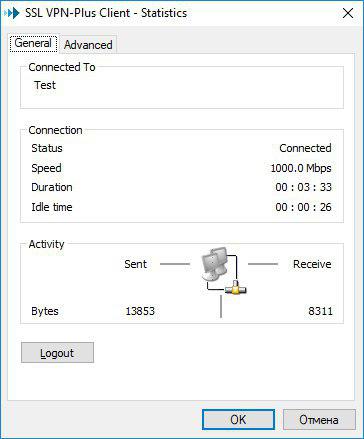

- Проверяем статистику VPN-клиента на локальном компьютере.

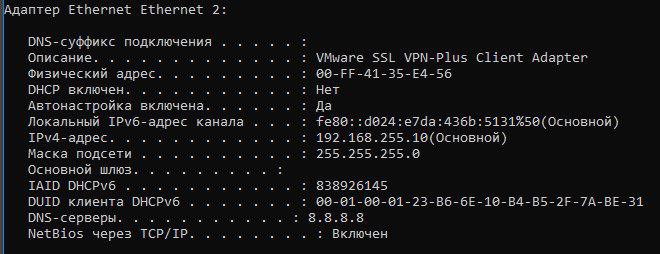

- В командной строке Windows (ipconfig /all) видим, что появился дополнительный виртуальный адаптер и связность с удаленной сетью есть, все работает:

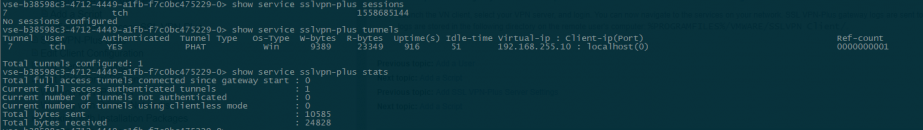

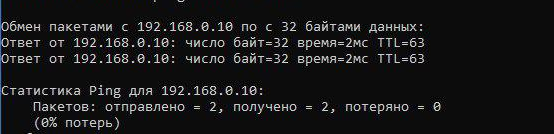

- И напоследок – проверка из консоли Edge Gateway.