Как настроить L2 VPN?

L2 VPN понадобится в том случае, когда нужно объединить несколько географически распределенных сетей в один broadcast-домен.

Это может быть полезно, например, при миграции: при переезде на другую географическую площадку ВМ сохранит настройки IP-адресации и не потеряет связность с другими машинами, находящимися в одном L2-домене с ней.

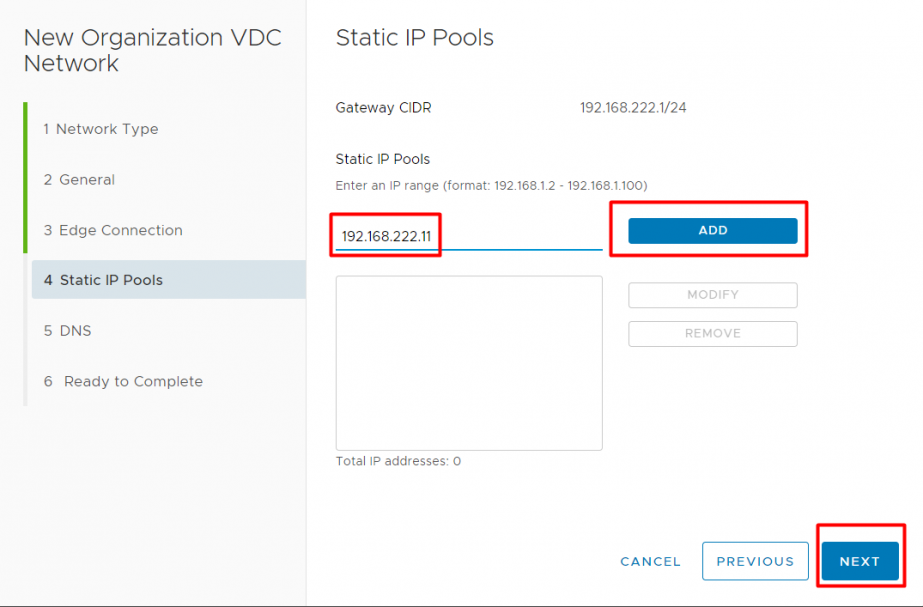

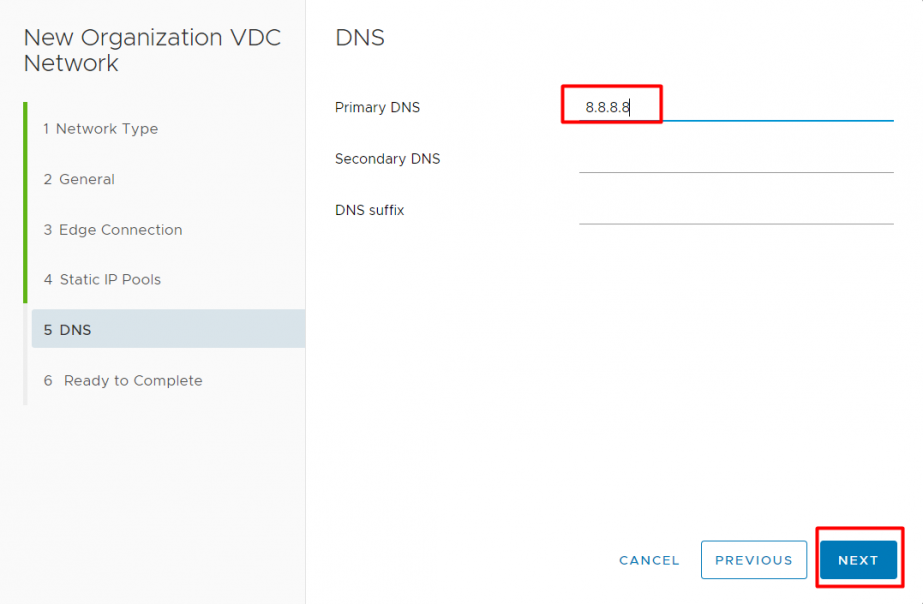

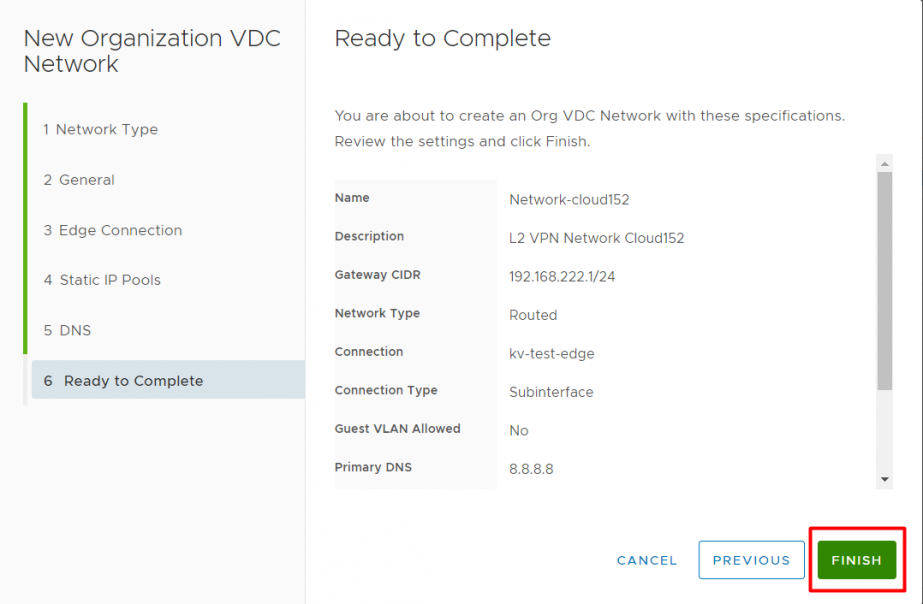

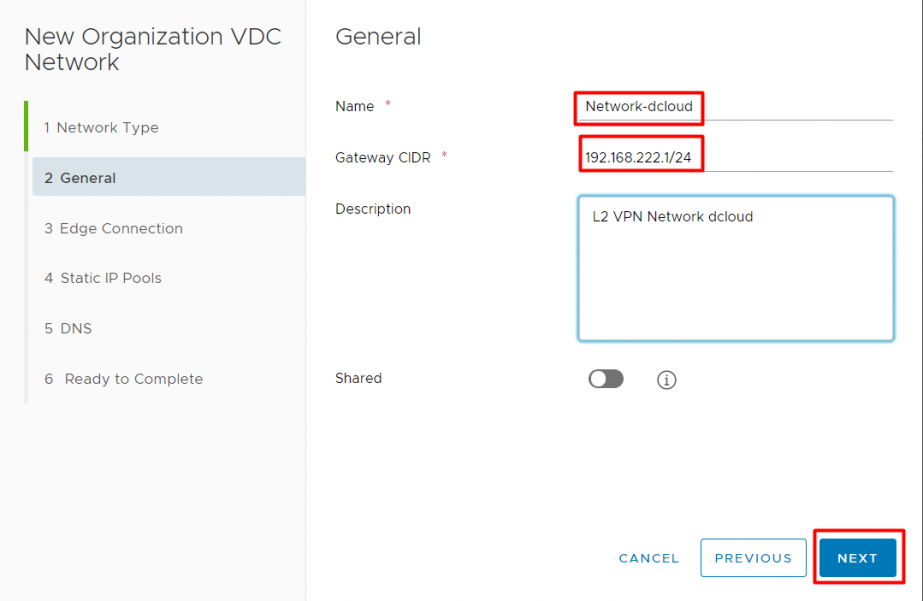

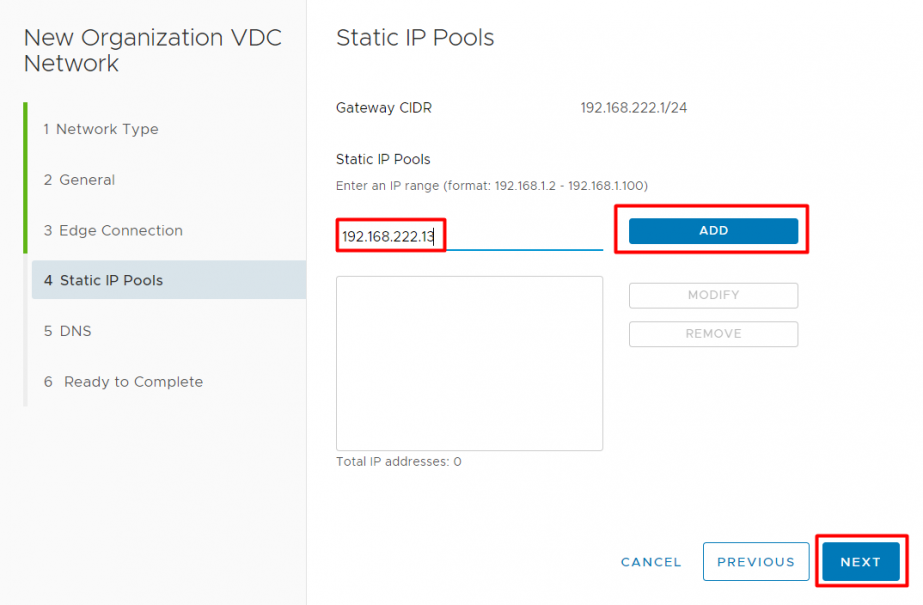

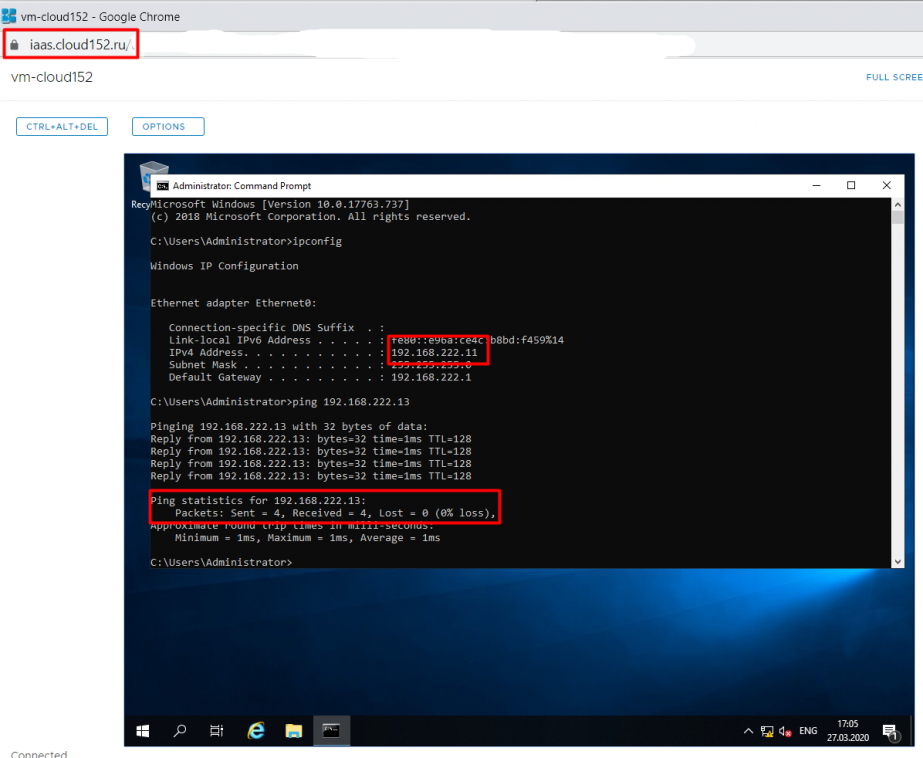

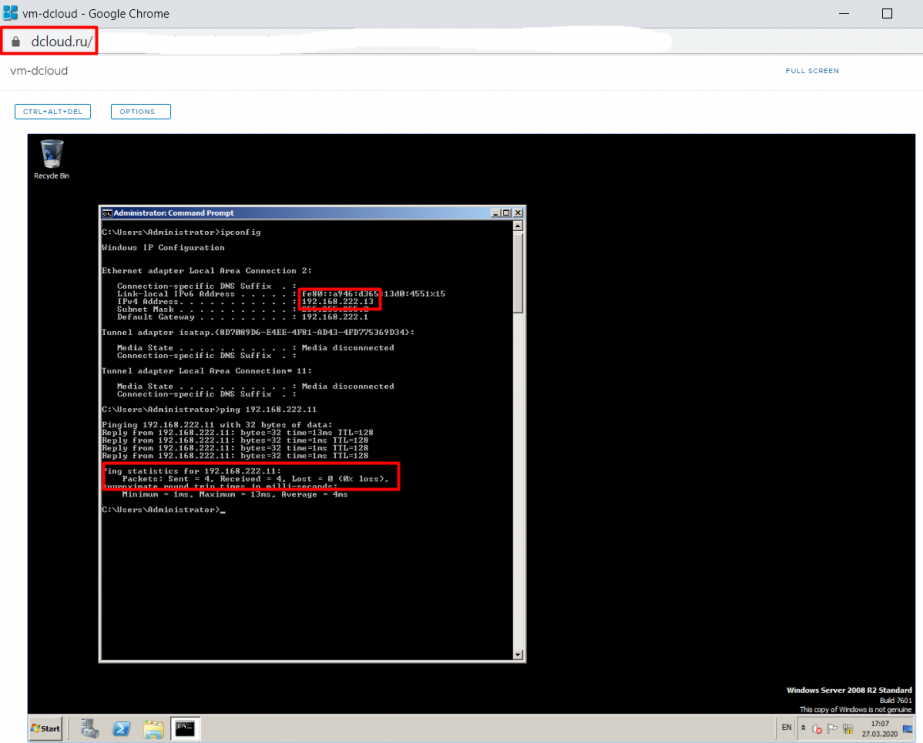

В нашей тестовой среде соединим друг с другом две площадки: cloud152.ru и dcloud.ru. Мы настроим два NSX Edge и создадим две маршрутизируемые сети, подключенные к своим Edge. ВМ vm-cloud152 присвоим адрес 192.168.222.11/24, ВМ vm-dcloud – 192.168.222.13/24.

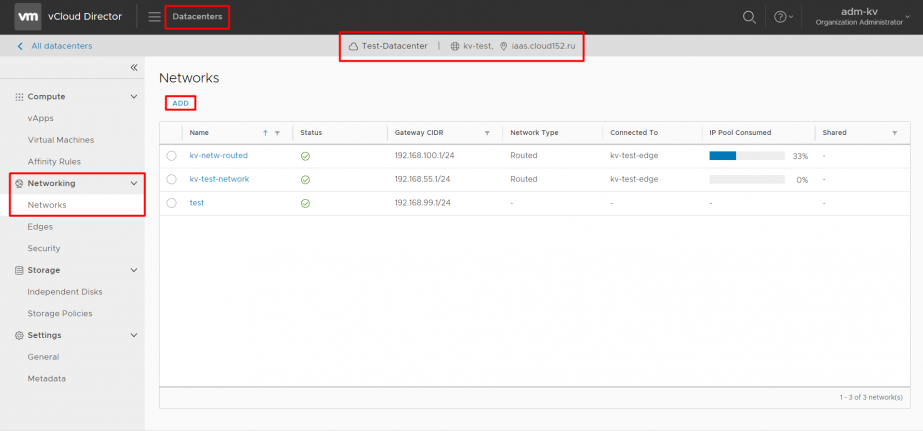

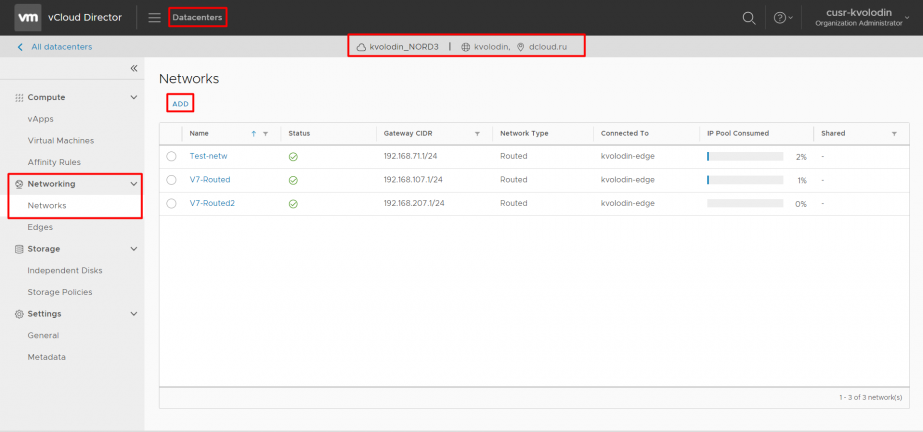

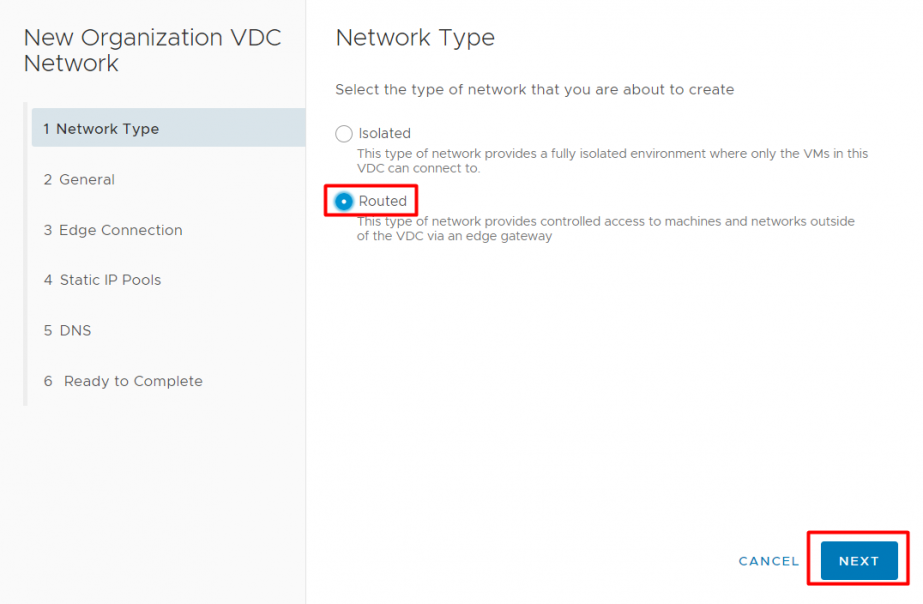

1. В vCloud Director каждой из площадок в нужном нам виртуальном дата-центре переходим в раздел Networking, пункт Networks и добавляем новые сети.

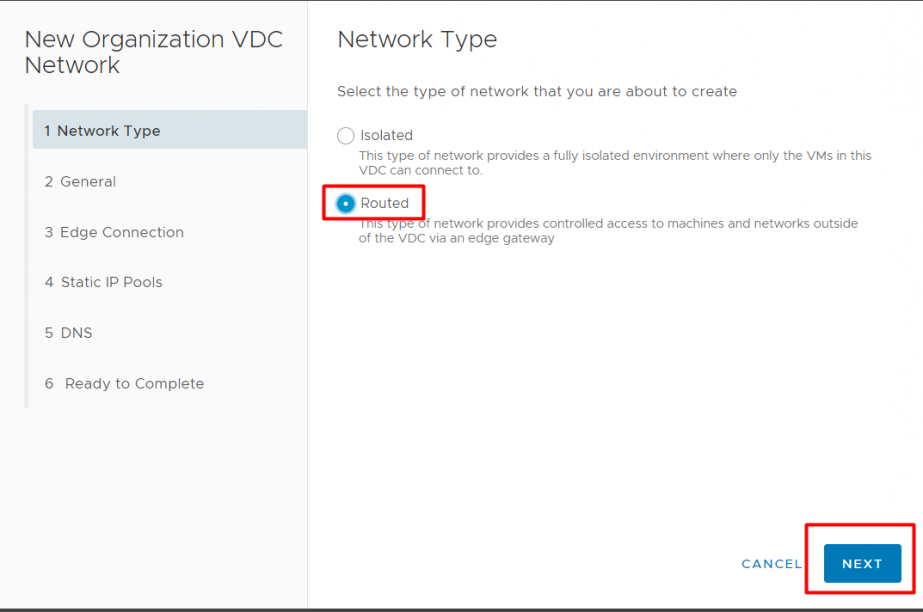

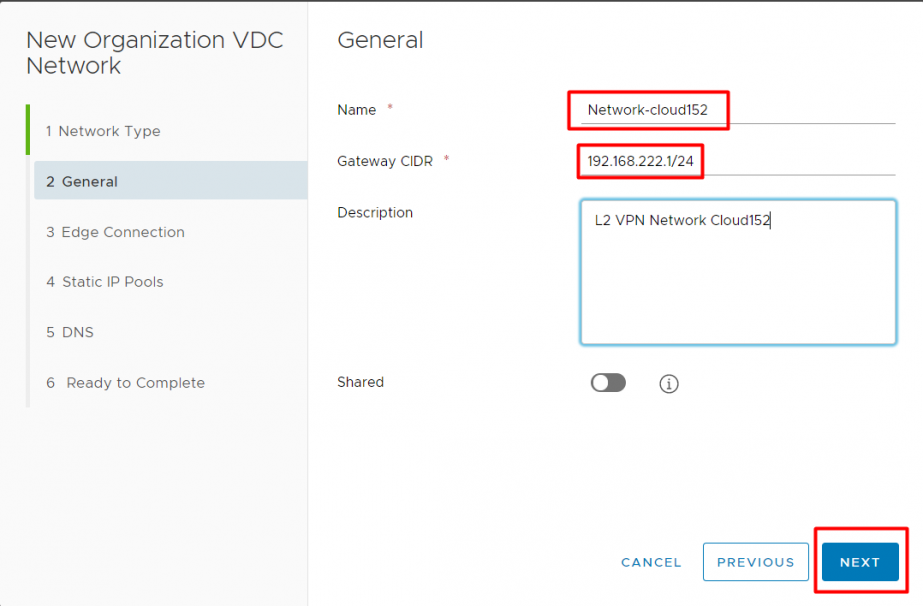

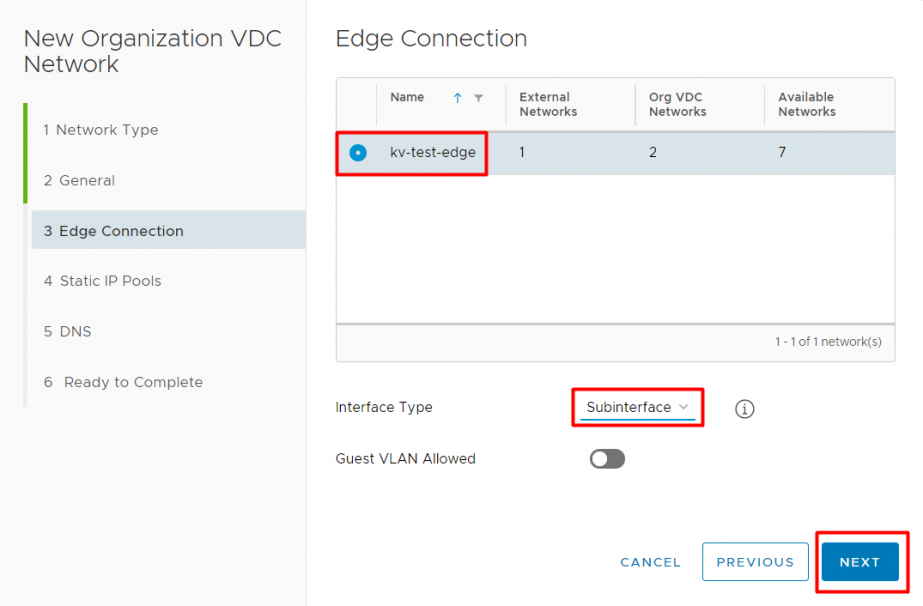

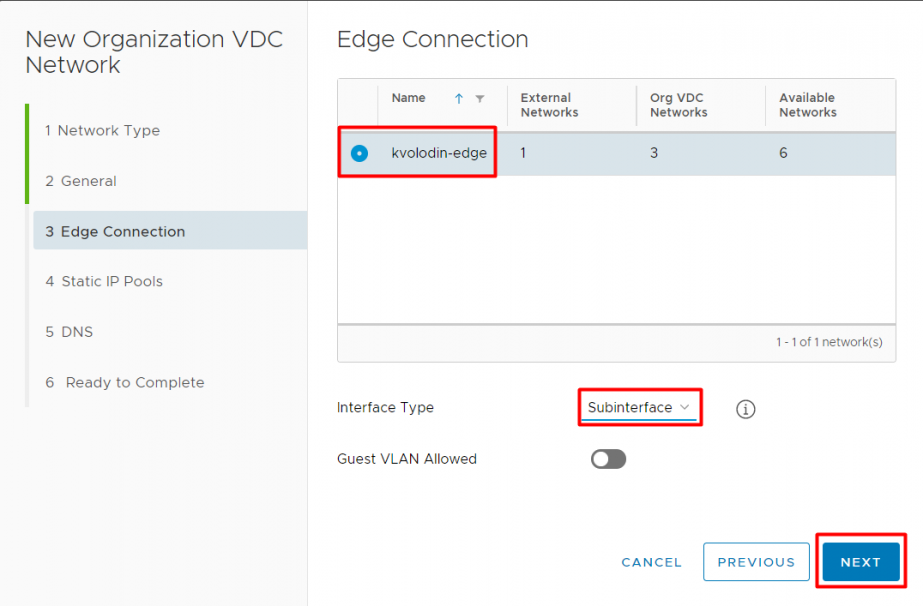

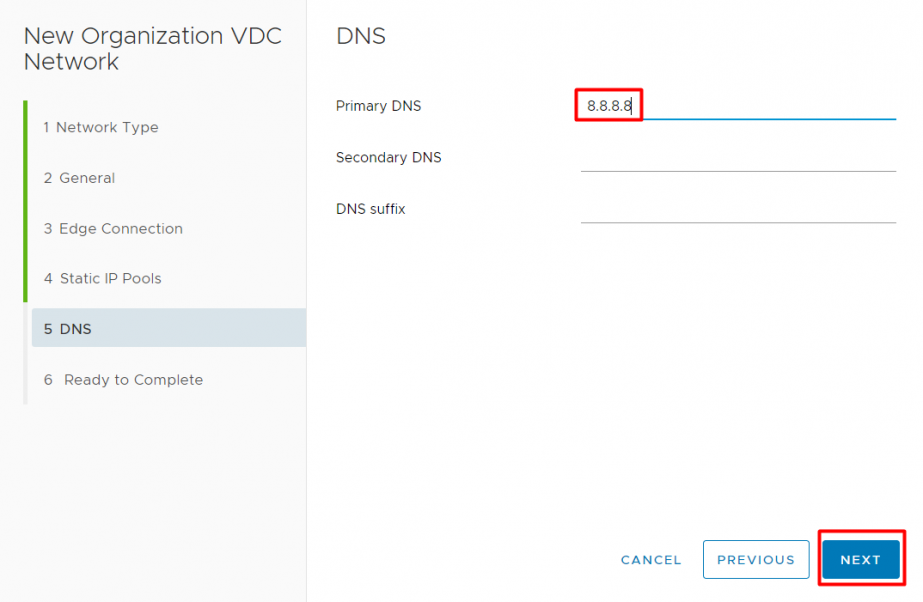

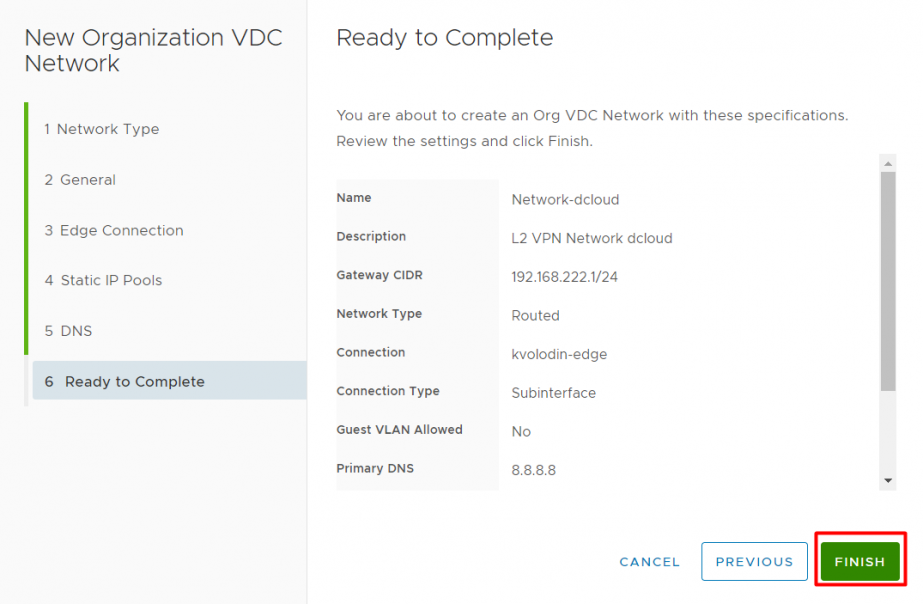

2. Тип сетей должен быть routed, подключаем к NSX Edge. Ставим чек-бокс Create as subinterface.

- Создаем сеть на второй площадке с аналогичными параметрами.

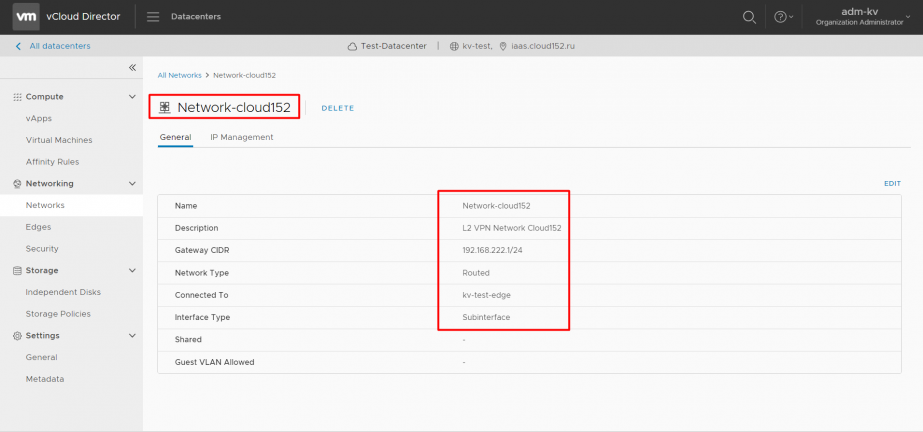

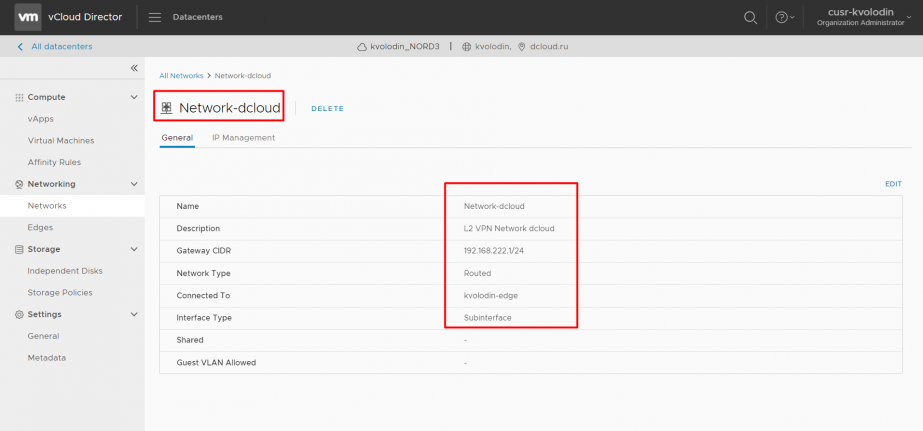

3. В итоге у нас должно получиться две сети. В нашем примере они называются network-cloud152 и network-dcloud с одинаковыми настройками gateway и одинаковой маской.

4. Теперь перейдем в настройки первого Edge. Это будет Edge, к которому привязана сеть cloud152. Он будет выступать в качестве сервера.

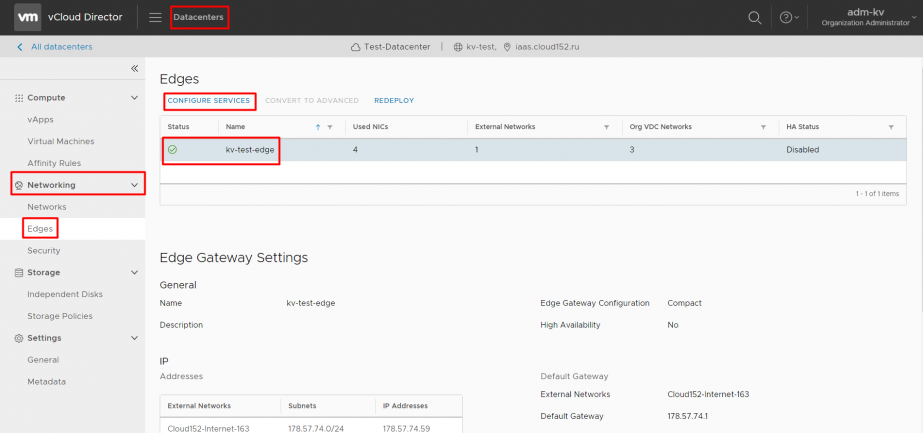

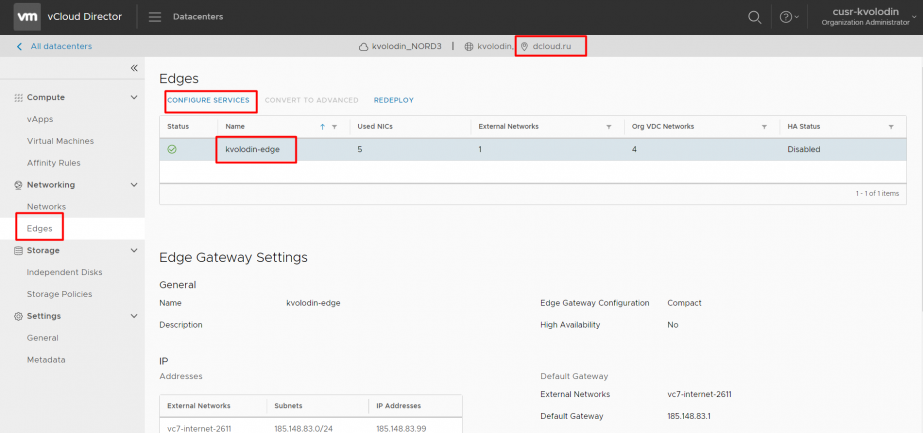

Переходим в раздел Networking, пункт Edges, выбираем необходимый NSX Edge и нажимаем кнопку Configure services.

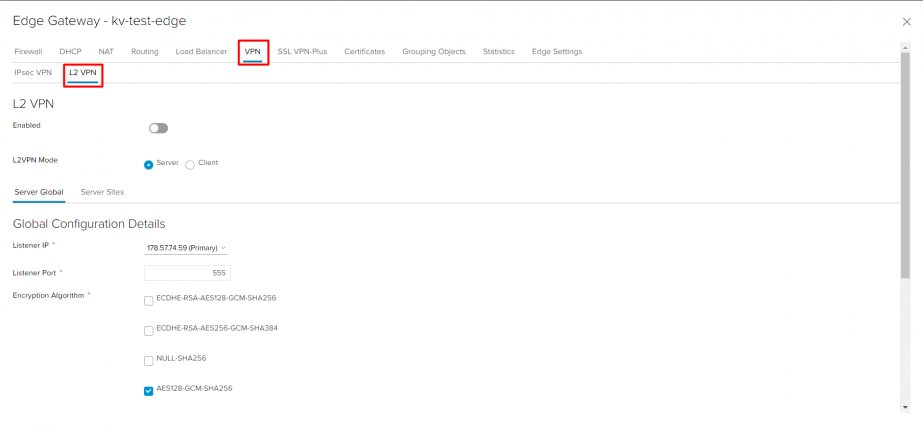

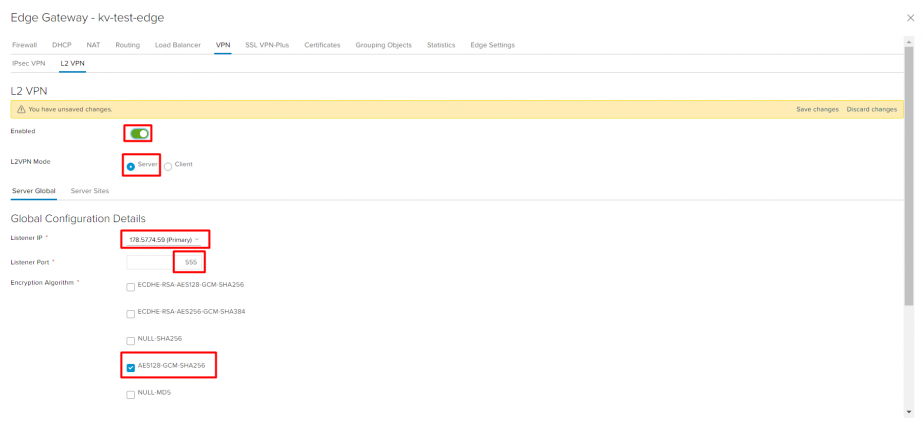

В появившемся окне переходим в меню VPN и открываем вкладку L2 VPN.

Задаем необходимые параметры. Включаем L2 VPN, выбираем режим работы Server, в настройках Server Global указываем внешний IP-адрес NSX, на котором будет слушаться порт для туннеля. По умолчанию, сокет откроется на 443 порту, но его можно поменять. Не забываем выбрать алгоритм шифрования для будущего туннеля.

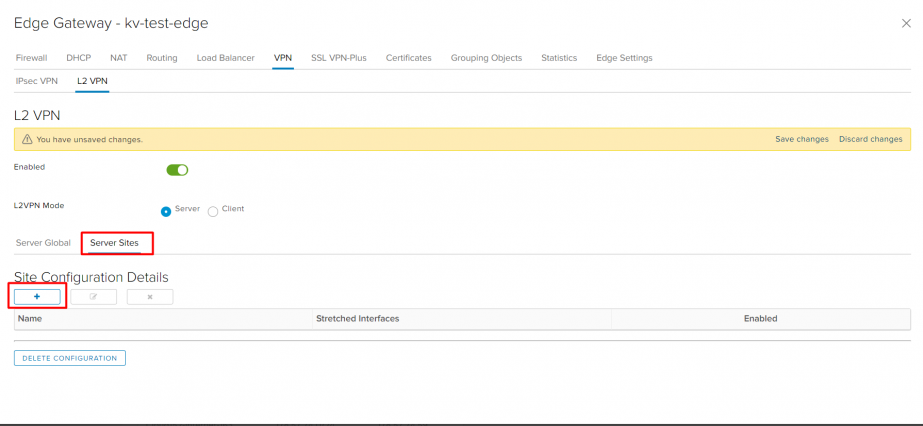

5. Переходим во вкладку Server Sites и добавляем пир.

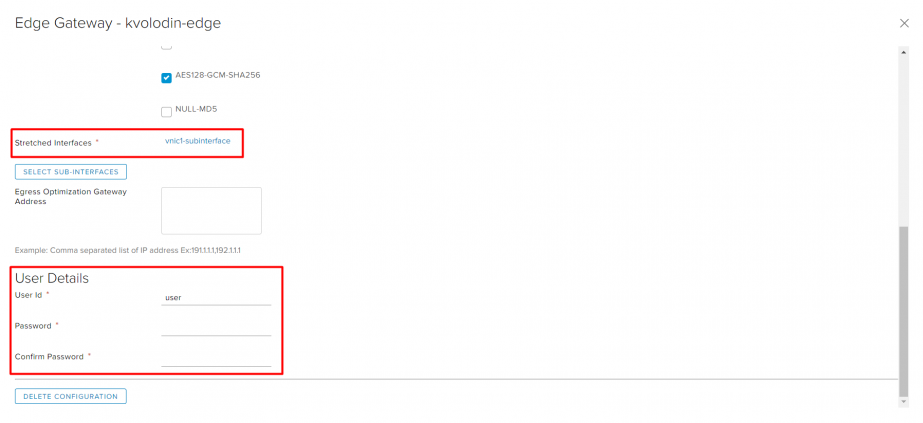

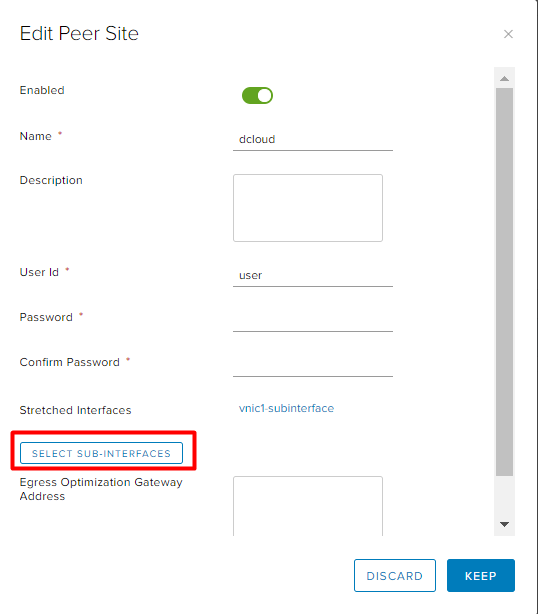

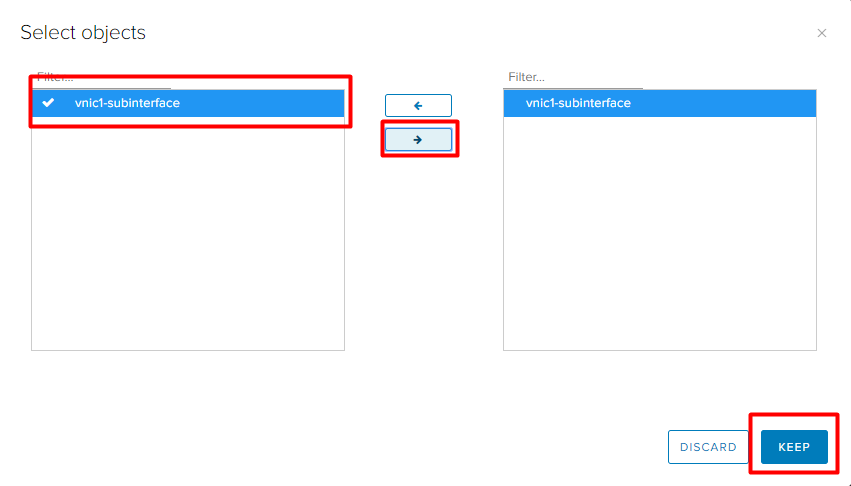

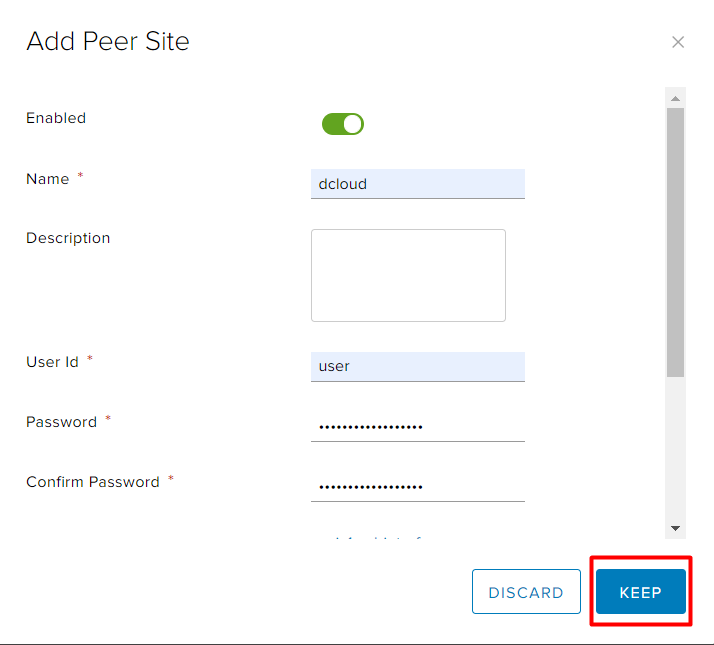

6. Включаем пир, задаем имя, описание, если нужно, задаем имя пользователя и пароль. Эти данные нам понадобятся позже, при настройке клиентского сайта. Не забываем выбрать саб-интерфейс, нажав кнопку SELECT SUB-INTERFACES.

7. Здесь выбираем нужный саб-интерфейс. Сохраняем настройки.

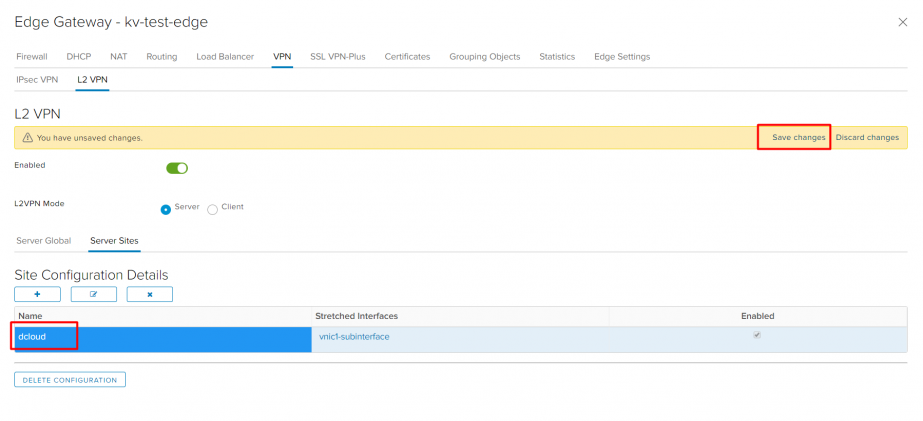

8. Видим, что в настройках появился только что созданный клиентский сайт. Нажимаем Save changes.

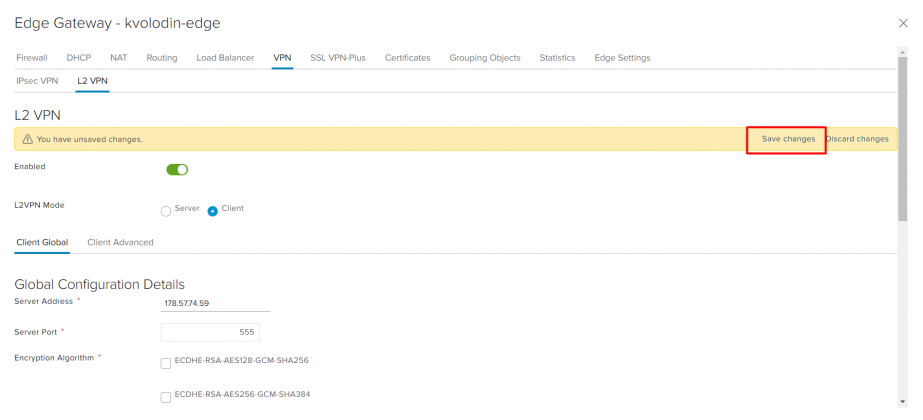

9. Теперь перейдем к настройке второго NSX Edge.

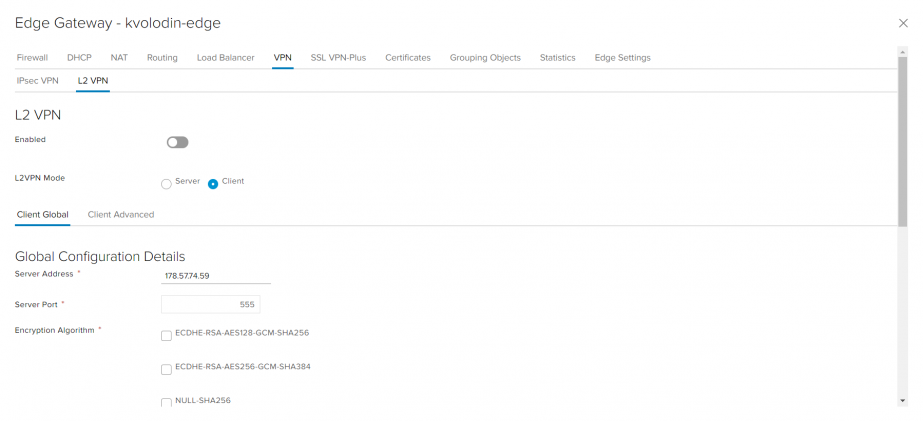

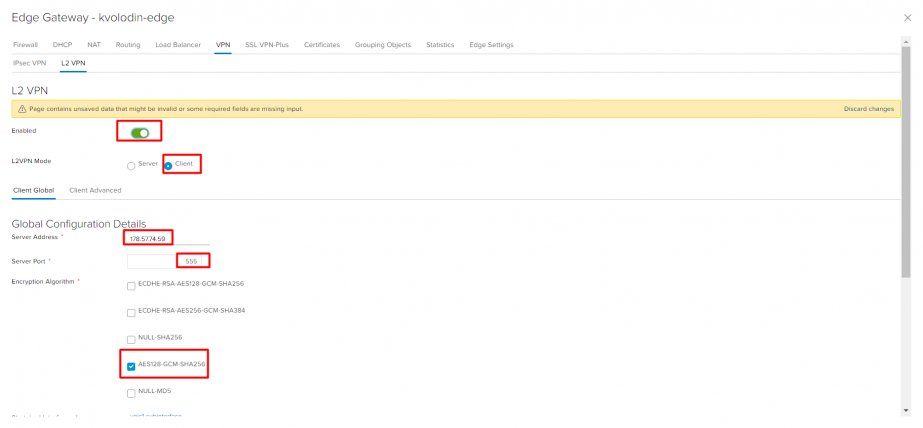

По аналогии переходим в настройки L2 VPN, устанавливаем L2 VPN mode в клиентский режим работы. На вкладке Client Global задаем адрес и порт первого NSX Edge, который мы указывали ранее как Listening IP и Port на серверной стороне. Также необходимо выставить одинаковые настройки шифрования, чтобы они согласовались при поднятии туннеля.

Проматываем ниже, выбираем саб-интерфейс, через который будет строиться туннель для L2 VPN.

Задаем user-id и пароль. Выбираем саб-интерфейс и не забываем сохранить настройки.

10. Собственно, это все. Настройки клиентской и серверной стороны практически идентичны.

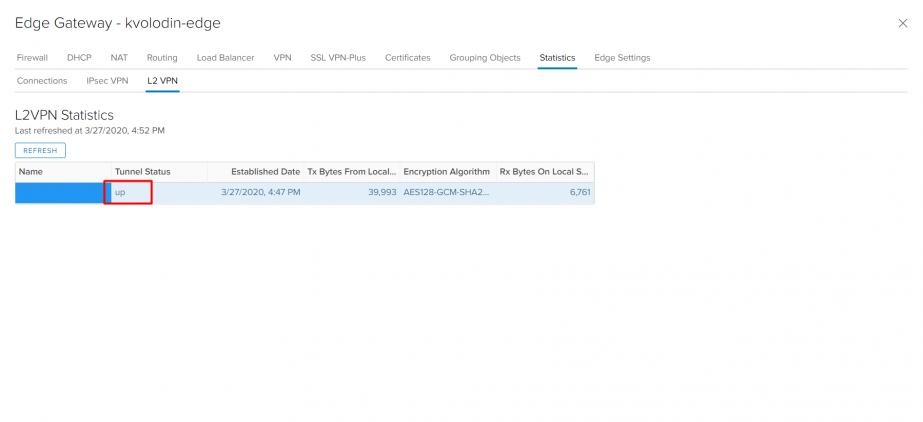

11. Теперь можем посмотреть, что наш туннель заработал, перейдя в раздел Statistics и выбрав вкладку L2 VPN на любом NSX Edge.

12. Проверим доступность изнутри ВМ.