Связка UserGate и Cisco ASR1002-X

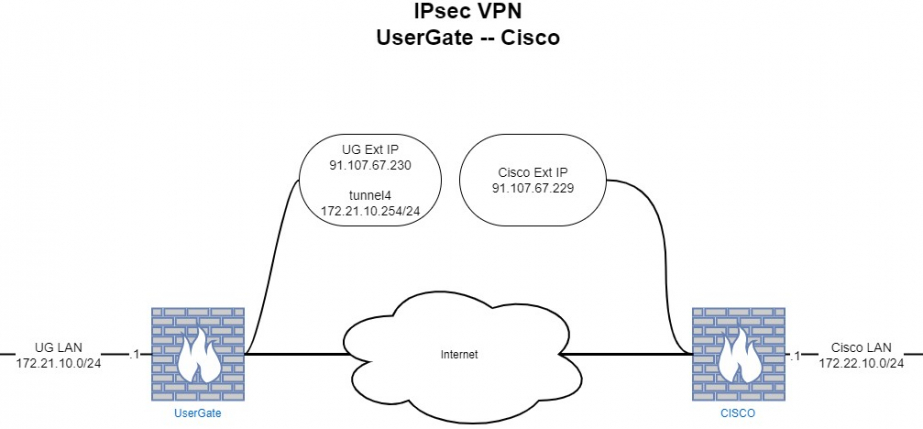

Схема:

Адреса:

- IP-адрес сети за UserGate: 172.21.10.0/24.

- IP-адрес внешнего интерфейса UserGate: 91.107.67.230.

- IP-адрес туннельного интерфейса tunnel4: 172.21.10.254/24.

- IP-адрес сети за Cisco: 172.22.10.0/24.

- IP-адрес внешнего интерфейса Cisco: 91.107.67.229.

Настройка на стороне Cisco

- Задаем параметры 1-й фазы:

- crypto isakmp policy 235,

- encr aes,

- authentication pre-share,

- group 14.

- Задаем pre-shared key:

crypto isakmp key <PSK ключ> address 91.107.67.230.

- Задаем параметры 2-й фазы:

crypto ipsec transform-set UserGate_TEST esp-aes 256 esp-sha256-hmac

mode tunnel.

- Создаем фильтр для сетей, между которыми будет шифроваться трафик (src/dst):

ip access-list extended UserGate_TEST

permit ip 172.22.10.0 0.0.0.255 172.21.10.0 0.0.0.255.

- Создаем саму криптокарту, которую будем вешать на исходящий интерфейс:

crypto map IPSEC 100 ipsec-isakmp

description UserGate_TEST

set peer 91.107.67.230

set transform-set UserGate_TEST

match address UserGate_TEST.

- Эмуляция внутренней сети:

interface Port-channel1.3970

description UserGate_TEST

encapsulation dot1Q 3970

ip address 172.22.10.1 255.255.255.0.

- Создаем маршрут до локальной сети за туннелем UserGate:

ip route 172.21.10.0 255.255.255.0 91.107.67.225.

- Вешаем созданную криптокарту на исходящий интерфейс:

interface Port-channel1.100

crypto map IPSEC.Настройка на стороне Cisco завершена.

Настройка на стороне UserGate

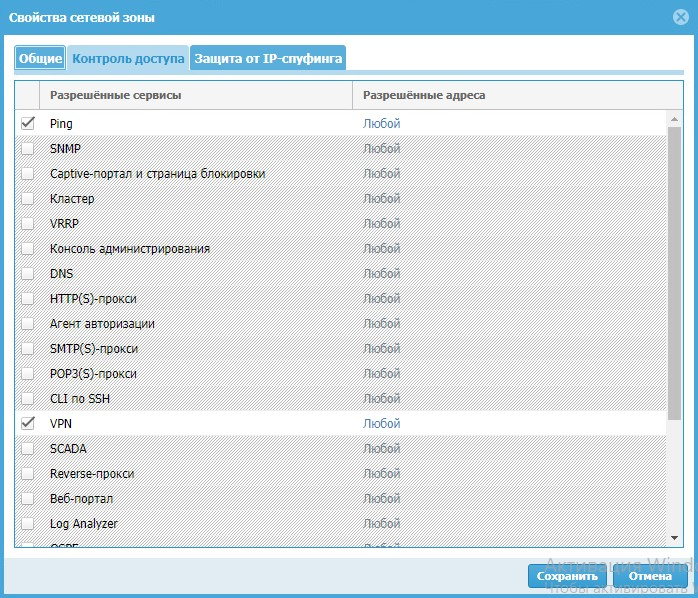

- В разделе Сеть – Зоны включаем VPN на зоне Untrusted:

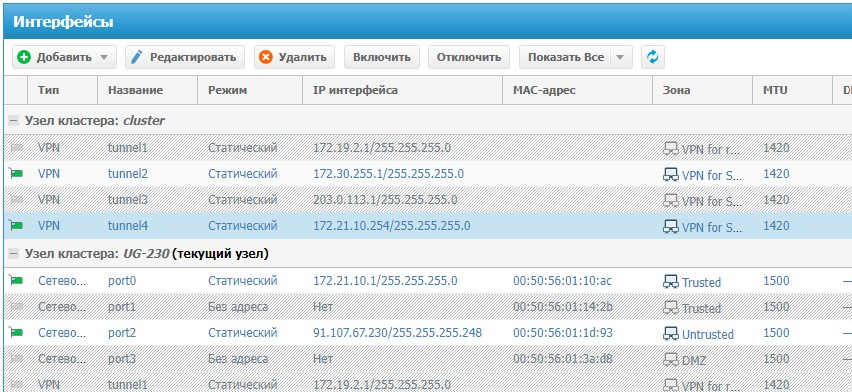

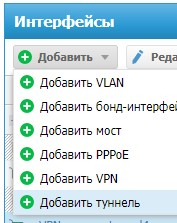

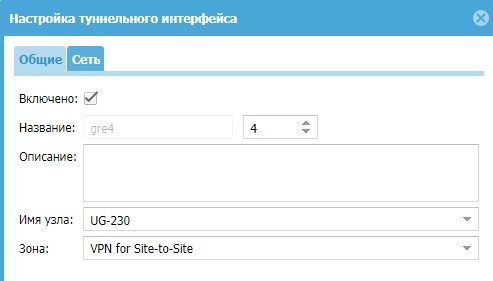

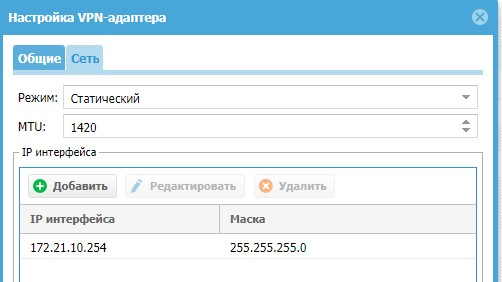

- В разделе Сеть – Интерфейсы создаем интерфейс tunnel4 и назначаем адресацию из пула локальной сети с адресом 172.21.10.254:

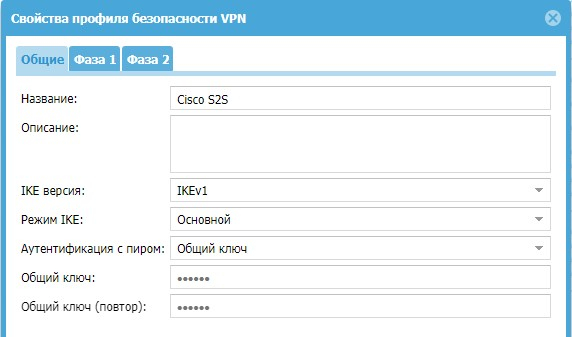

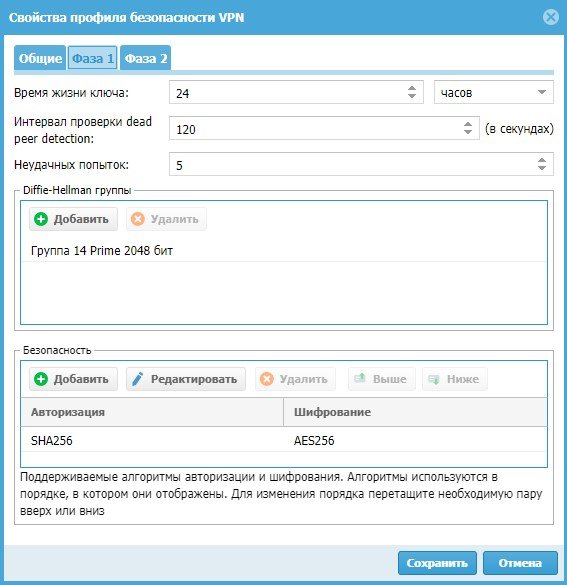

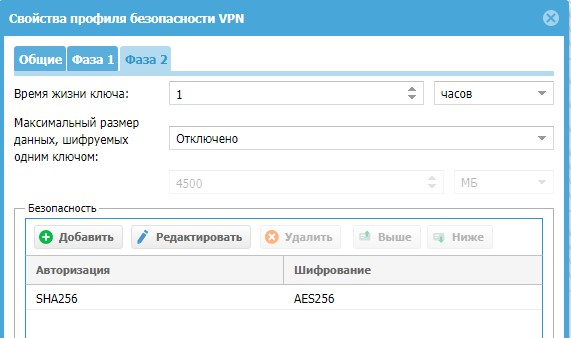

- В разделе VPN – Профили безопасности VPN создаем новый профиль безопасности VPN со следующими параметрами:

- IKEv1, main mode,

- PSK auth,

- Phase1,

- группа Diffie-Hellman 14,

- время жизни ключа — 24 часа,

- DPD 120 сек, 5 попыток,

- sha256-aes256,

- Phase2,

- время жизни ключа — 1 час, no volume limit,

- sha256-aes256.

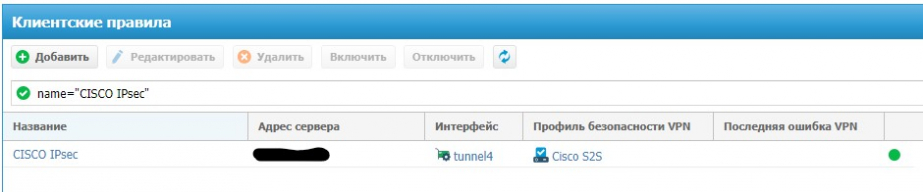

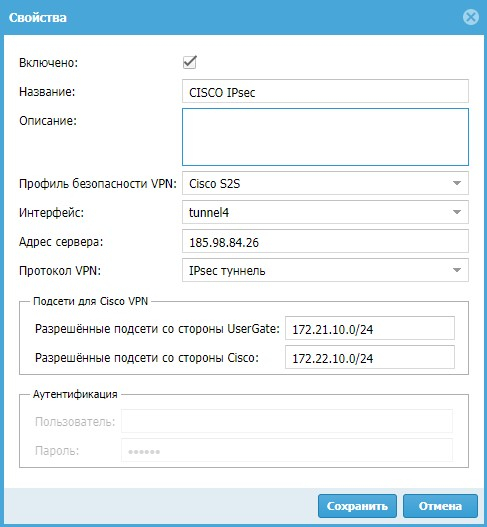

- В разделе VPN — Клиентские правила создаем правило CISCO IPsec, выбрав профиль безопасности VPN, созданный на предыдущем шаге, указав адрес сервера (IP-адрес внешнего интерфейса Cisco) и протокол VPN — IPsec-туннель.

- Обозначаем разрешенные (локальные) подсети со стороны UserGate и Cisco:

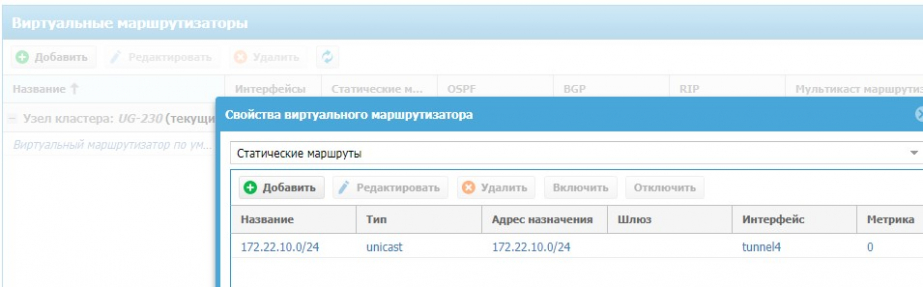

- В Сеть — Виртуальные маршрутизаторы — Виртуальный маршрутизатор по умолчанию прописываем статический маршрут к удаленной локальной сети Cisco через tunnel4:

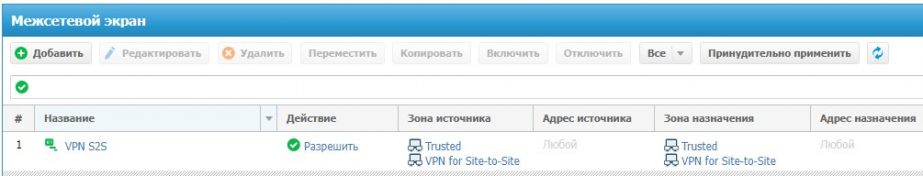

- Не забываем про правило МЭ с указанием Trusted и VPN S2S зон:

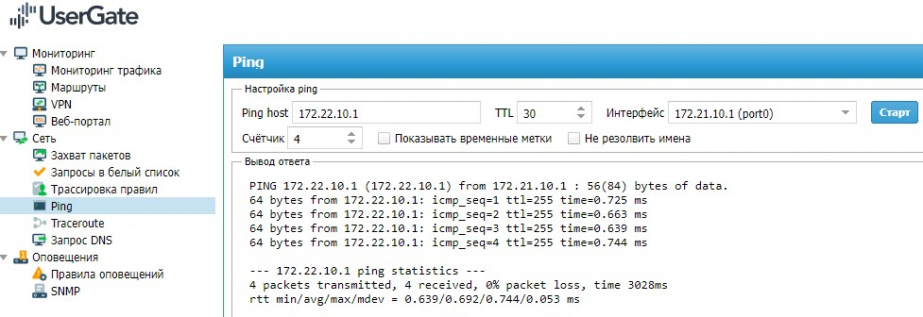

- Теперь проверяем доступность удаленной сети. Отправляем icmp с Trusted-интерфейса в сторону интерфейса локальной сети Cisco:

Настройка на стороне UserGate завершена.

На этом все

Многие заказчики, которые не могут или не хотят возиться с FW, берут у нас UG в Облаке как сервис. Также бывают сценарии, когда заказчику нужна помощь в настройке файрвола на его площадке. В этом случае мы тоже готовы оказать поддержку.

В заключение скажем, что UserGate вполне хорош, нужно просто уметь его готовить :) Пробуйте, дерзайте, если что — пишите, подскажем.