В одной из прошлых статей мы искали выход из ситуации с уходом вендоров NGFW из России и предлагали схемы безболезненного перехода на UserGate. Ситуация за это время особо не изменилась. Стало больше клиентов с задачей заменить зарубежный файрвол или протестировать отечественный, на этом фоне появились интересные кейсы стыковки с UG.

В профильных чатах то и дело спрашивают про настройки IPsec между UserGate и FortiGate, между UserGate и CheckPoint. Приготовили для вас горячие пирожки — полноценные инструкции настройки VPN-туннелей между UserGate и CheckPoint, FortiGate, NSX Edge, MikroTik и Cisco. Граблей мы пособирали достаточно и теперь готовы поделиться опытом с теми, кто только начинает разбираться в возможностях настройки IPsec.

Начнем по порядку:

- UserGate – CheckPoint

- UserGate – FortiGate

- UserGate – NSX Edge

- UserGate – MikroTik

- UserGate – Cisco.

Связка UserGate и CheckPoint

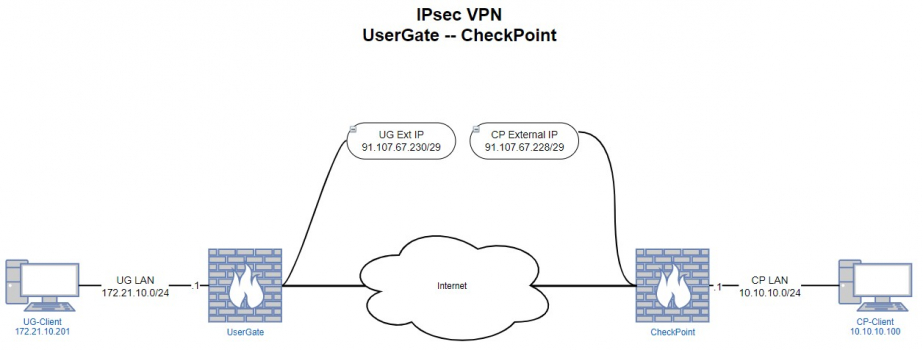

Схема:

Адреса:

- IP-адрес сети за UserGate: 172.21.10.0/24.

- IP-адрес внешнего интерфейса UserGate: 91.107.67.230.

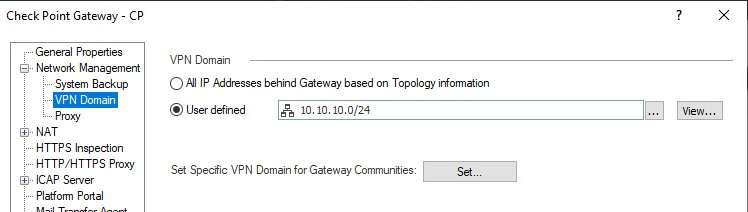

- IP-адрес сети за CheckPoint: 10.10.10.0/24.

- IP-адрес внешнего интерфейса CheckPoint: 91.107.67.228.

Настройка на стороне CheckPoint

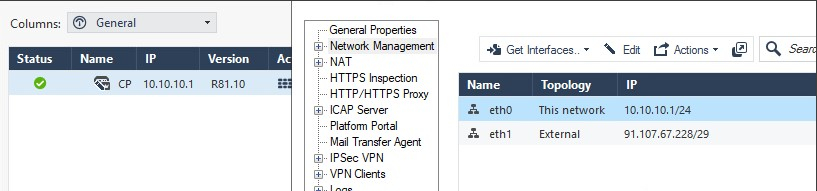

- Параметры сетевых интерфейсов следующие:

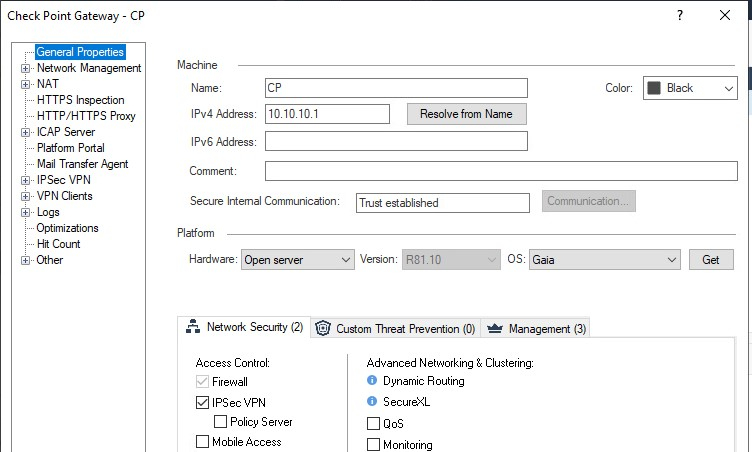

- Активируем блейд IPsec VPN:

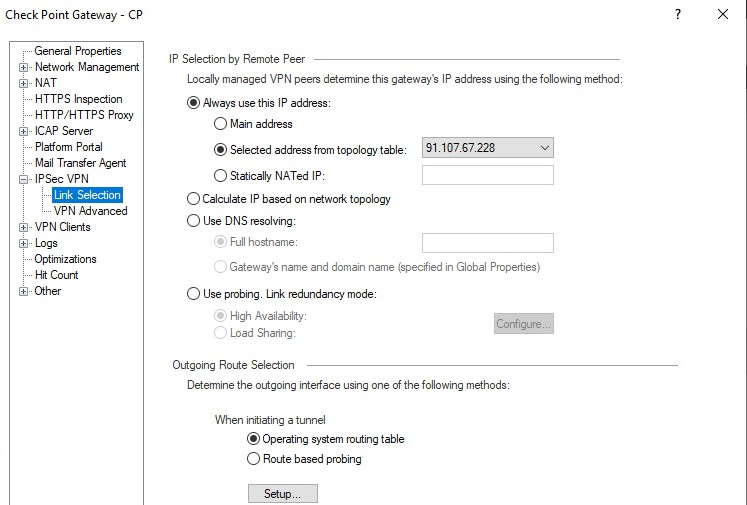

- Выбираем внешний адрес для подключения IPsec в разделе IPsec VPN — Link Selection:

- Указываем VPN-домен объектом локальной сети CheckPoint:

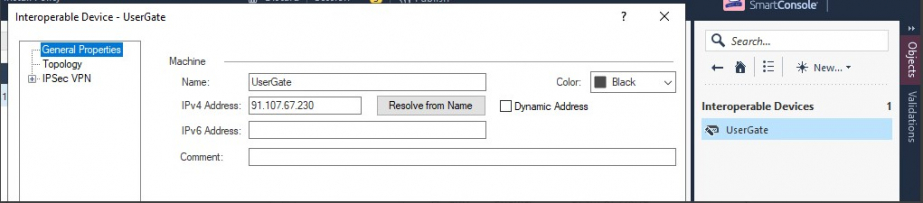

- Создаем Interoperable Device с именем UserGate:

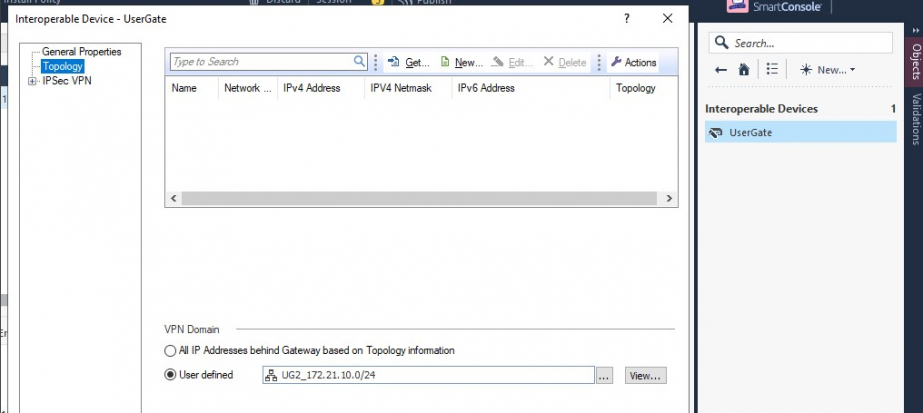

- Указываем топологию объектом локальной сети за UserGate:

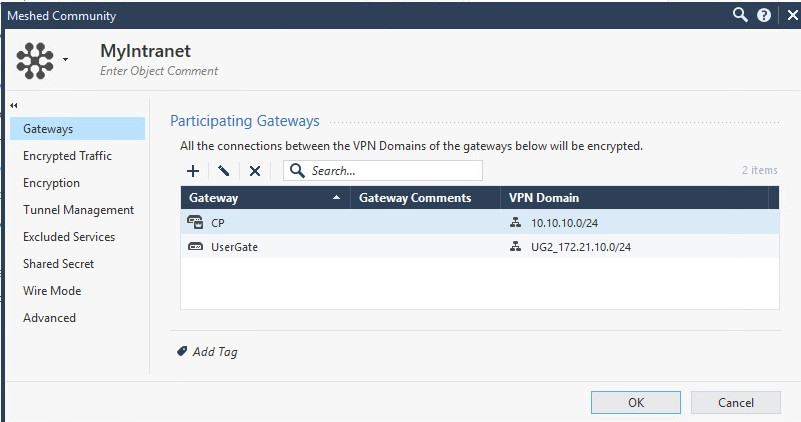

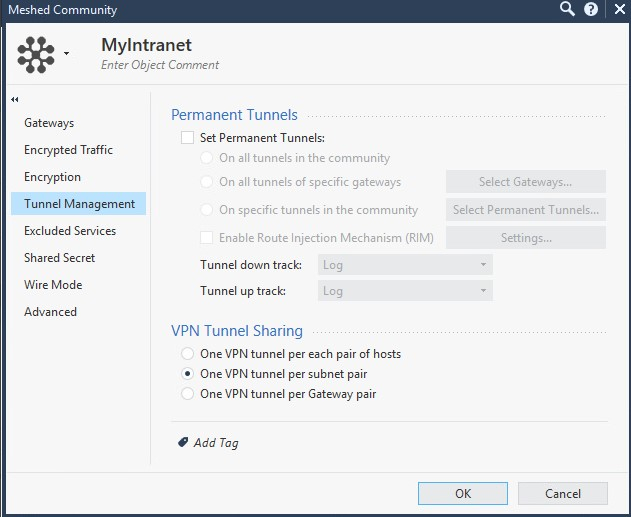

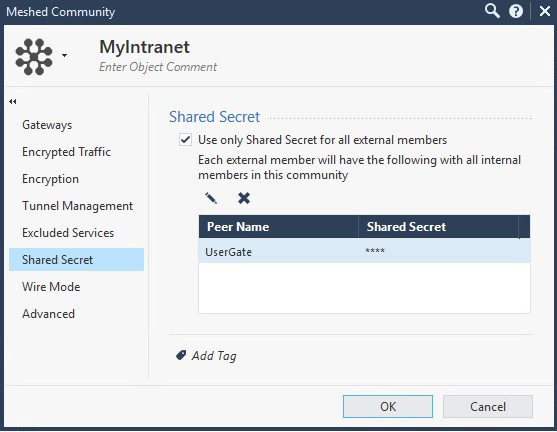

- Сетевые устройства CheckPoint и UserGate добавляем в Meshed комьюнити:

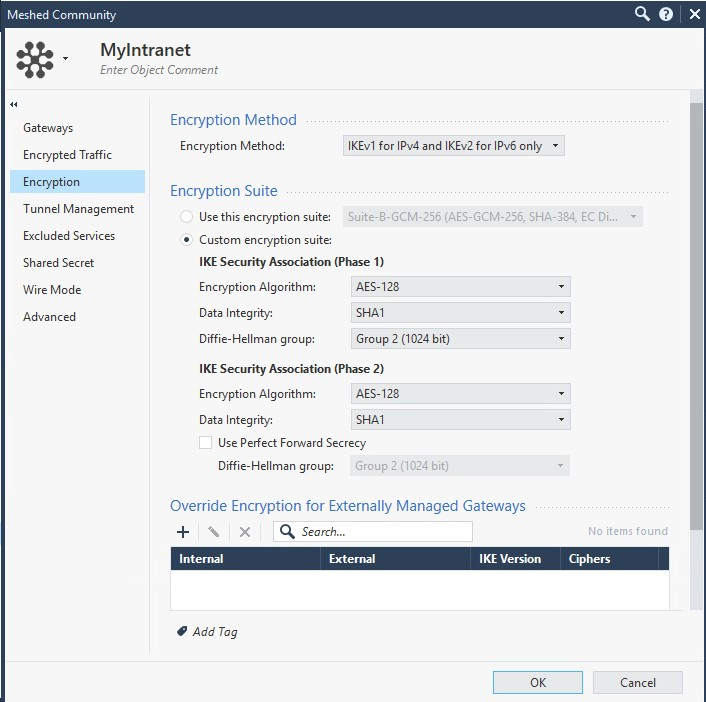

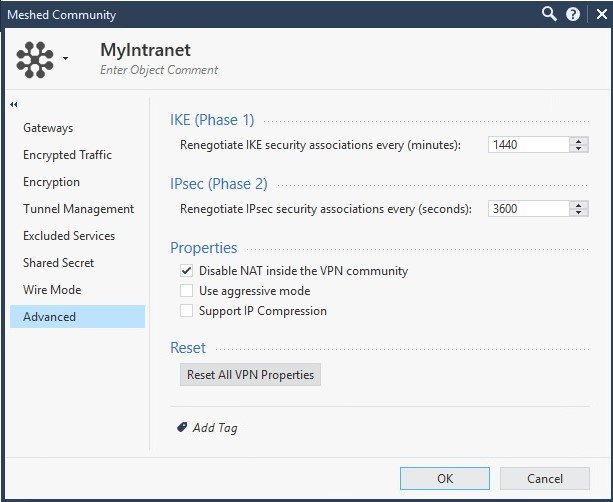

- Задаем параметры фаз туннеля:

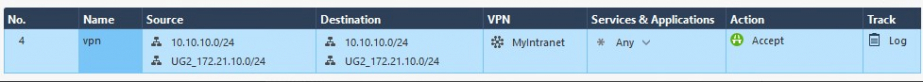

- Создаем правило доступа для взаимодействия удаленных сегментов:

Настройка на стороне CheckPoint завершена.

Настройка на стороне UserGate

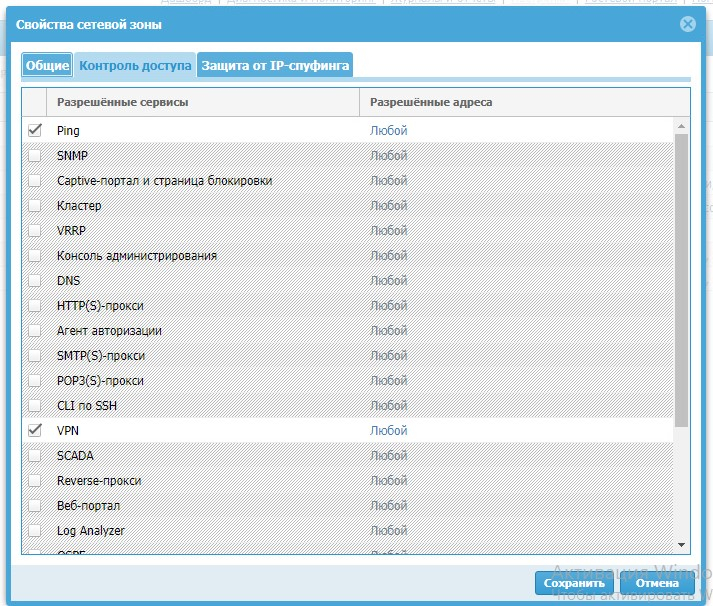

- В разделе Сеть — Зоны разрешаем доступ по VPN для Untrusted-зоны:

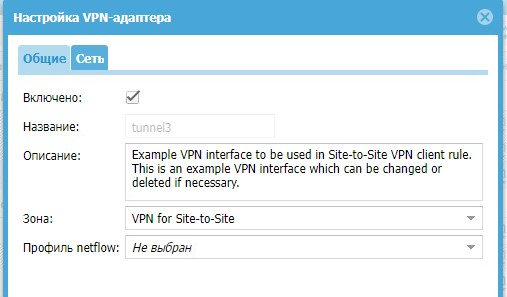

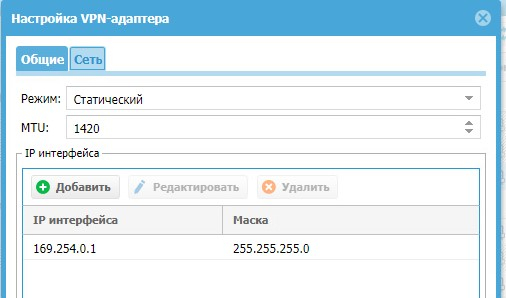

- В разделе Сеть — Интерфейсы создаем или используем созданный по умолчанию интерфейс VPN for Site-to-Site:

- Данному интерфейсу назначаем IP-адрес из немаршрутизируемой сети:

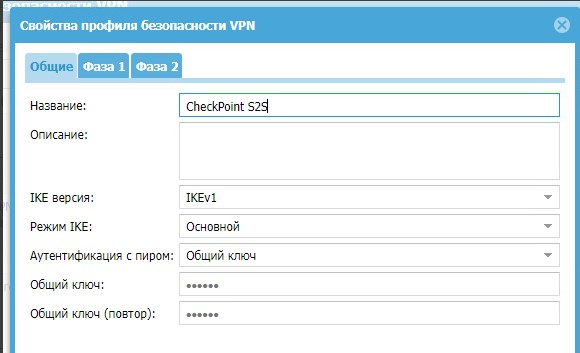

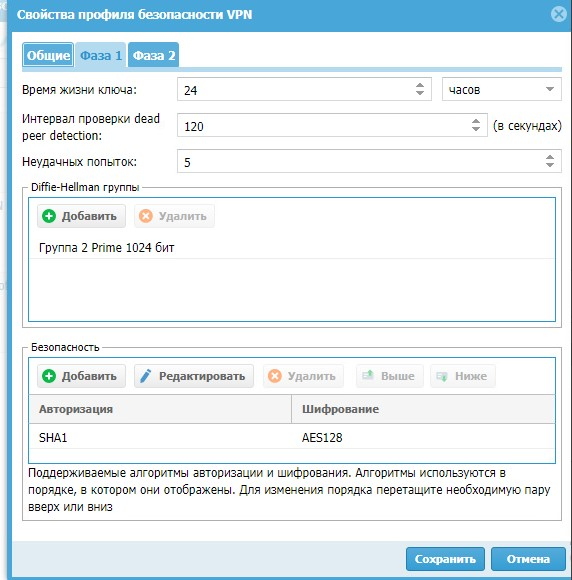

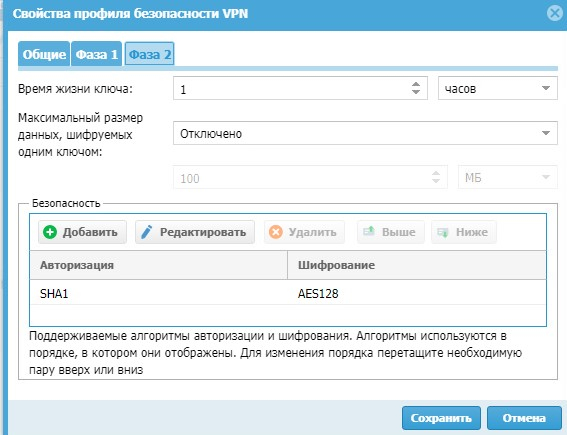

- Создаем профиль безопасности VPN в разделе VPN — Профили безопасности VPN. В свойствах профиля указываем общий ключ (pre-shared key) и во вкладке Безопасность задаем параметры Фазы 1 и Фазы 2, заданные на CheckPoint:

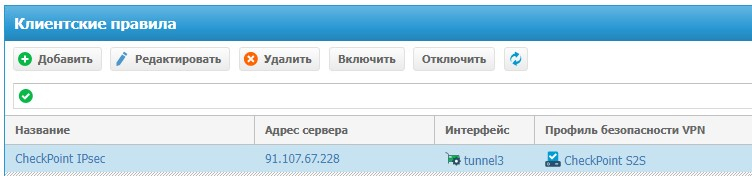

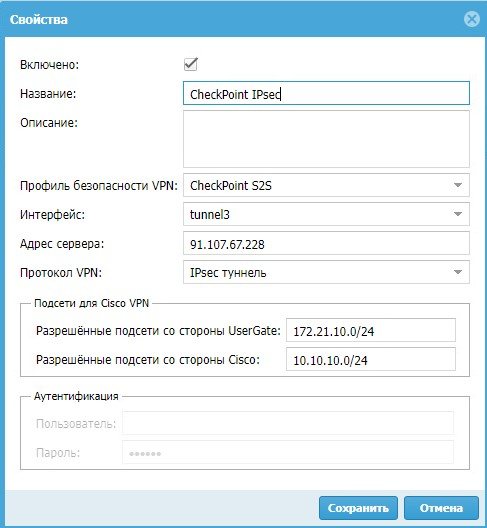

- В разделе VPN — Клиентские правила создаем правило, выбрав профиль безопасности VPN, указав адрес сервера (IP-адрес внешнего интерфейса CheckPoint, через который происходит соединение) и протокол VPN: IPsec-туннель. Далее указываем разрешенные подсети со стороны UserGate и CheckPoint:

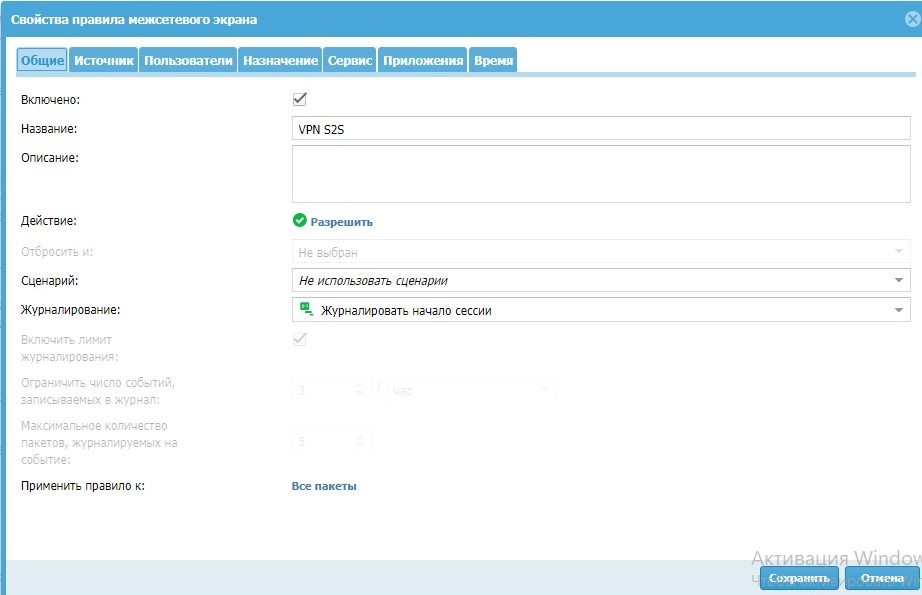

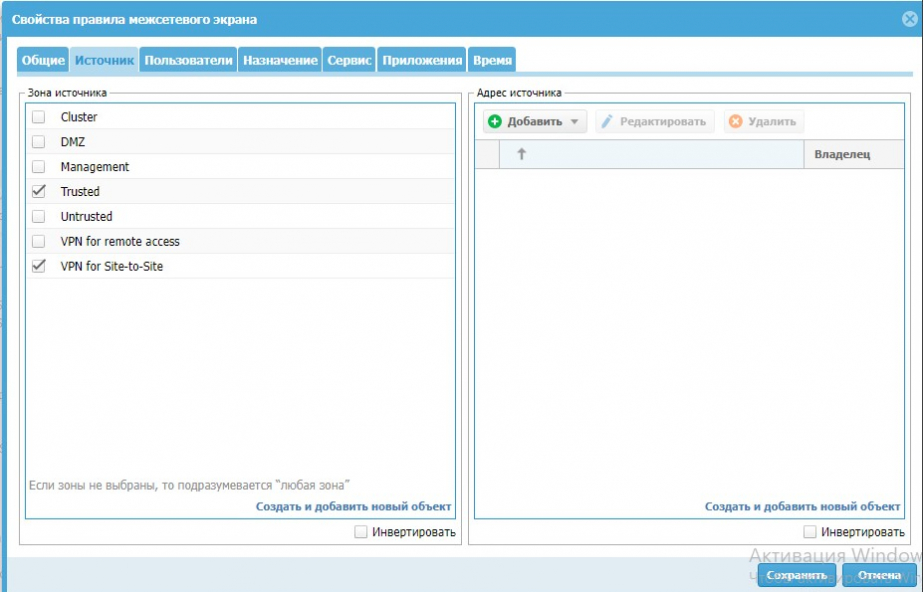

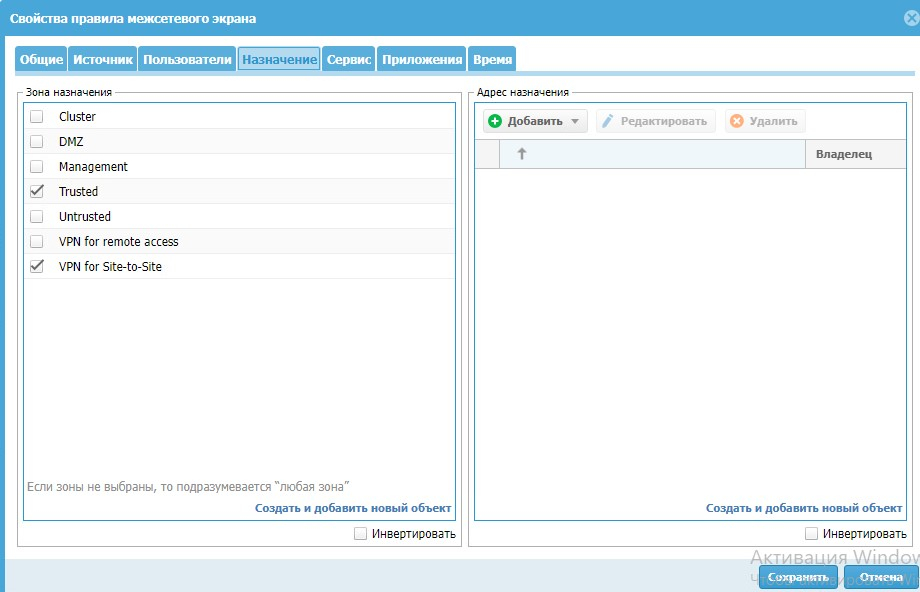

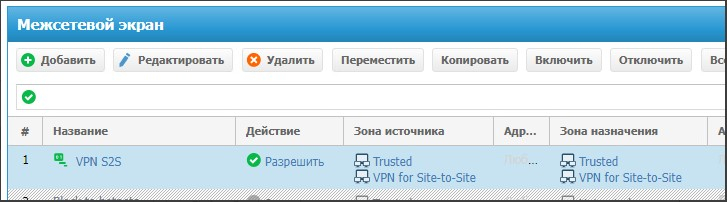

- Создаем двустороннее правило доступа с указанием Trusted и VPN for Site-to-Site зон. Разрешаем трафик между зонами Trusted и S2S:

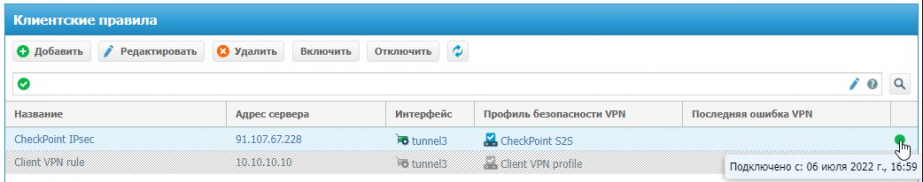

- Включаем клиентское правило CheckPoint IPsec. При успешном подключении статус правила должен быть зеленого цвета:

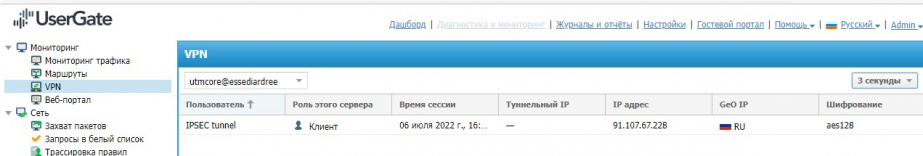

- Проверяем статус туннеля Диагностика и мониторинг — VPN:

Настройка на стороне UserGate завершена.

На этом мы закончим первую часть инструктажа. В следующей статье разберемся с настройками IPsec в FortiGate.

Удачи!