Связка UserGate и FortiGate

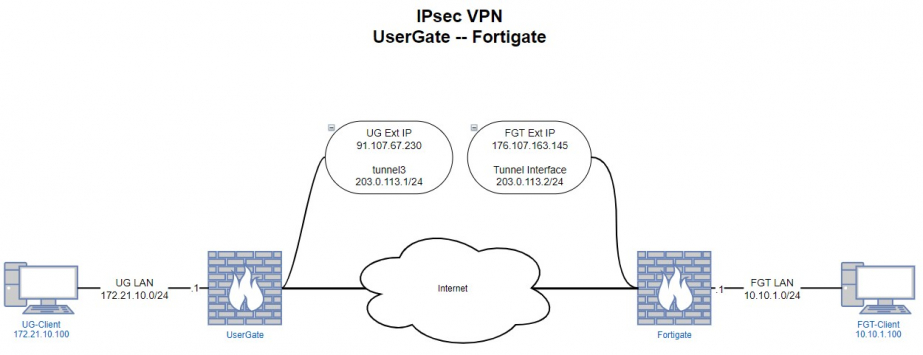

Схема:

Адреса:

- IP-адрес сети за UserGate: 172.21.10.0/24.

- IP-адрес внешнего интерфейса UserGate: 91.107.67.230.

- IP-адрес туннельного интерфейса tunnel3: 203.0.113.1/24.

- IP-адрес сети за Fortigate: 10.10.1.0/24.

- IP-адрес внешнего интерфейса Fortigate: 91.107.67.228.

- IP-адрес туннельного интерфейса на Fortigate c именем туннеля UserGate: 203.0.113.2/24.

Настройка на стороне FortiGate

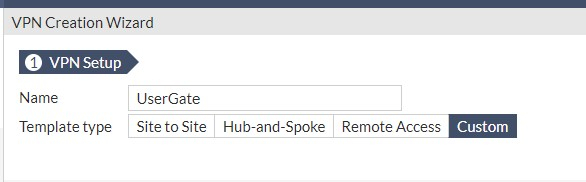

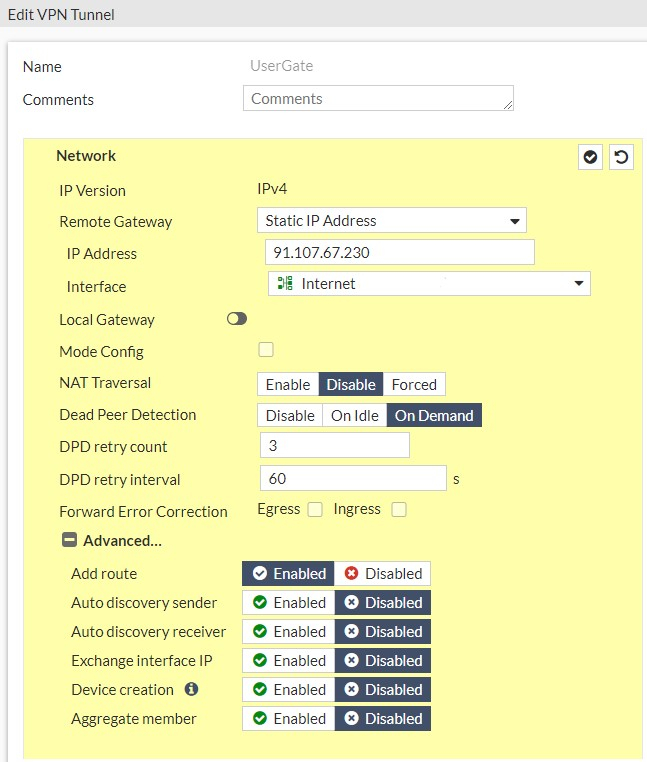

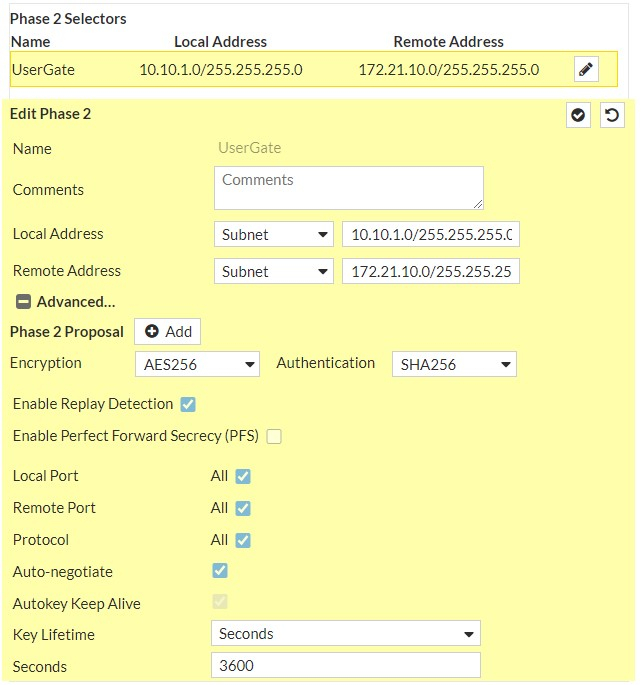

- Создаем новый IPsec-туннель через Template type — Custom:

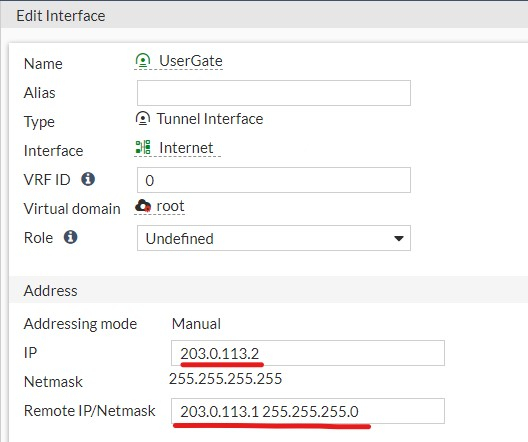

В разделе Network — Interfaces присваиваем туннельному интерфейсу свободный IP-адрес из неиспользуемого диапазона — 203.0.113.2/32.

В поле Remote IP/Netmask указываем свободный адрес со стороны UserGate — 203.0.113.1/24:

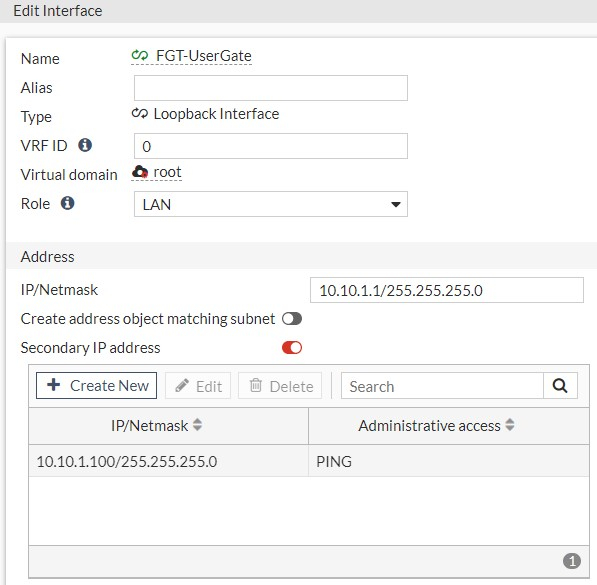

- Создаем правило взаимодействия между сетями. На стороне FortiGate локальной сетью будет выступать адрес loopback интерфейса с двумя IP-адресами: 172.21.10.1 и 172.21.10.100:

- И вот само правило доступа с именем FGT-UserGate. Адреса интерфейсов:

- FGT-UserGate — Loopback Interface локальной сети.

- UserGate — туннельный интерфейс.

Настройка на стороне FortiGate завершена.

Настройка на стороне UserGate

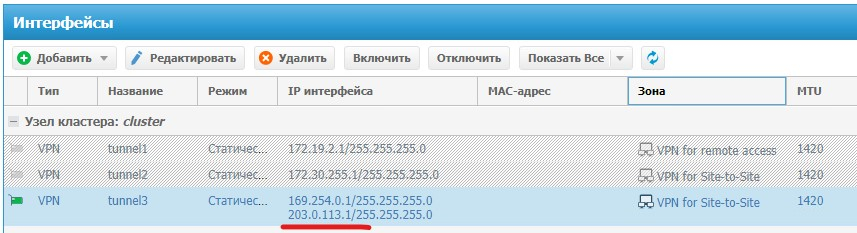

- Все подготовительные настройки схожи со сценарием UserGate — CheckPoint. Ниже приведем только отличные параметры. В разделе Сеть — Интерфейсы назначаем туннельному интерфейсу tunnel3 свободный IP-адрес из неиспользуемого диапазона 203.0.113.1/24:

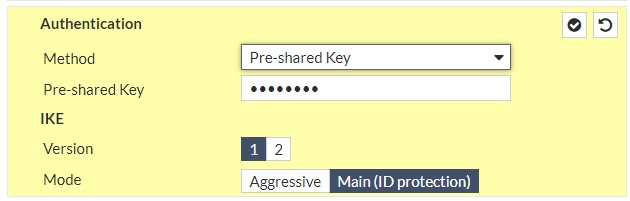

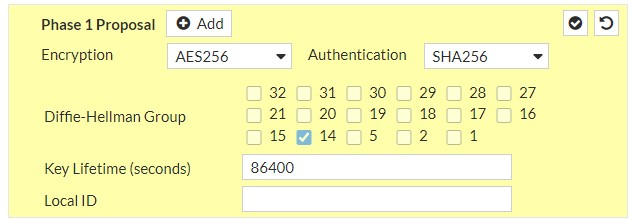

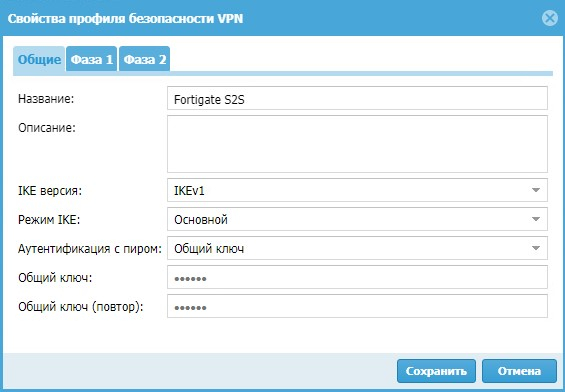

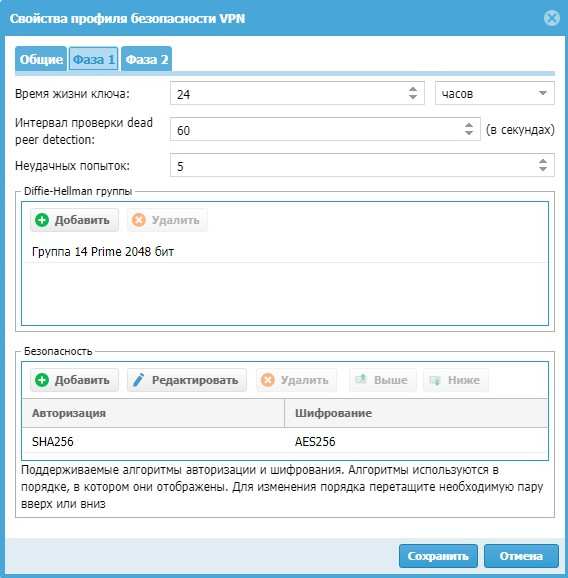

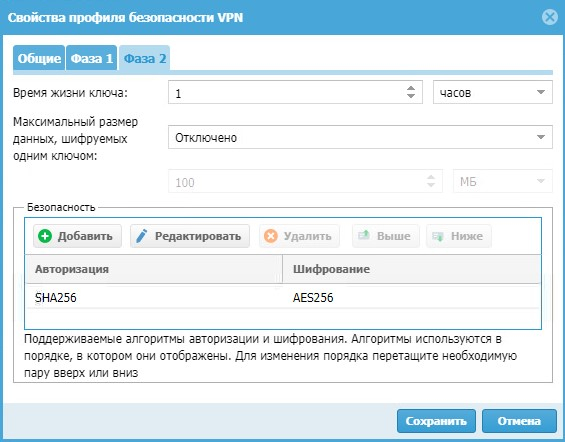

- В разделе VPN — Профили безопасности VPN создаем новый профиль безопасности FortiGate S2S:

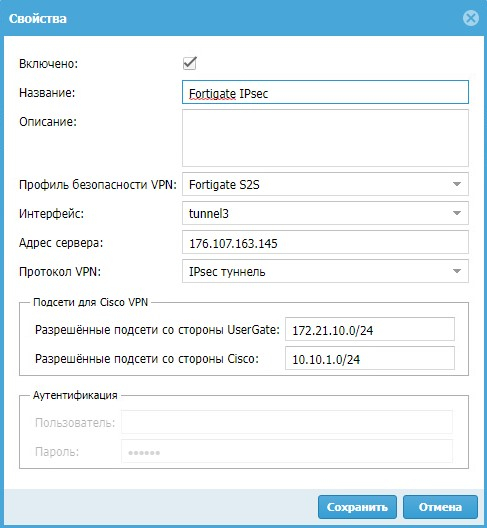

- В разделе VPN — Клиентские правила создаем правило FortiGate IPsec с использованием профиля безопасности, созданного на предыдущем шаге:

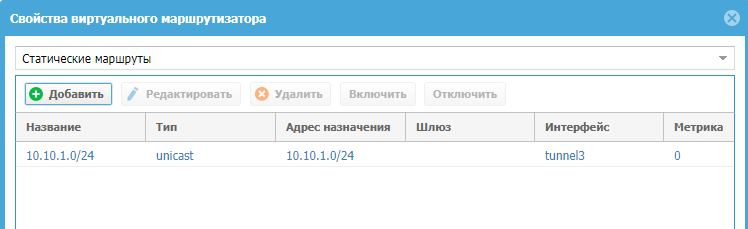

- В свойствах виртуального маршрутизатора прописываем статический маршрут в удаленную сеть за FortiGate через туннельный интерфейс tunnel3:

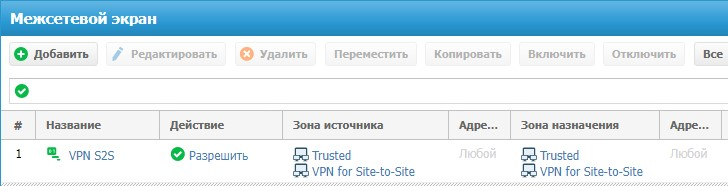

- Не забываем про правило МЭ, которое у нас уже было включено с предыдущих схем, — VPN S2S:

На этом процесс настройки завершен.

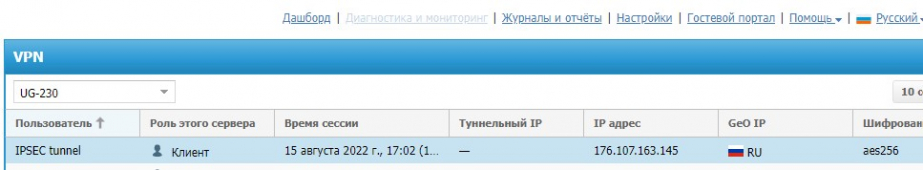

- В разделе Диагностика и мониторинг — VPN поверим статус туннеля:

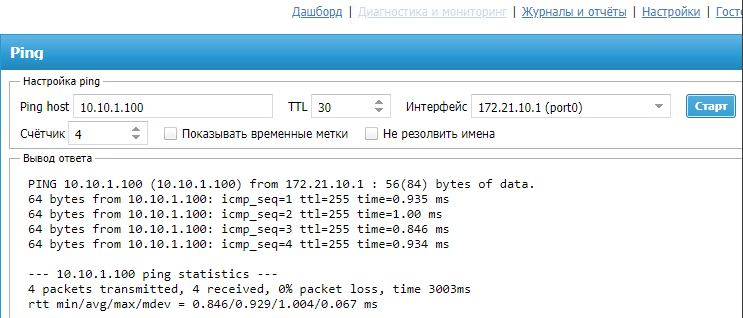

- Выполним ping и убедимся в доступности удаленной сети:

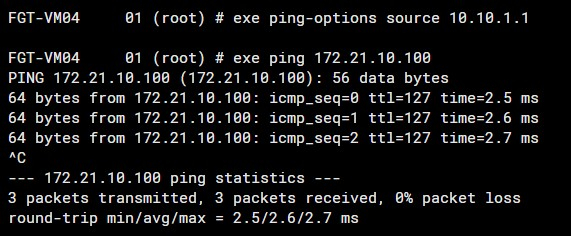

- Со стороны FortiGate так же сделаем ping в сторону клиентского хоста с адресом 172.21.10.100:

Настройка на стороне UserGate завершена.

На этом мы закончим вторую часть инструктажа. В следующей статье разберемся с настройками IPsec в NSX Edge.

Удачи!