Связка UserGate и NSX Edge

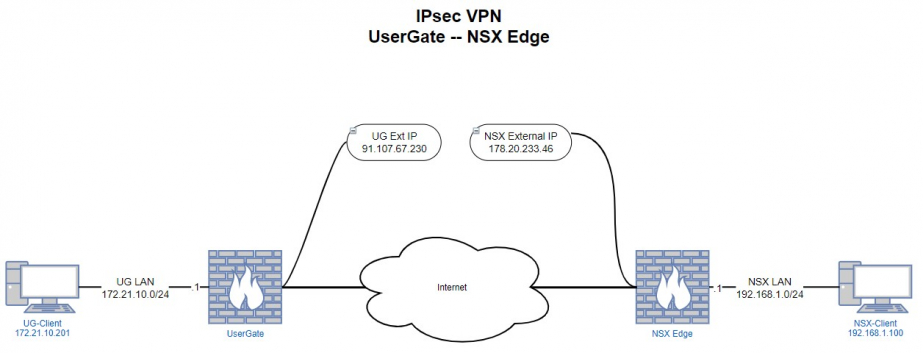

Схема:

Адреса:

- IP-адрес сети за UserGate: 172.21.10.0/24.

- IP-адрес внешнего интерфейса UserGate: 91.107.67.230.

- IP-адрес сети за NSX Edge: 192.168.1.0/24.

- IP-адрес внешнего интерфейса NSX Edge: 178.20.233.46.

Настройка на стороне NSX Edge

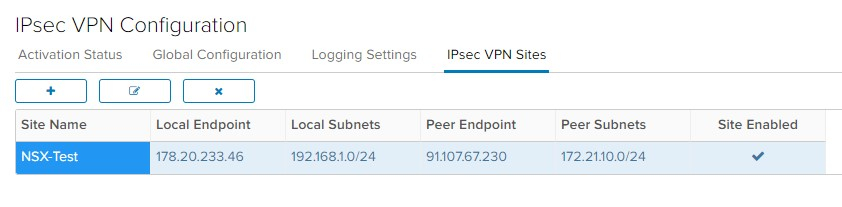

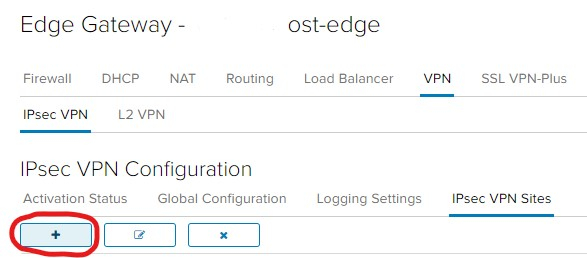

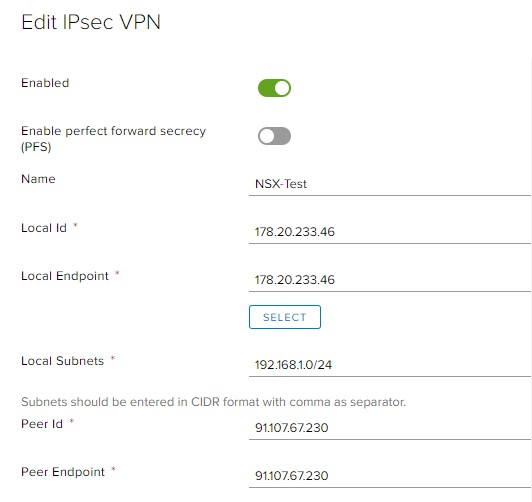

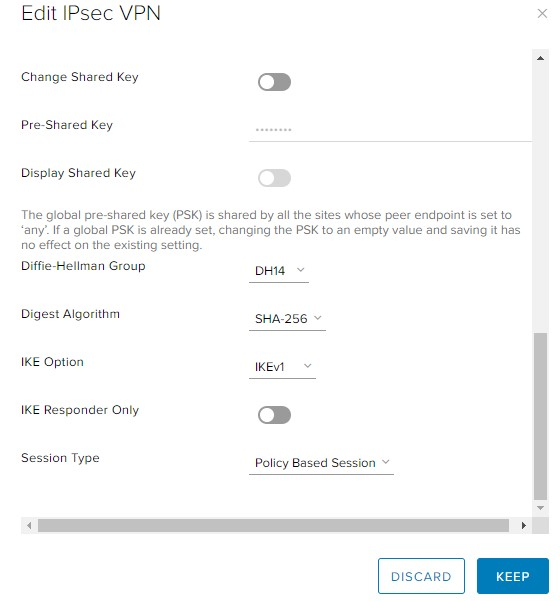

- Идем в vCloud Director — Networking — EDGE — Services — VPN — IPsec VPN Sites. Вот описание параметров (давали в нашей предыдущей статье):

| Параметр | Значение |

|---|---|

| Enabled | True |

| PFS | False |

| Local ID и Local Endpoint | 178.20.233.46 |

| Local Subnets | 192.168.1.0/24 |

| Peer ID и Peer Endpoint | 91.107.67.230 |

| Peer Subnets | 172.21.10.0/24 |

| Encryption Algorithm | AES256 |

| Authentication | PSK |

| Pre-Shared Key | ********** |

| Diffie-Hellman Group | DH14 |

| Digest Algorithm | SHA-256 |

| IKE Option | IKEv1 |

| Session Type | Policy Based Session |

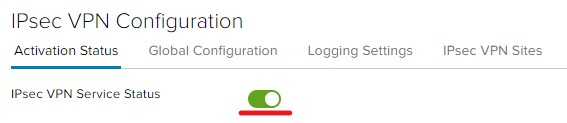

- В итоге получаем:

Настройка на стороне NSX Edge завершена.

Настройка на стороне UserGate

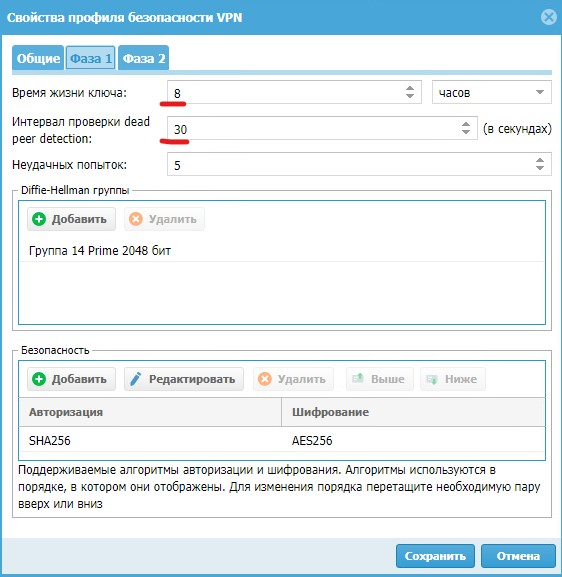

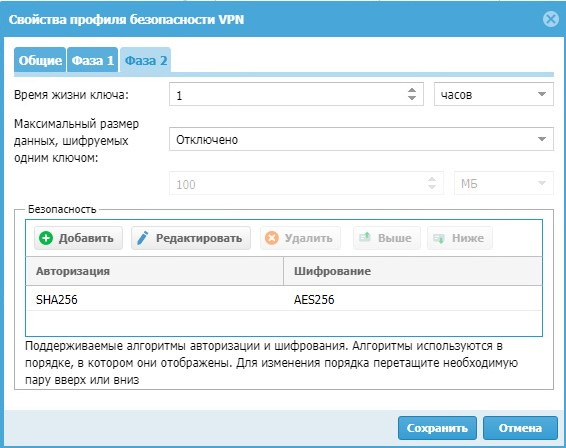

Настройки на стороне UserGate практически аналогичны настройкам в сценарии с CheckPoint, за исключением таймингов фаз IPsec. Дело в том, что данные параметры зашиты в NSX Edge и не подлежат изменению.

Их значения следующие:

- ikelifetime = 28800s,

- type = tunnel,

- lifetime = 3600s,

- dpddelay = 30,

- dpdaction = restart.

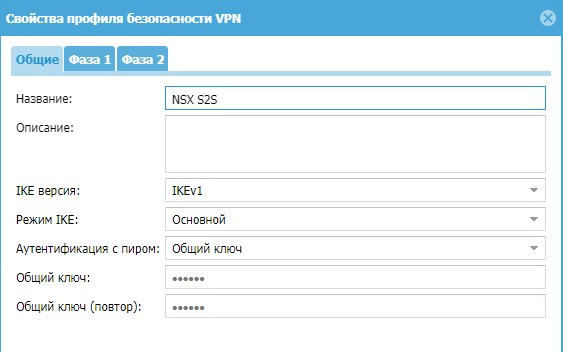

- Создаем новый профиль безопасности VPN в разделе VPN — Профили безопасности VPN:

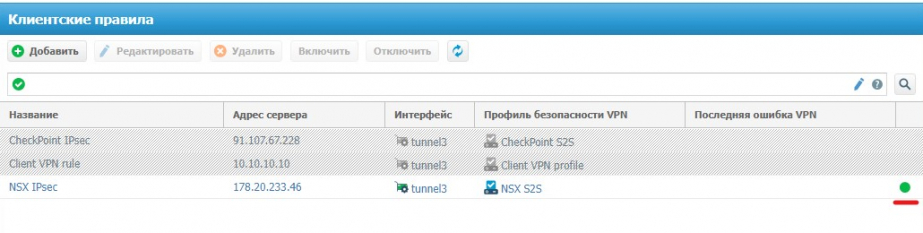

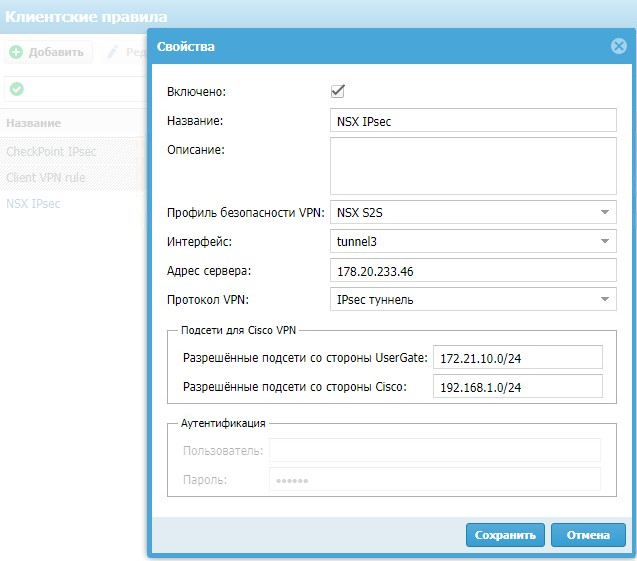

- В разделе VPN — Клиентские правила создаем правило, выбрав профиль безопасности VPN, указав адрес сервера (IP-адрес внешнего интерфейса NSX Edge, через который происходит соединение) и протокол VPN: IPsec-туннель. Указываем локальные сети со стороны UserGate и NSX Edge, трафик которых должен шифроваться данным туннелем:

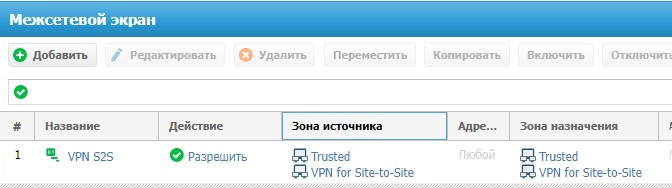

- Правило МЭ аналогично сценарию с CheckPoint:

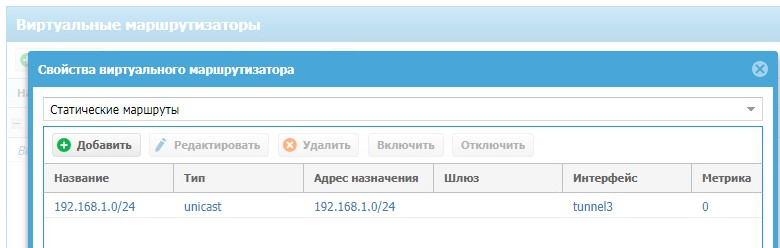

- Ну и не забываем про маршрут в локальную сеть за NSX Edge:

Просмотр состояния туннеля

В разделе VPN — Клиентские правила в нормальном состоянии должен быть зеленый индикатор:

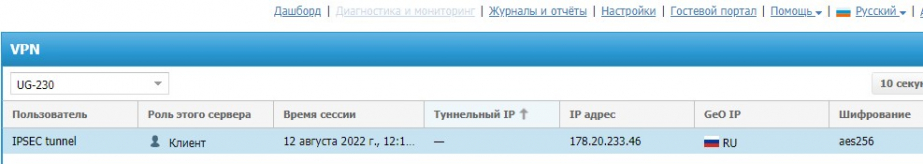

В разделе Диагностика и мониторинг — VPN смотрим:

Настройка на стороне UserGate завершена.

На этом мы закончим третью часть инструктажа. В следующей статье разберемся с настройками IPsec в Mikrotik.

Удачи!