Интернет-магазины собирают множество пользовательских данных и с их помощью развивают сервисы для покупателей. За этой информацией часто охотятся кибермошенники: на черном рынке базы ритейлеров могут стоить до $100 000.

Если ИТ-команде ритейлера важно сфокусироваться на разработке полезной функциональности, то часть задач по защите интернет-магазина можно передать сервис-провайдерам. В статье проанализируем, какие облачные решения защищают от самых распространенных рисков для интернет-магазинов.

От чего защищать данные интернет-магазина

Хакеры стараются найти уязвимое место интернет-магазина и атакуют разные точки: формы на сайте, открытые сетевые порты, известные уязвимости в программном обеспечении веб-сервера и СУБД.

Возможность для атаки часто появляется из-за неосмотрительности сотрудников или недостаточно продуманной архитектуры приложения. Вот наиболее распространенные атаки на интернет-магазины.

DDoS-атаки — нападения, которые приводят к отказу системы. Злоумышленники создают большое число запросов к сайту ритейлера, чтобы перегрузить сетевое и серверное оборудование. Часто для этого используют ботнет-сети— сети хостов с запущенными ботами. Отказ системы может произойти на уровне каналов, сетевых протоколов, а также на уровне приложения. Чем интернет-магазин доступнее для неизвестных пользователей, протоколов и приложений, тем больше “поверхность атаки”— количество уязвимых мест.

По данным "Ростелеком-Солар", за 2020 год число DDoS-атак на онлайн-магазины выросло в 2 раза. DDoS часто используется как “показательное” нападение: хакеры добиваются падения сайта и затем требуют выкуп в обмен на прекращение атаки.

- Атаки ботов-парсеров — еще один вариант нашествия ботов с целью разведки. Боты-парсеры ищут в доступных источниках информацию определенного типа: мониторят цены на сайте, собирают электронные адреса покупателей и сотрудников, ищут открытые порты или формы входа в инфраструктуру.

SMS-бомбинг. Интернет-магазины нередко используют SMS-оповещения в качестве второго фактора для аутентификации пользователей. Атакующие применяют специальный софт, чтобы спровоцировать массовую отправку таких SMS пользователям.

Если мошенникам удается найти ошибку в бизнес-логике интернет-магазина и организовать массовую отправку SMS на произвольные номера, то для ритейлера это выливается в миллионные потери.

Атаки с использованием уязвимостей в коде сайта. С развитием веба количество угроз для сайтов увеличилось. Киберпреступники научились использовать слабые места семейства протоколов HTTP и применять целый спектр атак. Самые серьезные угрозы для веба объединяют в рейтинги, например, OWASP Top-10 Web Application Security Risk. Веб-разработчикам стоит знать об этих рисках и вовремя устранять уязвимости.

Например, если при создании интернет-магазина не проверить безопасность выбранных фреймворков, можно стать жертвой массовой атаки на пользователей конкретной технологии. В 2020 году атаке подверглись не менее 40 российских интернет-магазинов на платформе Magento. Серьезная уязвимость обнаружилась в первой версии платформы, поддержку которой прекратили летом 2020 года. Не все интернет-магазины обновились до новой версии платформы, что и позволило хакерам воспользоваться уязвимостью для серии атак.

Пользовательская информация может пострадать и без участия мошенников.

- Потеря данных из-за человеческого фактора. Ошибочные действия администраторов иногда приводят к случайному удалению части данных или целых баз. Один из нашумевших примеров — это ошибка администратора GitLab.com, который перепутал консоли и удалил основную базу PostgreSQL с пользовательскими данными.

- Потеря данных из-за сбоев оборудования. Даже самое надежное оборудование не защищено от сбоев. На случай падения основной площадки необходим план восстановления сайта на резервной инфраструктуре.

В арсенале сервис-провайдеров есть разные инструменты на эти случаи.

Чем и как защищаться

Сканеры уязвимостей

Эти решения проверяют серверы, приложения, другие корпоративные ресурсы и находят слабые места. Они могут сканировать сеть, перебирать пароли, находить неустановленные патчи и открытые порты, видеть запуск небезопасных служб.

От чего защищают интернет-магазин: от проблем на сервере или в коде, о которых разработчики могли не знать. Сканер поможет найти неизвестные уязвимости и создать план их устранения.

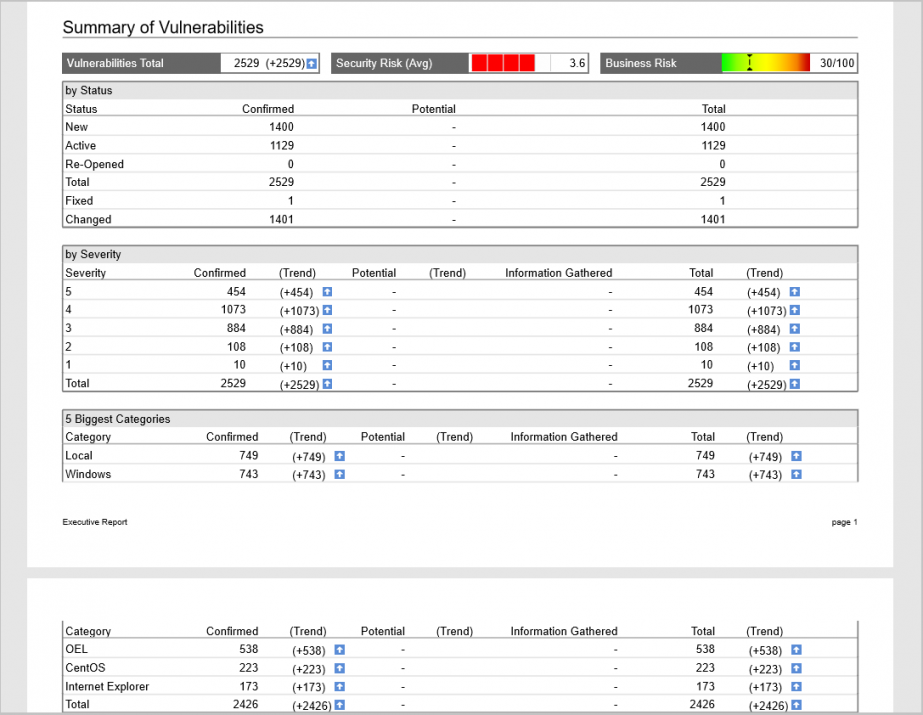

Как работают. Для сканирования необходимо указать конкретные ресурсы для проверки и данные для аутентификации. В течение 24 часов сканер проверяет выбранные ресурсы по списку уязвимостей и формирует сводную оценку безопасности.

Итоговый отчет содержит:

- список уязвимостей с оценкой их критичности;

- подробный разбор каждой проблемы: почему это важно и на что может влиять;

- список патчей и других рекомендаций для устранения уязвимостей.

Как это выглядит:

Примеры уязвимостей, которые находит сканер:

- SQL-инъекции — возможность отправки через сайт запросов, которые обращаются непосредственно к базе данных.

- Межсайтовые скрипты (XSS) — возможность атаковать сайт с помощью вредоносных js-скриптов.

- Отправку форм с логином и паролем по незащищенным каналам.

- Использование библиотек с известными уязвимостями.

Информацию из отчета разработчики могут сразу загрузить в баг-трекер и запланировать устранение уязвимостей в коде. Если какие-то замечания нельзя устранить напрямую, то после сканирования можно принять решение о защите сайта другими инструментами.

Возможности работы в облаке сервис-провайдера. Сканер в облаке сканирует внешние ресурсы по предоставленным IP-адресам. Для этого необходимо разрешить сканеру доступ к ресурсу в настройках межсетевого экрана. Для внутренних сервисов необходимо также установить агент сканера в инфраструктуру клиента.

Межсетевые экраны нового поколения (NGFW)

Next generation firewall (NGFW) — фаерволы нового поколения. NGFW часто используются в корпоративной среде. Например, они контролируют доступ в интернет и проверяют трафик пользователей: не обращаются ли они к подозрительным ресурсам (зловредные сайты, нецензурные материалы и т.д.).

Но защита внутренней инфраструктуры ритейлера — это отдельная большая тема. В нашем обзоре рассмотрим роль NGFW на стороне веб-сайта. При защите веб-ресурсов в облаках на NGFW возлагается роль сегментации сети и IPS. Также они могут служить отличным решением для построения VPN-туннелей.

От чего защищают интернет-магазин:

- от внешних проникновений в сетевую инфраструктуру и несанкционированного доступа к важным сетевым сегментам;

- от заражений сервера во время его выхода в интернет;

- от перехвата трафика при взаимодействии разных сетевых сегментов между собой.

Как работают. На межсетевом экране создается несколько защищенных сетевых сегментов, которые изолируют ресурсы для разных целей. Например, можно выделить отдельный сегмент для администрирования веб-сервера и отдельно разместить базы.

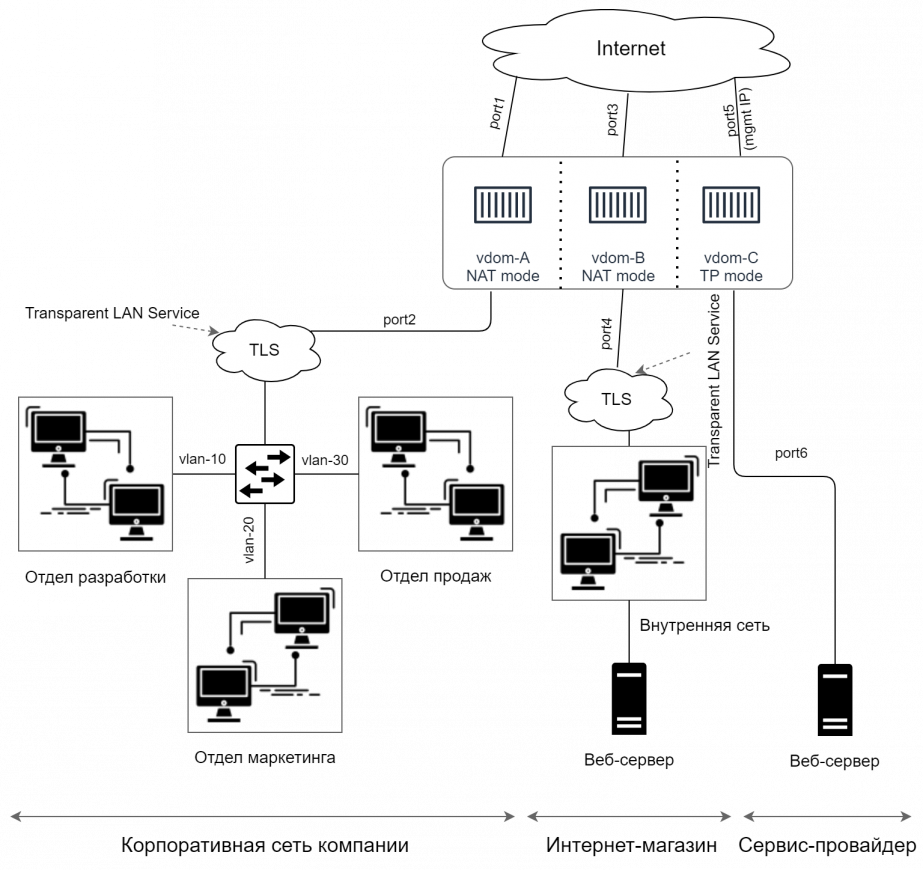

Если корпоративная инфраструктура ритейлера тоже размещается в облаке, можно также с помощью NGFW создать отдельный сегмент для работы сотрудников с локальными ресурсами. Так может выглядеть топология такой сети:

NGFW контролирует трафик в обоих направлениях: выход серверов в интернет и доступ к ним из интернета. Для каждого сетевого сегмента можно настроить продвинутую защиту с помощью дополнительных модулей NGFW:

- системы обнаружения и предотвращения вторжений (IPS/IDS);

- контроля приложений;

- антивирусной защиты;

- защиты почтового трафика;

- средств создания VPN-туннелей;

- проверки валидности сертификатов;

- журналов событий и продвинутой аналитики.

Модули защиты настраиваются с помощью правил. Например, можно:

- указать для сегмента белый список сайтов, которые можно посещать, например, для скачивания обновлений на сервер, а также подключить черный список сайтов с ненадежной репутацией, которые будут блокироваться сразу при попытке перехода;

- контролировать, за какими именно обновлениями обращаются приложения, устройства и серверы;

- ограничить доступ к управлению сайтом специальными условиями: принадлежностью к группе в службе каталогов, согласованным временем работы.

Возможности работы в облаке сервис-провайдера. Чтобы завести сервер за виртуальный межсетевой экран, необходимо предоставить провайдеру параметры сети, VLAN, IP-адреса, настройки VPN. Для начала на NGFW переносятся все правила с межсетевого экрана клиента и создаются интерфейсы для стыка с его инфраструктурой. Затем настраивается дополнительная защита в модулях NGFW.

Сервисы защиты от DDoS

Решения анти-DDoS очищают трафик на сайт от подозрительных запросов и не дают перегрузить клиентские устройства.

От чего защищают интернет-магазин:

- от объемных атак, направленных на превышение пропускной способности канала (HTTP flood, ICMP flood, UDP flood);

- от атак на уровне протоколов (TCP-flood);

- от попыток нарушения работы сетевой инфраструктуры (Hijacking).

Как работают. Клиенты меняют записи DNS и таким образом перенаправляют весь пользовательский трафик на узлы очистки анти-DDоS. Трафик анализируется и фильтруется на узлах: “чистые” пользовательские запросы перенаправляются на сайт, а подозрительный трафик блокируется.

Сервисы анти-DDоS строят глобальные распределенные сети, за счет этого обеспечивают высокую пропускную способность и могут принять неограниченное количество запросов. При такой архитектуре атаки блокируются за несколько секунд, а трафик на конечном сетевом оборудовании не превышает заданные лимиты по полосе пропускания. Для обычного пользователя задержка минимальна благодаря быстрой обработке трафика.

Возможности работы в облаке сервис-провайдера. В облачном сервисе анти-DDoS клиенту доступны отчеты по трафику и срабатываниям сервиса.

Межсетевые экраны для веб-приложений (WAF)

Web application firewall, или WAF, — это специализированные средства защиты для веб-приложений. Они отражают более сложные атаки на веб-сайты благодаря глубокому анализу и фильтрации трафика по протоколам HTTP/HTTPS. С помощью WAF можно обезвредить те уязвимости, которые не удалось устранить на уровне кода.

От чего защищают:

- от атак из списка OWASP TOP-10;

- от эксплуатации уязвимостей веб-приложения;

- от целенаправленных попыток взломать конкретный сайт.

Как работают. Пользователи получают доступ на сайт только после проверки на WAF, что позволяет вести на сервер уже проверенный трафик. Каждому сайту задают профиль безопасности со своим набором правил и настроек. Например:

- сигнатурный анализ, или проверка по словарю вредоносного трафика, обеспечивает защиту от SQL-инъекций.

- защита от DoS предупреждает отказ системы на уровне приложения. Модуль позволяет настроить пороги активности пользователей, например, сколько раз можно подключаться с одного IP-адреса. С помощью таких настроек WAF отражает атаки типа SYN-flood.

- проверка по базе IP-репутации помогает отразить запросы к сайту из фишинговых, спам- и ботнет-сетей.

- с помощью антибот-защиты можно гибко настроить белый и черный списки ботов. Например, WAF пропустит на сайт поисковых роботов для индексации, но запретит доступ вредоносным сетям.

- поведенческий анализ помогает выявлять и описывать сложные сценарии нелигитимного поведения, блокировать направленные атаки. Для моделирования таких атак также используются алгоритмы машинного обучения.

- правила валидации HTTP-заголовков позволяют компенсировать те уязвимости, которые нельзя закрыть на уровне кода. К примеру, заголовок X-Frame-Options часто используют злоумышленники, которые создают прозрачные фреймы поверх атакуемого сайта и с их помощью перенаправляют трафик на мошеннические ресурсы. Но разработчики часто не могут задать явный запрет для этого заголовка, так как это помешает работе вебвизора в Яндекс.Метрике. С помощью WAF можно разрешить использование прозрачных фреймов только в метрике и не дать такой возможности хакерам.

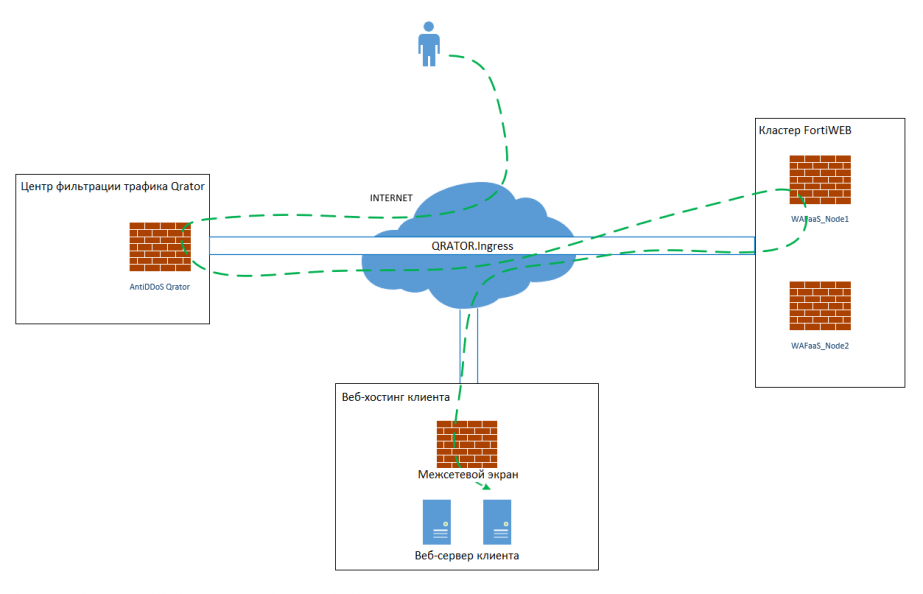

На базе WAF хорошо работают комплексные решения. Для защиты инфраструктуры на сетевом и программном уровне используют связку из нескольких решений:

- За счет интеграции со сканером уязвимостей на WAF можно загрузить список найденных уязвимостей и нейтрализовать их, пока они еще не закрыты на уровне кода.

- Программную защиту на WAF можно усилить с помощью сервиса анти-DDoS для защиты от атак уровня инфраструктуры.

Возможности работы в облаке сервис-провайдера. Облачный WAF можно подключить вне зависимости от расположения веб-сервера. Чтобы завести сайт за WAF, необходимо изменить запись DNS и настроить индивидуальный профиль безопасности.

Облачные провайдеры могут предоставить клиенту WAF как сервис с уже подключенным администрированием. В этом случае компании не нужно нанимать профильных специалистов для настройки решения. Мониторингом, анализом и доработкой профилей безопасности будут заниматься эксперты провайдера со знанием тонкостей WAF.

В облаке DataLine клиентам доступен комплексный сервис WAF с регулярным сканированием на уязвимости и защитой от DDoS. Cхема работы выглядит так: трафик проходит очистку на узлах анти-DDoS и WAF и после этого отправляется через межсетевой экран на сервер.

Сервисы резервного копирования

Продуманная система резервного копирования сводит к минимуму потери от атак шифровальщиков, случайного или преднамеренного удаления информации.

От чего защищают интернет-магазин:

- от случайного удаления папок с сайтом;

- от неудачных обновлений сайта;

- от последствий заражения вредоносным ПО;

- от комплексных атак на всю инфраструктуру.

Как работают. Надежность резервного копирования сайта и других данных зависит от места хранения и типа бэкапа. При выборе площадки для хранения рекомендуют придерживаться правила “3-2-1”: делать 3 копии данных на 2-х разных носителях и минимум одну копию хранить на сторонней площадке, отдельно от остальных данных.

Это правило помогает противодействовать и человеческим ошибкам, и рискам ИБ. Например, направленная атака на инфраструктуру может закончиться тем, что киберпреступники освоятся на основной площадке и получат полные права даже к системе резервного копирования. Дополнительная копия на защищенной площадке страхует ритейлера от удаления бэкапов мошенниками.

Возможности работы в облаке сервис-провайдера. Клиент может настроить расписание резервного копирования самостоятельно и выбрать площадку для хранения бэкапов. В облаке DataLine клиенту доступны несколько удаленных друг от друга площадок в Москве, а также площадки в Санкт-Петербурге, Удомле, Екатеринбурге и Новосибирске. Настройку и администрирование системы резервного копирования можно передать сотрудникам сервис-провайдера в рамках услуги “управляемый бэкап”.

Послеаварийная защита (DR)

Решения для Disaster Recovery, или DR, позволяют создать реплику виртуальной машины на удаленной площадке. В случае аварии можно переключиться на реплику за несколько минут и продолжить работу с резервной инфраструктуры. В отличие от бэкапа, решение в первую очередь обеспечивает скорость восстановления, а уже во вторую — полноту защищаемых данных.

От чего защищают интернет-магазин:

- от недоступности интернет-магазина в результате сбоя инфраструктуры.

Как работают. Настройки решений для DR позволяют выбрать площадку для восстановления, указать частоту сеансов репликации между основной и резервной инфраструктурой и количество точек восстановления. Также можно выбрать носители для хранения реплик согласно бюджету — это позволяет немного сэкономить на резервной инфраструктуре.

Более доступные по цене DR-решения используют репликацию на уровне ПО, или асинхронную репликацию. В этом случае копирование происходит сеансами раз в несколько минут. Если сбой произойдет между сеансами, то данные за эти несколько минут могут не сохраниться. Более дорогие решения с аппаратной или синхронной репликацией осуществляют копирование один в один постоянно и сводят потери информации к минимуму. Например, так работает катастрофоустойчивое облако.

Возможности работы в облаке сервис-провайдера. Для создания асинхронной реплики в облаке сервис-провайдера необходимо организовать сетевую связность с основной площадкой. В облаке DataLine клиент может самостоятельно настроить параметры репликации и в случае аварии управлять процессом переезда в облако. DR как сервис предоставляется по модели Pay-as-you-go: пока реплики неактивны и не используются, клиент платит 10% от стоимости ресурсов виртуальной машины.

Для организации аппаратной синхронной репликации клиенту потребуется перевезти инфраструктуру в катастрофоустойчивое облако. В этом решении уже настроена связь между двумя удаленными площадками сервис-провайдера, данные одновременно записываются на две СХД в разных дата-центрах. В случае недоступности одной из площадок переключение на другую площадку произойдет само, практически незаметно для клиента.

Подробнее об использовании катастрофоустойчивого облака и DR в ритейле:

https://www.dtln.ru/case/mc-for-eshop

Источник: TAdviser