Где кончается базовая ИБ-гигиена для небольшого бизнеса и начинается киберзащита для продвинутых? Центр интернет-безопасности (CIS) обновил рекомендации по внедрению ИБ для компаний разного масштаба в свежем гайде CIS Controls 8.

Предыдущие рекомендации CIS Controls 7.1 вышли в 2019 году. В версии 7.1 сделали упор на список практик для внедрения: что именно бизнес должен сделать для защиты. В восьмой версии этот подход сохранили и учли угрозы, связанные с “пандемийными” изменениями ИТ-ландшафта: массовой работой из дома, ростом мобильных пользователей, миграцией в облака. Например, появился отдельный раздел ― контроль безопасности сервис-провайдера (мимо такого пройти не cмогли).

Мы изучили рекомендации CIS для разных бизнесов и выделили самое интересное.

Развитие подхода CIS к внедрению ИБ

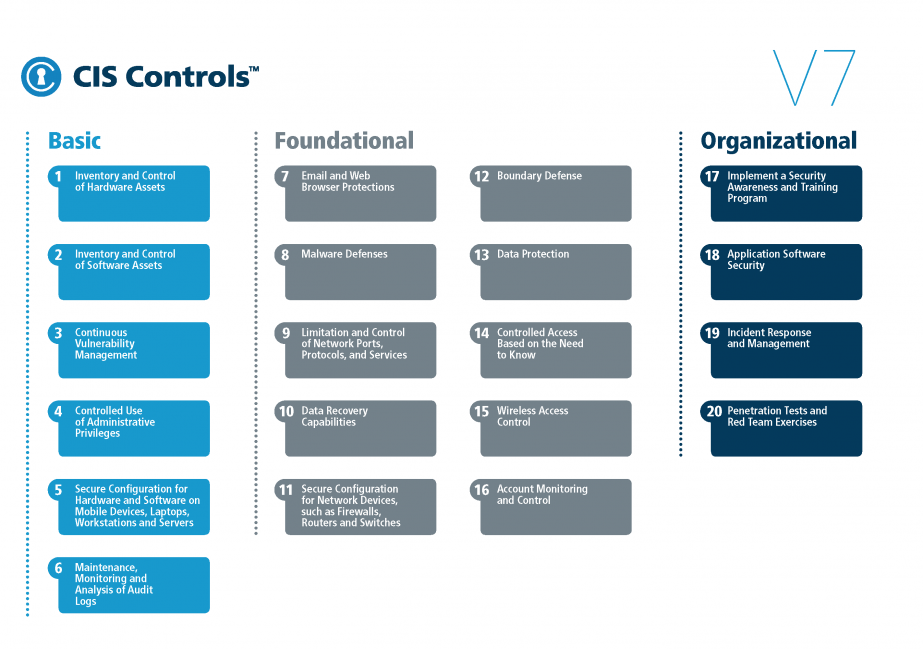

В старых версиях CIS Controls эксперты делили систему информационной безопасности на разделы по уровням: от базового к организационному. Такой подход оказался не очень удобным: небольшие компании порой зависали на базовом уровне и не добирались до важных рекомендаций следующего этапа, например, не делали бэкапы на случай атак программ-вымогателей.

Поэтому авторы обновленных рекомендаций приоритизировали для компаний не разделы ИБ, а список конкретных действий по защите информации.

Еще в предыдущей версии CIS Controls 7.1 все меры информационной безопасности поделили на 3 группы внедрения:

- Минимальное внедрение (IG 1). Это уровень базовой ИБ-гигиены для любого бизнеса. В первоначальный список попали 43 практики для защиты от массовых атак. Этих мер будет достаточно для небольших компаний с ограниченной экспертизой в области кибербезопасности.

- Расширенное внедрение (IG 2). В расширенном списке помимо 43 минимальных было 97 дополнительных практик ― для бизнеса с более сложной оргструктурой и несколькими профилями безопасности. Например, если часть отделов работают с конфиденциальными данными клиентов и для них нужна дополнительная защита, в том числе от направленных атак. Как правило, в таких компаниях уже есть выделенные специалисты по информационной безопасности.

- Максимальное внедрение (IG 3). Здесь к 140 практикам из расширенного списка добавили еще 31 действие. Полный список должен защитить от сложных направленных атак и снизить риск эксплуатации уязвимостей “нулевого дня”. Такой вариант ― для крупных и социально значимых компаний, которым нужно защищать данные большого числа пользователей и клиентов. Как правило, в таких компаниях развитая служба ИБ с разными специалистами: пентестерами, риск-менеджерами и т.п.

В CIS Controls версии 8 часть пунктов объединили и сократили количество разделов и практик. Получилось 18 разделов, а внутри 153 практики.

В общем, получилось: для минимального внедрения достаточно 56, для расширенного — 130.

| CIS 7.1 | CIS 8 | |

|---|---|---|

| IG 1 | 43 | 56 |

| IG 2 | 43+97 | 56+74 |

| IG 3 | 43+97+31 | 56+74+23 |

Посмотрим на разделы и практики, попутно отметим, что появилось нового.

Disclaimer: Мы переводили основные моменты, чтобы дать общее представление о новинках. Если какие-то моменты не совсем очевидны, лучше обратиться к первоисточнику. К восьмой версии руководство обросло целой экосистемой документов на разные случаи: есть отдельные гайды для пользователей мобильных устройств, облачных решений и устройств IoT.

1. Инвентаризация и учет всех устройств

Минимальные:

- Создать и поддерживать детальный реестр всех устройств.

- Список включает все оборудование, которое может хранить или обрабатывать корпоративные данные: конечные пользовательские устройства, включая мобильные и портативные, сетевое оборудование, устройства IoT и серверы, в том числе облачные.

- В реестр записаны все девайсы, которые регулярно подключаются к корпоративной сетевой инфраструктуре физически, удаленно или виртуально, даже если они не контролируются организацией.

- Записи реестра содержат сетевой адрес (если он статический), аппаратный адрес, имя машины, ее владельца, подразделение и разрешение на подключение к сети. Для мобильных конечных устройств собрать эту информацию помогают инструменты типа MDM.

- Реестр пересматривается и обновляется каждые полгода или чаще.

- Реагировать на неавторизованные устройства.

- Есть регламентированная процедура для обращения с неавторизованными устройствами.

- Процедура запускается не реже 1 раза в неделю.

- Есть правила, как поступать с неавторизованными устройствами, например: удалять из сети, запрещать удаленное подключение к сети или помещать устройство в карантин.

Расширенные:

- Использовать инструменты для активного обнаружения.

- Обнаружение подключенных к сети устройств запускается по расписанию не реже раза в день.

- Вести журнал DHCP (протокола динамической настройки узла) для обновления реестра устройств.

- На всех DHCP-серверах ведутся журналы. Данные в реестре обновляются раз в неделю или чаще.

Максимальные:

- Использовать инструменты для пассивного обнаружения устройств.

- Результаты сканирования используются для обновления реестра устройств раз в неделю или чаще.

2. Инвентаризация и учет ПО

Минимальные:

- Создать и поддерживать реестр используемого ПО.

- Реестр содержит название ПО, разработчика, дату установки/начала использования и бизнес-задачу ПО. При необходимости указаны версия, механизм развертывания и дата вывода из эксплуатации.

- Для программ с веб- и мобильным доступом указаны их URL, магазин приложений.

- Реестр пересматривается и обновляется каждые полгода или чаще.

- Проверять, что авторизованное ПО из реестра поддерживается вендором.

- В реестре авторизованного ПО содержатся только программы, которые поддерживаются производителем.

- Если ПО не поддерживается, но все еще используется, для него продуманы компенсирующие меры.

- Наличие поддержки от вендора проверяется для всего ПО раз в месяц или чаще.

- Реагировать на неавторизованное ПО.

- Для всех неавторизованных программ своевременно принимается решение: запретить использование или прописать исключение с анализом возможных рисков.

Расширенные:

- Использовать инструменты для автоматического учета ПО.

- Использовать белые списки авторизованного ПО.

- Пользователи могут запускать ПО только из списка авторизованных программ.

- Список такого ПО пересматривается раз в полгода или чаще.

- Использовать белые списки авторизованных библиотек.

- Можно запускать процессы только с использованием библиотек из белого списка, с указанием конкретных файлов .dll, .ocx, .so и так далее.

- Неавторизованные библиотеки блокируются.

- Список пересматривается раз в полгода или чаще.

Максимальные:

- Использовать белые списки авторизованных скриптов.

- Используются механизмы контроля версий и другие инструменты для использования только авторизованных скриптов в виде списка конкретных файлов .ps1, .py и так далее.

- Неавторизованные скрипты блокируются.

- Список пересматривается раз в полгода или чаще.

3. Защита данных

Минимальная:

- Наладить и поддерживать процесс управления данными.(новое)

- В описании процесса учтены конфиденциальность данных, указаны ответственные, требования к хранению данных в зависимости от типа и прописаны процедуры уничтожения в зависимости от конфиденциальности и требований к хранению.

- Процесс пересматривается раз в год или при наступлении серьезных организационных изменений.

- Создать и поддерживать реестр для учета данных.

- Как минимум, создан реестр конфиденциальных документов.

- Реестр пересматривается раз в год или чаще.

- Настроить списки для управления доступом к данным.

- Созданы списки пользователей с уровнями доступа к локальным и удаленным файловым системам, базам данных и прикладному ПО.

- Продумать сохранность данных.(новое)

- Определены минимальные и максимальные показатели допустимой потери данных (RPO) для разных типов информации.

- Настроить безопасное уничтожение данных.

- Процедура уничтожения данных учитывает уровень их конфиденциальности.

- Шифровать данные на конечных устройствах пользователей.

- Варианты решений: Windows BitLocker®, Apple FileVault®, Linux® dm-crypt.

Расширенная:

- Создать и поддерживать систему классификации данных.(новое)

- Создана система меток для документов, например: “конфиденциально”, “секретно”, “разрешено для публикации”.

- Процессы обработки документов учитывают классификацию.

- Система классификации пересматривается раз в год или чаще.

- Документировать потоки данных.(новое)

- Документация также фиксирует процесс обмена информацией с сервис-провайдерами.

- Процесс пересматривается раз в год или чаще.

- Шифровать данные на съемных носителях.

- Шифровать передаваемые конфиденциальные данные.

- Варианты решений: Transport Layer Security (TLS), Open Secure Shell (OpenSSH).

- Шифровать конфиденциальные данные при хранении.

- Шифрование используется на серверах, в прикладном ПО и базах данных с конфиденциальными данными.

- Как минимум, используется шифрование на стороне сервера (SSE).

- Дополнительно может использоваться шифрование на стороне клиента.

- Сегментировать обработку и хранение данных в зависимости от уровня конфиденциальности.

Максимальная:

- Развернуть DLP-решение.

- Вести журнал доступа к конфиденциальным данным.

- В том числе ведется история изменений и уничтожения конфиденциальных документов.

4. Защищенные конфигурации для устройств и ПО

Минимальные:

- Наладить и поддерживать процесс настройки безопасности для ПО и устройств.

- Описание процесса анализируется и обновляется раз в год или чаще.

- Наладить и поддерживать процесс настройки безопасности для сетевой инфраструктуры.

- Описание процесса анализируется и обновляется раз в год или чаще.

- Настроить автоматическую блокировку сеанса на корпоративных устройствах.

- Для ОС общего назначения время блокировки не превышает 15 минут.

- Для мобильных устройств время блокировки не превышает 2 минут.

- Установить и настроить межсетевой экран на серверах.

- Установить и настроить межсетевой экран на конечных устройствах пользователей.

- По умолчанию межсетевой экран блокирует трафик, кроме явно разрешенных сервисов и портов.

- Внедрить лучшие практики безопасного управления устройствами и ПО.(новое)

- Пример практики: для доступа к интерфейсам управления используются защищенные протоколы SSH, HTTPS.

- Проконтролировать стандартные учетные записи на устройствах и ПО.

- Пересмотрены и обновлены настройки всех преднастроенных учетных записей, например, root, administrator и так далее.

Расширенные:

- Удалить или заблокировать неиспользуемые сервисы и модули на корпоративных устройствах и ПО.

- Настроить доверенные DNS-серверы на корпоративных устройствах.(новое)

- Внедрить практику автоматической блокировки на портативных устройствах пользователей.(новое)

- Настроена блокировка на случай нескольких неудачных попыток аутентификации подряд.

- Для ноутбуков настроено не больше 20 попыток аутентификации.

- Для планшетов и смартфонов — не больше 10.

- Варианты решений: Microsoft® InTune Device Lock, Apple® Configuration Profile maxFailedAttempts.

- Внедрить возможности удаленной очистки корпоративных данных на портативных устройствах пользователей.(новое)

- Удаление корпоративных данных запускается в случае кражи или потери устройства.

Максимальные:

- Создать выделенные рабочие пространства на мобильных устройствах пользователей.(новое)

- Варианты решений: Apple® Configuration Profile, Android™ Work Profile.

5. Управление учетными записями

Минимальное:

- Создать и поддерживать реестр учетных записей.

- Реестр включает учетные данные рядовых пользователей и администраторов.

- Реестр содержит имя, фамилию, подразделение, дату создания/закрытия учетной записи.

- Проверка авторизованных учетных записей осуществляется каждый квартал или чаще.

- Использовать уникальные пароли.

- Для учетных записей с многофакторной аутентификацией задан пароль длиной не менее 8 символов.

- Для учетных записей без многофакторной аутентификации задан пароль длиной не менее 14 символов.

- Закрывать неактивные учетные записи.

- Учетная запись закрывается, если прошло 45 дней с момента последней активности.

- Ограничить административные привилегии до выделенных учетных записей администраторов.

- Стандартные офисные задачи, вроде почтовой переписки и поиска в интернете, решаются с помощью непривилегированных учетных записей.

Расширенное и максимальное:

- Создать и поддерживать реестр служебных учетных записей.

- Для каждой служебной записи указано подразделение-владелец, цели учетной записи и дата пересмотра.

- Внедрить централизованное управление учетными записями.

- Для централизации используется служба каталогов или служба идентификации.

6. Управление контролем доступа

Минимальное:

- Наладить процессы предоставления доступа.(новое)

- Процесс запускается при приеме нового сотрудника, изменении должности или роли (желательно автоматически).

- Наладить процесс отзыва прав доступа.

- Блокирование учетных записей используется вместо удаления, чтобы сохранить журналы аудита.

- Запрашивать многофакторную аутентификацию для доступных извне приложений.(новое)

- Для реализации требования может использоваться служба каталогов или технологии единого входа (SSO).

- Запрашивать многофакторную аутентификацию для удаленного доступа к сети.

- Запрашивать многофакторную аутентификацию для доступа с правами администратора.

Расширенное:

- Создать и поддерживать реестр систем аутентификации и авторизации.

- В реестре учтены системы на своей площадке и на сторонних площадках провайдеров.

- Внедрить централизованный контроль доступа.(новое)

- Для реализации может использоваться служба каталогов или технологии единого входа (SSO).

Максимальное:

- Внедрить и поддерживать управление доступом на основе ролей.(новое)

- Для каждой роли определены и прописаны необходимые права доступа.

- Документ пересматривается раз в год или чаще.

7. Непрерывное управление уязвимостями

Минимальное:

- Наладить и поддерживать процесс управления уязвимостями.(новое)

- Есть отдельный документ по управлению уязвимостями, который пересматривается ежегодно.

- Наладить и поддерживать процесс решения обнаруженных проблем безопасности.

- Документ с описанием процесса пересматривается раз в месяц или чаще.

- Применять автоматическое управление патчами ОС.

- Применять автоматическое управление патчами прикладного ПО.

Расширенное и максимальное:

- Запускать автоматическое сканирование на уязвимости внутренних устройств и ПО.

- Используется совместимый со SCAP сканер.

- Сканирование проводится раз в квартал.

- Используется сканирование без аутентификации и с аутентификацией.

- Запускать автоматическое сканирование на уязвимости устройств и ПО, доступных извне.

- Используется совместимый со SCAP сканер.

- Сканирование проводится раз в месяц.

- Устранять обнаруженные уязвимости.(новое)

- Решение обнаруженных проблем раз в месяц или чаще.

8. Управление журналами аудита

Минимальное:

- Наладить и поддерживать процесс управления журналами аудита.(новое)

- Есть отдельный документ по управлению журналами, который пересматривается ежегодно.

- Собирать журналы аудита.

- Логирование включено для всех корпоративных устройств и ПО.

- Использовать надежное хранилище для журналов аудита.

Расширенное:

- Стандартизировать синхронизацию времени.

- Собирать детализированные журналы аудита.

- Подробные журналы ведутся для конфиденциальных данных.

- Журналы содержат источник события, дату, имя пользователя, временную метку, исходный и конечный адрес передачи информации.

- Собирать журналы DNS-запросов.

- Собирать журналы URL-запросов.

- Собирать журналы командной строки.

- Журналы ведутся для PowerShell®, BASH™, терминалов доступа и так далее.

- Централизовать ведение журналов аудита.(новое)

- Обеспечить хранение журналов аудита.

- Срок хранения составляет не менее 90 дней.

- Проводить проверку и анализ журналов аудита.

Максимальное:

- Собирать журналы сервис-провайдера.(новое)

- Журналы могут включать события аутентификации и авторизации, даты создания и удаления объектов, события управления пользователями.

9. Защита электронной почты и браузера

Минимальная:

- Использовать только браузеры и почтовые клиенты последних версий, с полной поддержкой вендора.

- Использовать сервисы фильтрации DNS.

Расширенная:

- Поддерживать сетевую фильтрацию URL.

- Варианты реализации: фильтрация по категории, репутации домена или с помощью черных списков адресов.

- Запрещать неавторизованные расширения браузера и почтовых клиентов.

- Внедрять DMARC (идентификацию сообщений, создание отчетов и определение соответствия по доменному имени).

- Внедрены стандарты Sender Policy Framework (SPF) и DomainKeys Identified Mail (DKIM).

- Блокировать неавторизованные типы файлов во вложении.

Максимальная:

- Внедрять и поддерживать защиту почтового сервера от вредоносного ПО.

- Проводится сканирование вложений, используются “песочницы”.

10. Защита от вредоносных программ

Минимальный:

- Внедрять и поддерживать решения для защиты от вредоносных программ.(новое)

- Настроить автоматическое обновление сигнатур защиты от вредоносных программ.

- Запретить автозапуск для съемных носителей.

Расширенный и максимальный:

- Настроить автоматическое сканирование на вредоносное ПО для съемных носителей.

- Включить защиту от использования эксплойтов.

- Варианты решений: Microsoft® Data Execution Prevention (DEP), Windows® Defender Exploit Guard (WDEG), Apple® System Integrity Protection (SIP), Gatekeeper™.

- Внедрить централизованное управление защитой от вредоносного ПО.

- Использовать защиту от вредоносного ПО на базе поведенческого анализа.(новое)

11. Восстановление данных

Минимальное:

- Наладить и поддерживать процесс восстановления данных.(новое)

- Создан документ, в котором прописана область применения процедур восстановления данных, указаны приоритеты и меры защиты для резервных копий.

- Документ пересматривается раз в год или чаще.

- Настроить автоматическое резервное копирование.

- Резервные копии создаются раз в неделю или чаще, в зависимости от важности информации.

- Защитить данные для восстановления.

- Используется шифрование и разделение копий на разные площадки для хранения.

- Создать и поддерживать резервную копию данных на отдельном носителе.

- Резервные копии хранятся в облаке или на сторонней площадке.

Расширенное и максимальное:

- Тестировать восстановление данных.

- Тесты проводятся раз в квартал или чаще.

12. Управление сетевой инфраструктурой

Минимальное:

- Следить, чтобы сетевая инфраструктура не устарела.

- Пересмотр последних версий ПО проводится раз в месяц или чаще.

Расширенный:

- Создать и поддерживать безопасную сетевую архитектуру.

- В сетевой архитектуре продумана сегментация сети, разграничение привилегий и доступность инфраструктуры.

- Внедрить лучшие практики безопасного управления сетевой инфраструктурой.

- Внедрить и поддерживать диаграммы архитектуры сети или подобную документацию.

- Документация пересматривается ежегодно или чаще.

- Внедрить централизованную сетевую аутентификацию, авторизацию и аудит (AAA).(новое)

- Использовать безопасные протоколы для управления сетью и обмена информацией.

- Например: 802.1X, Wi-Fi Protected Access 2 (WPA2) Enterprise.

- Следить за подключением удаленных устройств к системе ААА через VPN.(новое)

- Пользователям необходимо сначала подключиться к VPN и сервисам ААА, чтобы получить доступ к корпоративной инфраструктуре и конечным устройствам.

Максимальный:

- Создать и поддерживать выделенные вычислительные ресурсы для всех задач администратора.

- Ресурсы для работы под учетной записью администратора находятся в отдельном сетевом сегменте, физически или логически.

13. Сетевой мониторинг и защита

Расширенный:

- Централизовать оповещение о событиях безопасности.

- Лучшие практики включают использование SIEM-систем и платформ для анализа журналов безопасности.

- Внедрить IDS (систему обнаружения вторжений) на стороне сервера.(новое)

- Внедрить сетевое IDS-решение.

- Фильтровать трафик между сетевыми сегментами.

- Управлять доступом для удаленных устройств.

- Подключенные устройства проверяются на соответствие политикам безопасности.

- Сервисы и устройства для удаленного подключения используют ПО последней версии с установленными обновлениями.

- Собирать журналы потоков сетевого трафика.

Максимальный:

- Внедрить IPS (систему предотвращения вторжений) на стороне сервера.(новое)

- Внедрить сетевое IPS-решение.

- Внедрить контроль доступа на уровне сетевых портов.

- На уровне портов для подключения используется протокол 802.1x или проверка сертификатов.

- Внедрить фильтрацию на уровне прикладного ПО.

- Настроить пороги срабатывания систем в ответ на события безопасности.

14. Осведомленность персонала и тренинги в области ИБ

Минимальные:

- Создать и поддерживать программу повышения грамотности в области кибербезопасности.

- Инструктаж по информационной безопасности проводится при приеме на работу и повторяется раз в год или чаще.

- Учебные материалы пересматриваются раз в год или чаще.

- Обучить сотрудников распознавать атаки с использованием социальной инженерии.

- Обучить сотрудников лучшим практикам аутентификации.

- Сотрудники получают знания о многофакторной аутентификации, создании сильных паролей и управлении учетными записями.

- Обучить сотрудников лучшим практикам обращения с корпоративными данными.

- Сотрудники обучаются блокировать рабочие станции, стирать информацию с флипчартов и виртуальных досок после совещаний и хранить данные в защищенном месте.

- Ознакомить сотрудников с кейсами непреднамеренной утечки данных.

- Сотрудники разбирают ситуации ошибочной отправки и публикации конфиденциальных данных, потери рабочих устройств и съемных носителей.

- Обучить сотрудников распознавать инциденты безопасности и сообщать о них.

- Обучить сотрудников, как проверить наличие важных обновлений безопасности на собственных рабочих устройствах.(новое)

- Информировать сотрудников о рисках использования незащищенных сетевых соединений для обмена корпоративными данными.(новое)

- Для удаленных сотрудников тренинг включает обучение настройке безопасности своей домашней сети.

Расширенные и максимальные:

- Провести направленные тренинги по информационной безопасности в соответствии с ролями в организации.

- Отдельные тренинги проводятся для ИТ-специалистов, разработчиков, менеджеров среднего и высшего звена.

15. Контроль безопасности сервис-провайдера(новое)

Минимальный:

- Создать и поддерживать реестр сервис-провайдеров.

- Список включает контакты с каждым провайдером и обновляется ежегодно или чаще.

Расширенный:

- Создать и поддерживать политику контроля безопасности сервис-провайдера.

- Классифицировать сервис-провайдеров.

- Классификация может включать уровень конфиденциальности хранимых данных, объем ресурсов, требования к доступности, известные риски, корректирующие и предупреждающие меры защиты от рисков.

- Проверить в контрактах обязательства в области кибербезопасности со стороны сервис-провайдера.

- Соглашение может включать порядок оповещения о событиях безопасности и порядок решения инцидентов, требования к шифрованию данных и уничтожению информации.

- Соглашение пересматривается ежегодно.

Максимальный:

- Провести оценку сервис-провайдеров.

- Как инструмент оценки можно использовать соответствие стандартам SOC 2, PCI DSS и другим подобным.

- Внедрить мониторинг работы сервис-провайдеров.

- Продумать безопасную миграцию от сервис-провайдера.

- План миграции включает договоренности о деактивации учетных записей, остановке потоков данных, безопасном удалении корпоративной информации из систем провайдера.

16. Управление безопасностью разработки прикладного ПО

Расширенный:

- Наладить и поддерживать процесс безопасной разработки ПО.

- Описание процесса включает стандарты безопасного проектирования ПО, стандарты безопасного написания кода, регулярное обучение разработчиков, управление уязвимостями, контроль сторонней разработки и процедуры тестирования ПО.

- Наладить и поддерживать процесс обнаружения и устранения уязвимостей в ПО.

- Определен порядок фиксации замечаний по безопасности и последующего исправления багов с указанием ответственных.

- Используется система обнаружения уязвимостей с рейтингом критичности и отслеживанием метрик: сколько времени требуется на обнаружение, анализ и устранение уязвимостей.

- Проводить анализ первопричин уязвимостей прикладного ПО.(новое)

- Найдены глубинные причины уязвимостей, которые позволяют в уменьшить количество критичных замечаний по безопасности.

- Создать и поддерживать реестр компонентов ПО, принадлежащих сторонним производителям.

- Обновления и свежие версии компонентов в реестре отслеживаются раз в месяц или чаще.

- Использовать последние версии компонентов ПО от доверенных сторонних производителей.

- Компоненты ПО скачиваются из проверенных источников и проверяются на безопасность перед установкой.

- Создать и поддерживать классификацию уязвимостей ПО по степени критичности.

- Наиболее критичные замечания исправляются в первую очередь.

- Определен минимально допустимый уровень уязвимостей, без соблюдения которого релиз не выходит.

- Использовать стандартные шаблоны конфигураций аппаратной защиты для инфраструктуры прикладного ПО.

- Используются лучшие практики для конфигураций аппаратной защиты, в том числе серверов, баз данных, контейнеров.

- Отделять продакшен-окружение.

- Продакшен-окружение отделено от тестового, стейджа и пре-продакшена.

- Обучить разработчиков практикам безопасной разработки ПО.

- Разработчики проходят обучение по информационной безопасности раз в год или чаще.

- В командах поддерживается культура безопасной разработки.

- Использовать принципы безопасного проектирования в архитектуре приложений.

- Используются лучшие практики, такие как: валидация полей ввода, минимизация площади атаки, контроль стандартных учетных записей на сервере.

- Проверки безопасности проводятся для любого пользовательского ввода.

- Использовать проверенные модули или службы для компонентов безопасности приложений.

- Используются проверенные модули для шифрования, ведения журналов и управления идентификацией пользователей.

- Для обеспечения критичных компонентов безопасности используются платформенные функции.

Максимальный:

- Использовать проверки безопасности на уровне кода.

- Инструменты статического и динамического анализа встроены в жизненный цикл разработки.

- Проводить тестирование на проникновение для приложений.(новое)

- Для поиска уязвимостей в бизнес-логике критичных приложений вместо сканирования кода или автоматических тестов безопасности используется тестирование на проникновение с аутентификацией.

- Проводить моделирование угроз.(новое)

17. Управление реакцией на инциденты ИБ

Минимальное:

- Назначить ответственных за решение инцидентов.

- Назначены минимум 1 ответственный и 1 замещающий среди сотрудников или от сторонней компании-аутсорсера.

- В случае передачи инцидентов безопасности на аутсорсинг, от организации назначен ответственный за коммуникацию с аутсорсером.

- Передана ответственность за координацию процесса работы с инцидентами и документирование результатов в процессе решения инцидента.

- Создать и поддерживать список контактов для обращения по поводу инцидентов безопасности.

- Составлен список заинтересованных лиц, которые должны получить уведомление об инциденте.

- Список пересматривается раз в год или чаще.

- Наладить и поддерживать процессы приема и обработки обращений об инцидентах безопасности.

- Процесс включает временные рамки реагирования на инцидент, механизм обращения, минимальную информацию для создания инцидента.

- Процедура известна всем сотрудникам компании.

Расширенное:

- Наладить и поддерживать процессы ответа на обращения по поводу инцидентов.

- Процесс включает роли и обязанности, показатели работы и план коммуникации по поводу инцидента.

- Прописать ключевые роли и обязанности.

- План регулирования инцидентов включает сценарии с привлечением юристов, специалистов по ИТ и ИБ, служб PR, HR и аналитиков, если необходимо.

- Определить механизмы коммуникации в процессе решения инцидентов.(новое)

- План учитывает, какое средство коммуникации в разных случаях является приоритетным: мессенджер, электронная почта, телефон.

- Проводить регулярные учения по решению инцидентов безопасности.

- Учебные сценарии включают взаимодействие заинтересованных лиц и позволяют тестировать постановку задач, процессы коммуникации и принятия решений.

- Проводить разбор и анализ решений инцидентов.(новое)

Максимальное:

- Создать и поддерживать классификацию инцидентов.

- Сценарий реагирования разработан для разных событий безопасности: подозрительной активности, обнаруженной уязвимости, утечки информации и так далее.

18. Тестирование на проникновение

Расширенное:

- Создать и поддерживать программу тестирования на проникновение.

- Проводить регулярные внешние тесты на проникновение.

- Устранять уязвимости, найденные в результате тестов на проникновение.

Максимальное:

- Подтвердить эффективность мер безопасности по итогам теста.(новое)

- Проводить регулярные внутренние тесты на проникновение.

С полными рекомендациями на английском можно ознакомиться здесь: CIS Controls 8.

На наш взгляд, список интересный, хоть и не обошелся без слишком общих и размытых формулировок. Если заметили что-то интересное, ― давайте обсудим в комментариях.